Обнаружена новая уязвимость в Microsoft Office

Служба реагирования на компьютерные инциденты KZ-CERT АО «Государственная техническая служба» предупреждает казахстанских пользователей Microsoft Office о новой уязвимости.

Недавно зарубежными исследователями по информационной безопасности после фиксации атаки нулевого дня, нацеленной на пользователей Microsoft Office была обнаружена новая уязвимость (идентификатор уязвимости CVE-2021-40444).

Данная проблема уже используется в реальных атаках на пользователей Microsoft Office в различных версиях Windows.

Используя данную уязвимость, злоумышленник обманным путем побуждает пользователя открыть специально созданный документ Office и нажать «включить содержимое», чтобы отключить функцию Microsoft Office «защищенного просмотра». Функция «защищенного просмотра» включена по умолчанию и блокирует выполнение потенциально вредоносного кода в контексте документов Office.

После получения удаленного доступа к компьютерам жертв, злоумышленник может использовать его для горизонтального распространения по сети и установки дополнительных вредоносных программ, кражи файлов или развертывания программ-вымогателей.

Компания Microsoft предупредила своих пользователей о выявленной уязвимости CVE-2021-40444 и поделилась рекомендациями по минимизации рисков ее эксплуатации, а также 14 сентября 2021 года выпустила обновления безопасности, позволяющие устранить данную уязвимость.

Службой KZ-CERT были направлены уведомления в адрес центральных государственных органов, местных исполнительных органов, операторов связи и финансового сектора с подробной информацией об уязвимости и рекомендациями по ее устранению.

Рекомендации по устранению уязвимости:

- Необходимо загрузить и установить обновления безопасности от 14 сентября 2021 г.

- В случае отсутствия возможности установки обновлений, необходимо следовать нижеуказанным рекомендациям с целью минимизации рисков эксплуатации данной уязвимости.

Отключение установки всех элементов управления ActiveX в Internet Explorer снижает риск этой атаки. Это можно сделать для всех сайтов, настроив групповую политику с помощью редактора локальной групповой политики или обновив реестр.

Отключение элементов управления ActiveX с помощью групповой политики.

В настройках групповой политики перейдите к Конфигурация компьютера> Административные шаблоны> Компоненты Windows> Internet Explorer> Панель управления Интернетом> Страница безопасности.

Для каждой зоны:

- Выберите зону (зона Интернета, зона интрасети, зона локального компьютера или зона надежных сайтов).

- Дважды щелкните «Загрузить подписанные элементы управления ActiveX» и «Включить политику». Затем установите для параметра политики значение «Отключить».

- Дважды щелкните «Загрузить неподписанные элементы управления ActiveX» и «Включить политику». Затем установите для параметра политики значение «Отключить».

Рекомендуется применить этот параметр ко всем зонам, чтобы полностью защитить вашу систему.

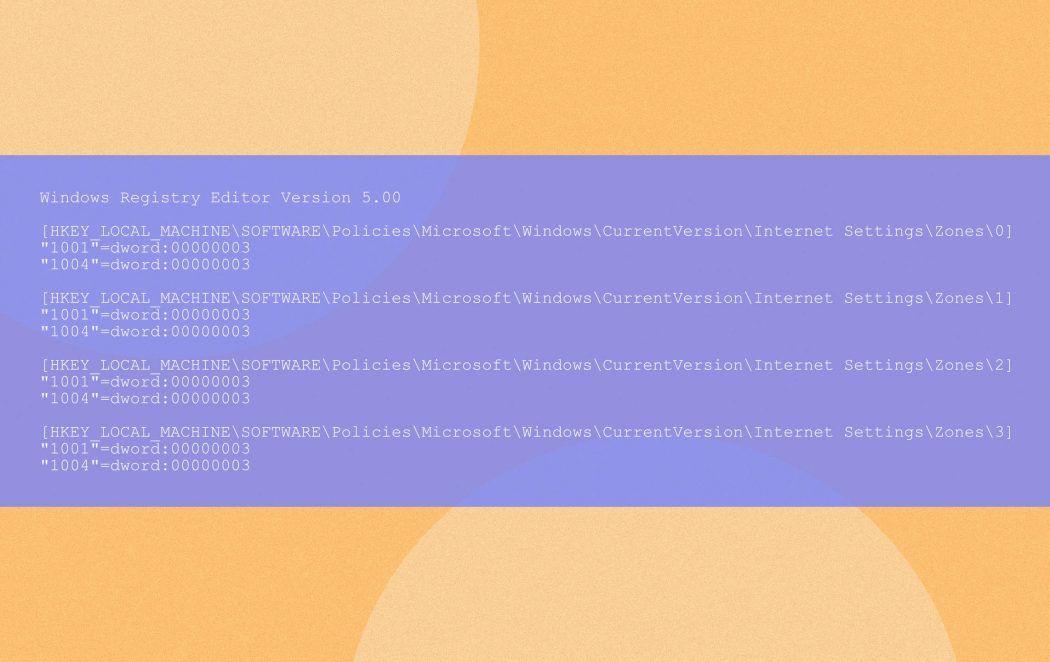

Отключение элементов управления ActiveX в отдельной системе с помощью regkey.

- Создать текстовый файл

- Добавить следующий текст:

- Сохранить с расширением .reg

- Дважды щелкнуть файл .reg, чтобы применить его к политике.

- Перезагрузить систему, чтобы убедиться, что новая конфигурация применена.

Отключение предварительного просмотра в проводнике Windows.

В редакторе реестра перейти к соответствующему разделу реестра:

Для документов Word:

- HKEY_CLASSES_ROOT.docx \ ShellEx {8895b1c6-b41f-4c1c-a562-0d564250836f}

- HKEY_CLASSES_ROOT.doc \ ShellEx {8895b1c6-b41f-4c1c-a562-0d564250836f}

- HKEY_CLASSES_ROOT.docm \ ShellEx {8895b1c6-b41f-4c1c-a562-0d564250836f}

Для файлов с форматированным текстом:

- HKEY_CLASSES_ROOT.rtf \ ShellEx {8895b1c6-b41f-4c1c-a562-0d564250836f}

- Экспортировать копию regkey для резервного копирования.

- Дважды щелкните «Имя» и в «Редактировать строку» диалоговом окне удалить данные значения.

- Нажать «ОК».

Подписывайтесь на наш Telegram-канал и читайте новости первыми!