Казахстанские пользователи не обновляют SSL/TLS сертификаты

АО "Государственная техническая служба" сообщает, что в ходе исследования Национальных доменов верхнего уровня .KZ Национальной службой реагирования на компьютерные инциденты KZ-CERT выявлено ряд проблем, связанных с сертификатами, на различных интернет-ресурсах. Исследование проведено в отношении свыше 170 000 интернет-ресурсов на предмет оценки качества их SSL/TLS сертификатов (регистрационных свидетельств). Это важный аспект информационной безопасности, поскольку SSL/TLS сертификаты используются для обеспечения безопасного соединения между клиентами и серверами.

Обнаруженные проблемы могут влиять на безопасность и защиту данных пользователей на этих интернет-ресурсах. В ходе исследования обращено внимание на проблемы, связанные не только с сертификатами SSL/TLS, но и с используемыми на интернет-ресурсе наборами шифров (cipher suites). Примеры таких проблем могут включать устаревшие или недействительные сертификаты, неправильные настройки шифрования или недостаточное использование современных криптографических протоколов.

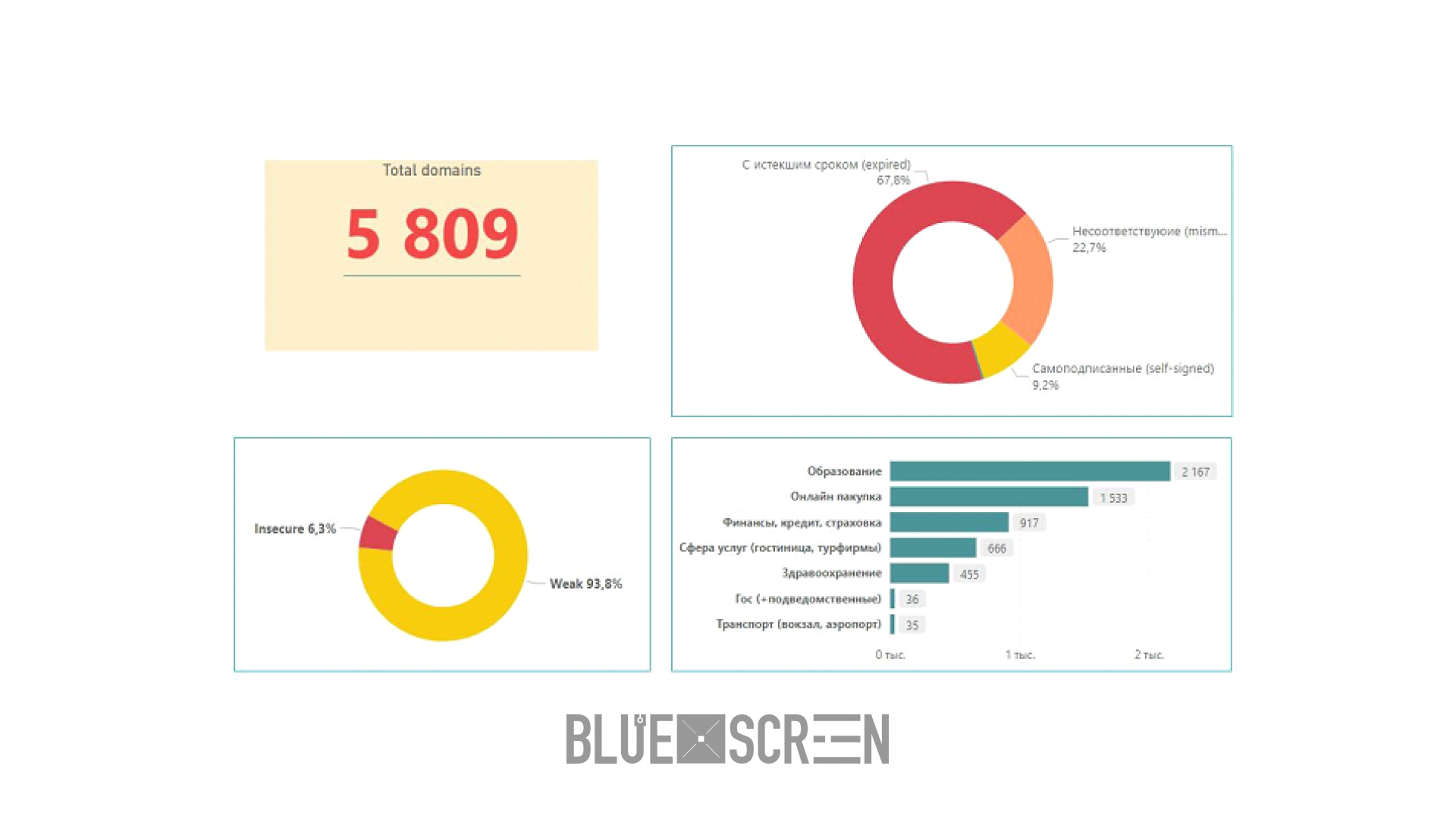

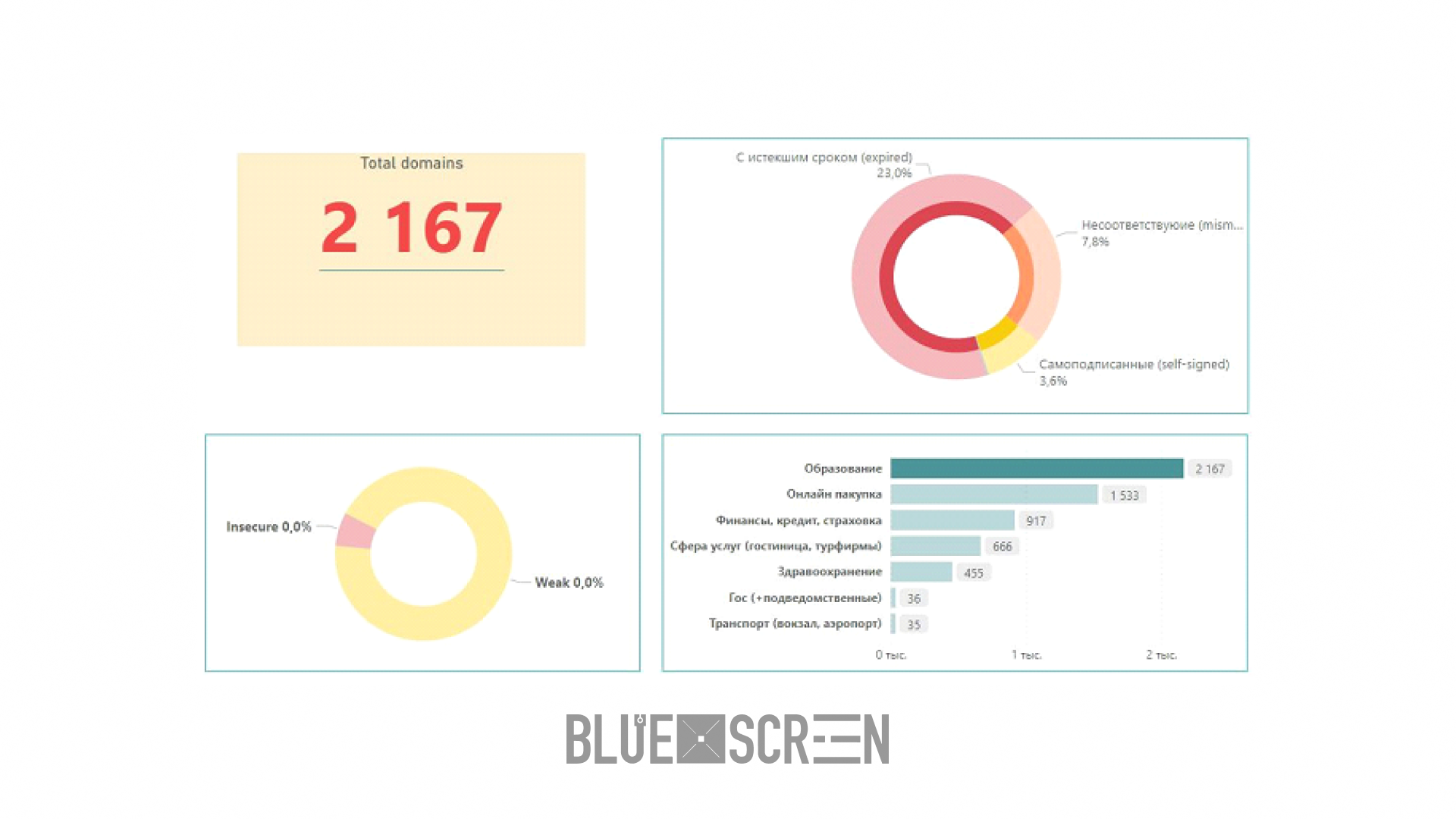

Специалистами KZ-CERT выявлено, что более 126 тыс. интернет-ресурсов потенциально подвержены инцидентам информационной безопасности. На сегодняшний день идентифицировано 5 809, где 38% относится к сфере образования, из них 8% имеют сертификат SSL с истекшим сроком действия.

В ходе анализа выявлено, что некоторые серверы, используют алгоритм RSA с ключами длиной более 3072 бит. Они могут столкнуться с проблемами производительности при аутентификации. Это может привести к задержкам в соединении и даже недоступности сервиса при большом количестве пользователей.

Технические проблемы с использованием RSA ключей также могут возникнуть при шифровании Advanced Encryption Standard (AES) с использованием режима Cipher Block Chaining (CBC), особенно в версиях TLS 1.0, SSL 3.0 и ниже. Режим CBC также уязвим для атак на открытый текст. Для повышения безопасности рекомендуется использование режима Galois/Counter Mode (GCM).

Алгоритм Triple-DES (3DES EDE CBC) стал уязвимым в прошлом и считается устаревшим. Проекты по стандартизации все чаще отказываются от его использования ввиду рисков и уязвимостей, связанных с режимом CBC.

Шифрование RC4 128 также считается устаревшим и небезопасным из-за выявленных уязвимостей, поэтому запрещено использование в протоколах TLS.

HMAC SHA-1 тоже считается устаревшим и уязвимым, поскольку была продемонстрирована возможность создания двух различных наборов данных с одинаковым хешем SHA-1. Рекомендуется использовать более современные версии хеш-функций, такие как SHA-256 или SHA-3, для обеспечения безопасности данных.

Устаревшие методы защиты могут подвергнуть пользователей риску взлома. Злоумышленники могут использовать уязвимости этих методов с целью получения доступа к конфиденциальной информации. Некоторые из этих устаревших методов легко взламываются, что увеличивает вероятность несанкционированного доступа к информации. Если ключи для шифрования "утекут", злоумышленники смогут расшифровать большие объемы информации. Это может привести к краже личных данных или финансовым потерям для пользователей.

Рекомендации и детальную информацию по анализу, c информацией сертификатов по интернет-ресурсам, расположенным в других доменных зонах можно найти в разделе рекомендации сайта CERT.GOV.KZ