Атаки на сетевые накопители: угрозы и защита

Сетевые накопители (NAS) стали жизненно важной частью инфраструктуры для домашних и корпоративных пользователей. Они используются не только для резервного копирования, но и для хранения документов, фото- и видеоархивов, а также в качестве медиасерверов для стриминга мультимедийного контента. И это лишь часть задач, которые могут решать устройства NAS.

Киберпреступники не могли оставить без внимания рост популярности NAS и степень зависимости от них, поэтому в последние годы число кибератак, направленных на сетевые накопители, постоянно растёт. В этой статье мы расскажем, почему атакуют NAS, перечислим основные типы угроз и приведём рекомендации по защите.

Почему атакуют сетевые накопители

Повышенная привлекательность NAS для киберпреступников объясняется сочетанием нескольких факторов:

● постоянное подключение к интернету;

● современное и достаточно производительное "железо";

● популярная ОС (обычно — один из вариантов Linux);

● низкий уровень киберграмотности большинства владельцев и как следствие легкомысленное отношение к безопасности в виде:

- использования слабых паролей (password, 123456 и т. п.);

- присутствие незакрытых уязвимостей;

- использования небезопасных конфигураций системы;

● хранения на них ценных для владельцев данных.

Рассмотрим эти факторы более подробно.

Постоянное подключение к интернету удобно для владельца сетевого накопителя, поскольку он получает возможность обращаться к своим данным из любой точки мира. Но это удобство также облегчает злоумышленникам поиск уязвимых устройств. Быстрый поиск с помощью поискового сервиса Shodan выявляет тысячи потенциальных целей для атаки:

Современное железо в сетевых накопителях и использование стандартных для отрасли процессоров облегчает жизнь разработчикам приложений и владельцам, которые получают богатый набор возможностей на все случаи жизни. Но это также означает, что создатели вредоносных программ могут использовать привычные инструменты для заражения цели. Хорошим примером является серия TS-x51 от QNAP c четырёхъядерным процессором Intel Celeron 2,0 ГГц. Это позволяет устройству выполнять весьма ресурсоёмкие операции, такие как декодирование потокового видео 4K. Захват контроля над устройством позволит преступникам использовать эти аппаратные ресурсы в своих целях.

Популярная операционная система. Обычно для управления NAS используется одна из разновидностей Linux. Многие средства разработки поддерживают операционную систему Linux, а многие компиляторы и интерпретаторы вообще разрабатывались для нее в первую очередь. Это позволяет разработчикам вредоносных программ создавать программы практически на любом языке, использовать стандартные и хорошо известные библиотеки и пользоваться окружением, которое обеспечивает Linux и его родные инструменты.

Таким образом, разработка вредоносного ПО для NAS упрощается и ускоряется. Помимо этого, написанный однажды код можно использовать на устройствах разных производителей практически без изменений.

Низкий уровень киберграмотности владельцев устройств в какой-то степени является следствием простоты использования NAS. Эта особенность приводит к тому, что, получив нужную функциональность, пользователи не хотят тратить время на то, чтобы включить двухфакторную аутентификацию, регулярно менять пароль, настраивать VPN для защищённого доступа к устройству и даже устанавливать обновления. Некоторые владельцы опасаются, что обновления "что-нибудь поломают" и отключают их автоматическую установку.

Достаточно распространённым явлением всё ещё остаётся использование заводских паролей по умолчанию или коротких и простых паролей. Объясняется это просто: владельцы домашних сетевых накопителей просто опасаются забыть их. А пароль по умолчанию всегда можно найти в интернете или в документации. Правда, они упускают из виду, что найти этот пароль и получить доступ к их устройству могут не только они.

Ценные данные на сетевых накопителях — привлекательная цель для киберпреступников, которые могут похитить и зашифровать домашние фото и видео, документы, содержащие личные данные, коммерческую информацию компаний, а затем использовать их для вымогательства.

Угрозы для сетевых накопителей

Основные разновидности угроз для владельцев сетевых накопителей — это вымогательское ПО, нелегальные майнеры криптовалют, использование накопителей в ботнетах и в качестве плацдарма для проведения целевых атак.

Вымогательское ПО

Устройства NAS потенциально уязвимы как для традиционных, так и для современных типов вымогателей. Учитывая объём данных, хранящихся на сетевых накопителях, они могут стать ещё одной выгодной целью для операторов вымогательского ПО.

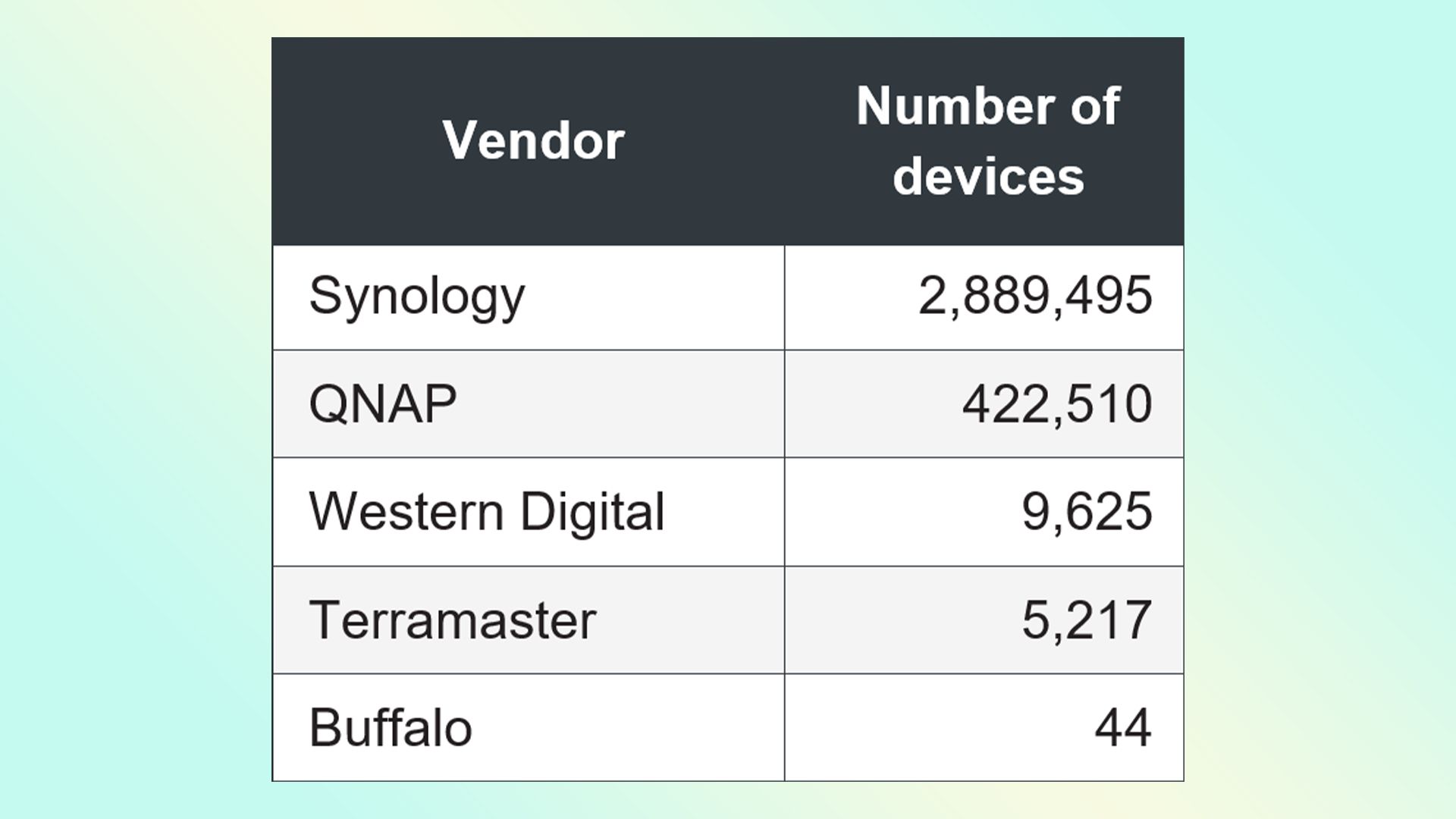

В ходе нашего исследования мы обнаружили несколько семейств вымогателей, которые атаковали NAS различных производителей:

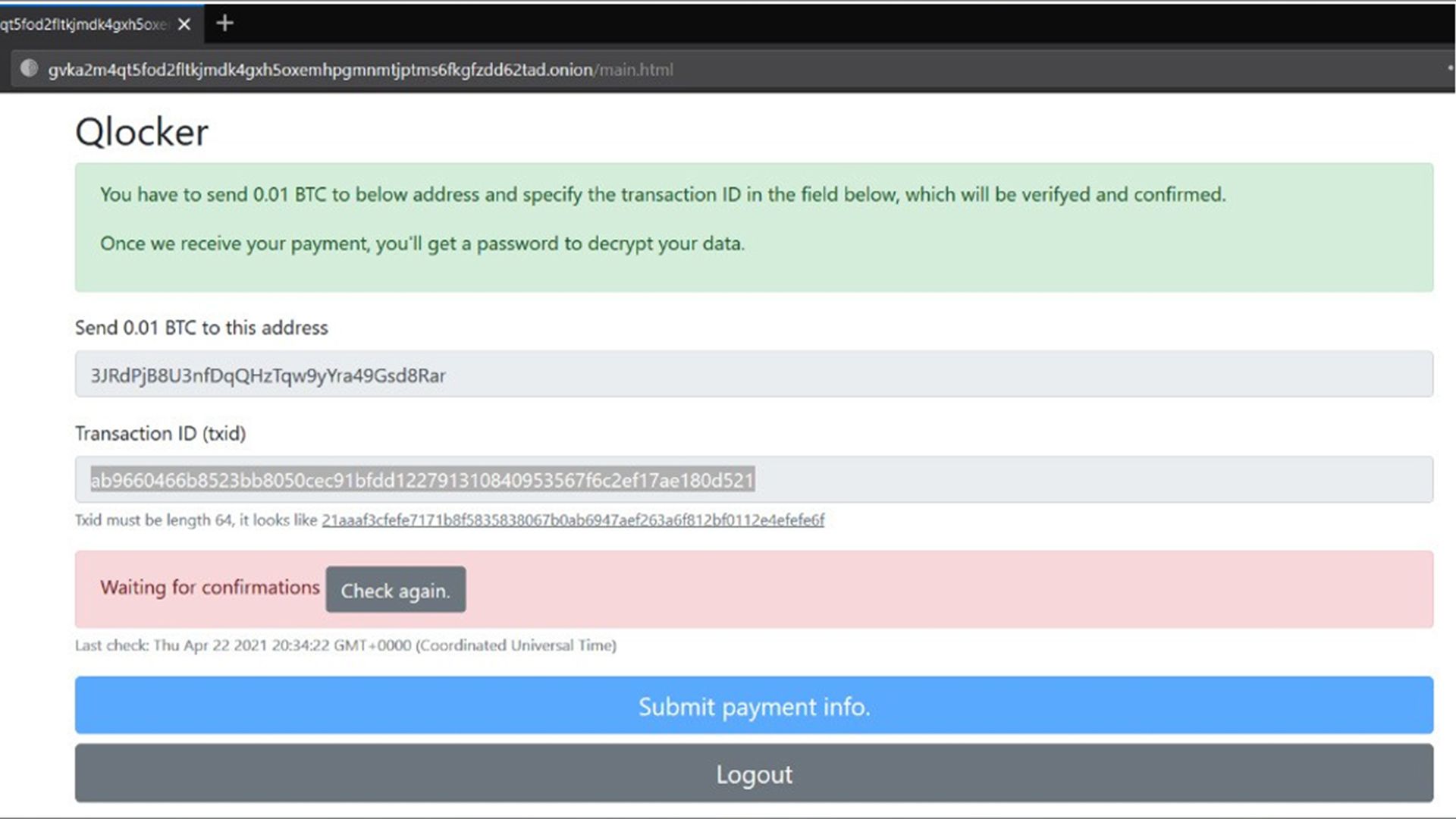

- Qlocker — вымогатель, обнаруженный в апреле 2021 года и ориентированный на сетевые накопители QNAP. Он написан на Python и использует утилиту 7-Zip для шифрования файлов в NAS с помощью сгенерированного пароля. Пароль основан на информации об оборудовании в сочетании с парой открытый-закрытый ключ. Для распространения использует уязвимость CVE-2021-28799 в ПО Hybrid Backup Sync.

В записке о выкупе жертву просят перейти на сайт Tor и ввести свой "клиентский ключ". После того как жертва выполнит это, сайт выдаёт номер криптовалютного кошелька и объясняет жертве, как заплатить выкуп, чтобы вернуть доступ к файлам.

- Revix — REVil для Linux — вредонос известной RaaS-группировки, ориентированный на вымогательские кампании для владельцев сетевых накопителей QNAP. Как и оригинальный шифровальщик REvil, он использует JSON-конфигурацию, встроенную в исполняемый модуль. Revix запускается вручную после проникновения на устройство NAS. После шифрования создаётся записка с требованием выкупа, содержащая уникальный ключ для каждой жертвы.

- Операторы eCh0raix, известного также под названием QNAPCrypt, недавно усовершенствовали свою вредоносную программу для NAS, добавив поддержку устройства Synology. Анализ кода показывает, что эта группа обладает глубокими знаниями о внутреннем устройстве устройств NAS. Одним из признаков такого знания является список файлов и каталогов, которые исключаются из шифрования, включая файлы, важные для работы устройства NAS и его веб-интерфейса. В отличие от других вымогательских семейств, последние образцы eCh0raix используют командно-контрольный сервер (C&C) для загрузки ключей шифрования и криптовалютного кошелька, на который жертвы должны перевести требуемые деньги. Преступники были достаточно осторожны, чтобы разместить этот C&C за доменом .onion в сети Tor, тем самым скрыв его реальное физическое местоположение.

Ботнеты

Устройства NAS являются идеальными целями для владельцев ботнетов, поскольку после взлома устройство практически беззащитно. Для большинства NAS нет надёжных инструментов для удаления вредоносного ПО, а также защиты операционных систем, поскольку в большинстве случаев компрометация даёт злоумышленнику root-доступ к базовой операционной системе Linux. Поэтому мы видим, что многие ботнеты, атакующие маршрутизаторы, камеры и другие IoT-устройства, заражают и NAS.

Один из ботнетов для NAS, обнаруженный MalwareBytes в 2019 году — StealthWorker. В августе 2021 года компания Synology опубликовала статью о том, что они заметили брутфорс-атаки на свои NAS-устройства, запущенные из этой бот-сети.

Криптомайнинг

Криптомошенники выбирают NAS-системы, потому что современные модели накопителей оснащены достаточно мощными процессорами для потоковой передачи данных, например, для воспроизведения фильмов. NAS могут запускать контейнерные сервисы и фактически использоваться в качестве домашних мини-серверов, на которых можно запускать всё, что угодно: пакеты домашней автоматизации, платформы для чатов, инфраструктуру DNS.

В ходе нашего исследования мы обнаружили несколько разновидностей нелегальных криптовалютных майнеров, ориентированных на сетевые накопители. Чаще всего нам встречались:

- UnityMiner — устанавливает на устройства QNAP программу XMRig для майнинга Monero;

- Dovecat — также майнит Monero, но атакует устройства Synology.

Целевые атаки

Помимо финансово мотивированных группировок, которые захватывают NAS для непосредственного получения прибыли, мы зафиксировали заметное число атак, выполненных профессиональными хакерскими группировками (APT), которые использую подконтрольные устройства в качестве плацдарма для проведения своих кампаний. В качестве примера можно привести кампанию по заражению накопителей QNAP вредоносным ПО Qsnatch. В середине июня 2020 года насчитывалось около 62 тыс. устройств QNAP NAS, заражённых QSnatch.

Qsnatch обладает довольно продвинутым набором функций:

- отключение антивирусов ClamAV и McAfee;

- очистка правила обнаружения QSnatch для инструмента MalwareRemover;

- кража учётных данных путём установки поддельного веб-приложения для входа в систему;

- отключение обновления прошивки;

- использование собственного алгоритма генерации доменов для C&C-сервера;

- загрузка и выполнение полезной нагрузки второго этапа с C&C-сервера;

- использование шифрования для всех сетевых коммуникаций;

- кража пользовательских данных, включая пароли и многофакторную конфигурацию, если она включена в QNAP.

Как защитить NAS

Вот несколько ключевых действий для защиты NAS-устройств от злоумышленников:

- не подключайте устройства NAS напрямую к интернету — для безопасного доступа используйте VPN;

- никогда не используйте учётные данные администратора по умолчанию. Измените имя администратора с "admin" на свой вариант, чтобы затруднить брутфорс-атаки;

- включите двухфакторную аутентификацию (2FA), если устройство имеет такую возможность, чтобы защититься от фишинга и брутфорс-атак;

- удалите все неиспользуемые службы, чтобы снизить риск компрометации: устаревшее или необслуживаемое программное обеспечение — один из основных методов взлома устройств NAS;

- изучите онлайн-руководства по безопасности, предоставленные производителями сетевых хранилищ — они представляют собой простой контрольный список, по которому можно проверить свою NAS за один раз, и понадобится меньше часа.