Microsoft Cyber Signals: камеры и умные колонки могут взломать злоумышленники

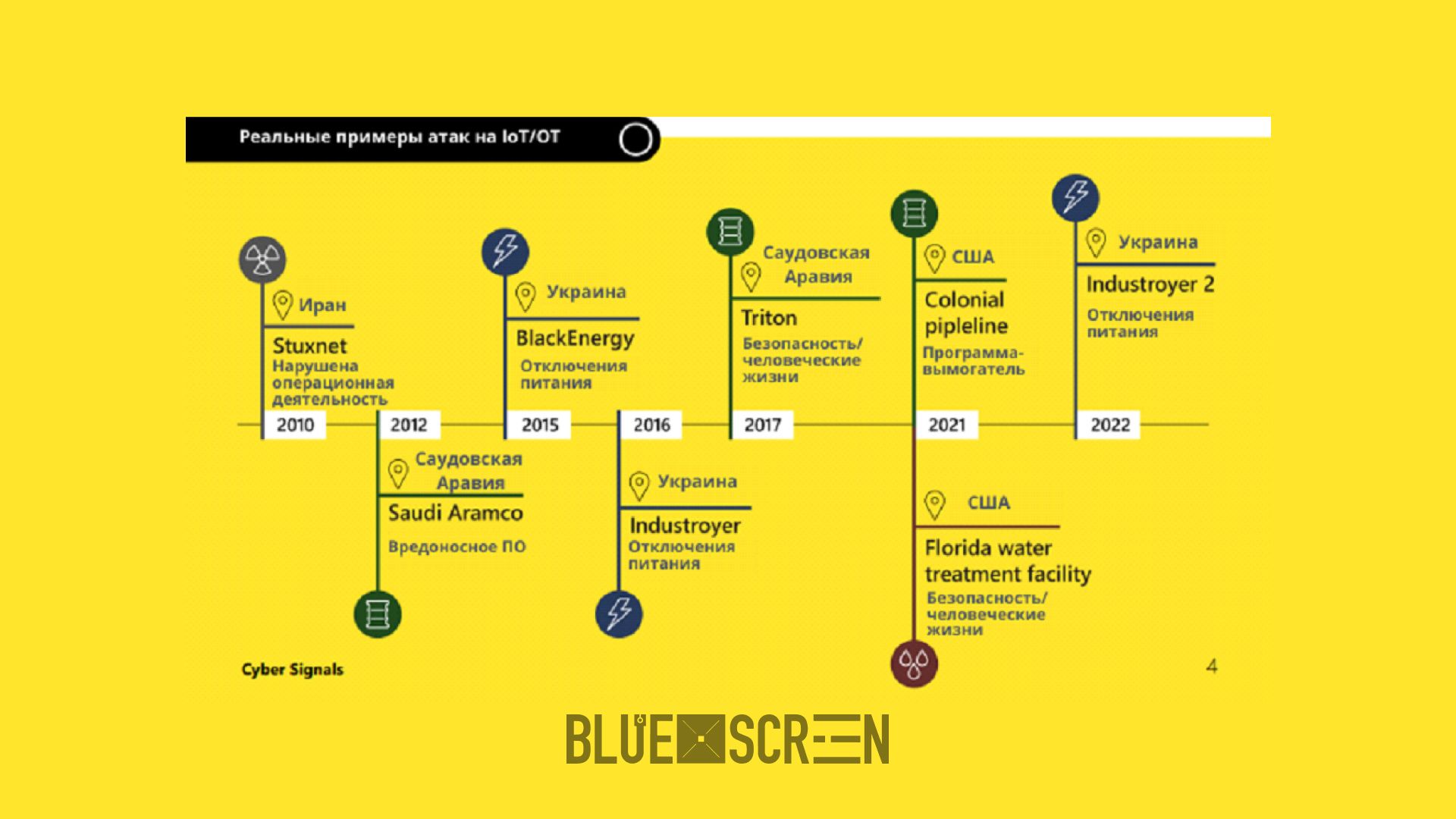

С 2020 по 2022 годы количество раскрытых уязвимостей с высоким уровнем опасности в промышленных управляющих системах популярных поставщиков увеличилось на 78%.

Microsoft выпустила третье издание отчета Cyber Signals, в котором раскрываются тенденции в области безопасности, а также приводятся данные, составленные на основе 43 триллионов ежедневно анализируемых Microsoft сигналов безопасности и от 8 500 экспертов по безопасности. В отчете представлены экспертные оценки текущего ландшафта угроз, освещаются последние тенденции, виды атак и стратегий злоумышленников, а также практические рекомендации для предприятий.

В различных отраслях бизнеса наблюдается быстрое расширение и слияние устройств Интернета вещей (IoT) и операционных технологий (OT), призванное удовлетворять потребности предприятий. Однако, такое быстрое увеличение их числа создает расширенные возможности для несанкционированного доступа злоумышленников. Так, за последний год корпорация наблюдала угрозы, связанные с использованием устройств, практически во всех подразделениях организации. Согласно исследованию International Data Corporation, к 2025 году в корпоративных и потребительских средах будет использоваться более 41 миллиарда устройств IoT, и такие устройства, как камеры, умные динамики и замки, а также коммерческое оборудование, могут стать точками входа для злоумышленников.

Хотя безопасность ИТ-оборудования в последние годы усилилась, уровень надежности устройств интернета вещей и операционных технологий не успевает за динамичными изменениями. У злоумышленников могут быть разные мотивы для компрометации устройств, при этом не только обычных ноутбуков и смартфонов.

Поэтому установление более безопасных отношений между ИТ и ОТ требует рассмотрения дополнительных мер контроля. Устройства с воздушным зазором (физически изолированы от небезопасных сетей) и защита периметра уже недостаточны для устранения и защиты от современных угроз, таких как изощренные вредоносные программы, целенаправленные атаки и злоумышленники, ведущие деятельность внутри компаний. Киберпреступники также злоупотребляют учетными данными сотрудников или используют доступ к сети, предоставленный сторонним поставщикам и подрядчикам.

Примером инцидента с вредоносным ПО был случай, когда крупная международная компания по производству продуктов питания и напитков использовала устаревшие операционные системы для управления производственными процессами. В 2022 году Microsoft помогла отразить атаку, выполняя регламентные работы на оборудовании, которое позже подключалось к Интернету. Вредоносное ПО распространилось на заводские системы через взломанный ноутбук подрядчика. Хотя среда промышленной системы управления (Industrial Control System — ICS) может быть изолирована от Интернета, в тот момент, когда скомпрометированный ноутбук подключается к ранее защищенному OT-устройству или сети, он становится уязвимым. При этом, в клиентских сетях, которые отслеживает Microsoft, 29% операционных систем Windows имеют версии, которые больше не поддерживаются.

- "В условиях все более возрастающей роли информационно-коммуникационных технологий (ИКТ) защита и доступность этих технологий стали серьезной заботой каждого государства. Обмен опытом и передовыми знаниями в области защиты информации, систем и сетей является жизненно важным для совместного развития и достижения киберустойчивости", — прокомментировали в Комитете по информационной безопасности МЦРИАП РК.

Защита, основанная на принципе "Нулевого доверия", эффективном применении политик и непрерывном мониторинге, может помочь предотвратить или сдержать подобные инциденты в средах, подключенных к облаку. Microsoft выпустила инструмент криминалистики с открытым исходным кодом, чтобы помочь специалистам по реагированию на инциденты и экспертам по безопасности лучше понять свою среду и расследовать потенциальные угрозы.

- "Мы живем в эпоху, когда все процессы взаимосвязаны, а для того, чтобы обеспечивать работу в режиме реального времени, позволяющую передавать данные OT в облако, все устройства должны быть подключены к сети. Все это позволяет обеспечивать более ценную аналитику данных, автоматизацию и эффективность, которых раньше предприятия не могли достичь. Однако высокая скорость развития подключенных устройств, а также неполная инвентаризация этих устройств в организациях и их недостаточный контроль часто играют на руку злоумышленникам. Почти каждая атака, которую мы наблюдали за последний год, начиналась с первоначального доступа к ИТ-сети, которая была задействована в среде OT", — отметил Сергей Лещенко, региональный менеджер Microsoft в Казахстане.

Безопасность критической инфраструктуры является глобальной проблемой, и для ее решения корпорация рекомендует:

- Работать совместно с заинтересованными сторонами: сопоставлять критически важные для бизнеса активы в средах ИТ и ОТ.

- Отслеживать устройства: определять, какие устройства IoT и OT сами по себе являются важными активами, а какие связаны с другими критически важными элементами системы.

- Анализировать риски в отношении критически важных активов. Сосредоточьтесь на влиянии различных сценариев атак на бизнес в соответствии с рекомендациями MITRE.

- Определить стратегии: устраняйте выявленные риски, определяя приоритетность воздействия на бизнес.

- Внедрять новые улучшенные политики. Политики, основанные на методологии "Нулевого доверия" и передовых практиках, обеспечивают целостный подход для обеспечения полной безопасности и управления всеми вашими устройствами.

- Внедрять комплексные и специализированные решения для обеспечения безопасности. Обеспечьте видимость, непрерывный мониторинг, оценку глубины атак, процесс обнаружения угроз и реагирования на них.

- Обучать и тренировать: группам безопасности требуется обучение, посвященное угрозам, исходящим от систем IoT/OT или нацеленным на них.

- Изучать средства расширения существующих операций безопасности: решайте проблемы безопасности IoT и OT для достижения унифицированной SOC ИТ и OT/IoT во всех средах.

Ни одна организация не застрахована от угроз, исходящих от хорошо финансируемых и решительных противников. При этом защита от киберпреступников — это комплексная, постоянно разширяющаяся и непрерывная задача. Защита Интернета требует от бизнес-сообщества, государственных учреждений и, в конечном счете, от каждого человека реальных изменений, и только обмен информацией и партнерство могут оказать реальное влияние на эти изменения.