Новая фишинговая схема с использованием SVG-файлов

Эксперты «Лаборатории Касперского» обнаружили почтовые фишинговые рассылки, нацеленные на частных пользователей и компании, с вложениями в виде файлов SVG. Цель злоумышленников — украсть учётные данные потенциальных жертв от сервисов Google и Microsoft. По данным компании, в марте 2025 года число всех фишинговых атак с использованием SVG-файлов увеличилось почти в шесть раз по сравнению с февралём. С начала года по всему миру было обнаружено более 4 тысяч таких писем.

SVG (Scalable Vector Graphics) — это формат для описания двумерной векторной графики с помощью языка разметки XML. В отличие от форматов JPEG или PNG, SVG поддерживает JavaScript и HTML. Это облегчает дизайнерам работу с неграфическим контентом, таким как текст, формулы и интерактивные элементы. Однако злоумышленники используют SVG в своих интересах, встраивая в такие файлы скрипты с ссылками на фишинговые страницы.

Как устроена атака

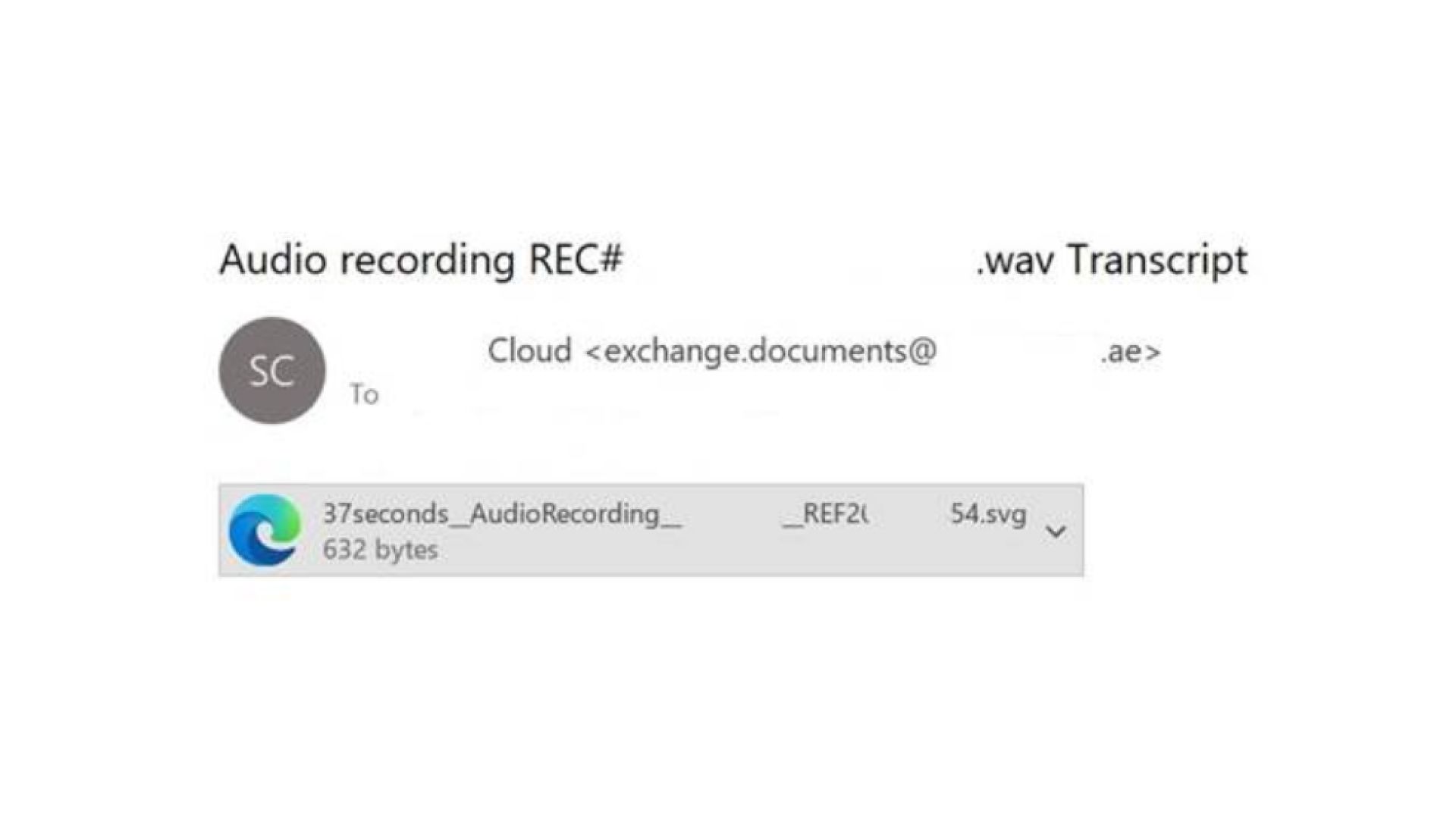

Файл SVG, который рассылают злоумышленники, — это, по сути, HTML-страница без описания графики. При открытии в браузере этот файл отображается как веб-страница со ссылкой, якобы ведущей на некий аудиофайл.

Если человек нажмёт кнопку «Прослушать», то перед ним откроется фишинговая страница, которая имитирует аудиозапись Google Voice. На самом деле звуковая дорожка — это статичное изображение. При попытке воспроизвести аудио открывается фишинговая страница, мимикрирующая под окно для входа в почту. Если ввести на ней логин и пароль, их получат злоумышленники.

В некоторых фишинговых письмах вложение в формате SVG представлено как документ, требующий проверки и подписи. В этом случае в SVG-файл вставлен JS-скрипт, который при попытке открыть файл открывает в браузере фишинговый ресурс, имитирующий форму авторизации в сервисах Microsoft. В остальном схема такая же: на этой поддельной странице от пользователя требуется ввести учётные данные.

Чтобы снизить киберриски, в «Лаборатории Касперского» рекомендуют:

- не переходить по ссылкам и не открывать файлы из сомнительных писем;

- если отправитель легитимен, но содержание сообщения кажется странным, лучше связаться с ним другим способом и уточнить, точно ли он отправлял такое письмо;

- проверять написание URL-адреса сайта, прежде чем вводить на нём конфиденциальные данные;

- использовать надёжные защитные решения, эффективность которых доказана независимыми тестами.