Обзор 2022 года от ГТС

ТОП-5 наиболее часто фиксируемого вредоносного программного обеспечения в государственных органах Казахстана

Not-a-virus:HEUR:AdWare.Script — это вердикт, который назначается антивирусным ПО, чтобы указать, что оно обнаружило потенциально нежелательное поведение в файле или программе.

"HEUR" в вердикте означает "эвристический анализ", то есть антивирусное программное обеспечение использовало набор правил или эвристик для выявления потенциально нежелательного поведения. Часть вердикта "AdWare.Script" указывает, что оно связано с рекламным ПО, которое представляет собой тип программного обеспечения, отображающего рекламу на компьютере или мобильном устройстве. Рекламное ПО часто связано с другим программным обеспечением и его бывает трудно удалить после его установки.

HEUR:Trojan.WinLNK.Starter.gen — троян, имеющий расширение LNK (ярлык), который ссылается на вредоносный файл. При запуске вместе с вредоносным ПО может параллельно запуститься и легитимный файл (под который мимикрирует ярлык).

Worm.NSIS.BitMin.d — тип вредоносного ПО, который распространяется по сети. Это позволяет ему заражать большое количество хостов, используя ошибки конфигурации сети (например, чтобы скопировать себя на полностью доступный диск). Также он может заражать компьютеры, используя бреши в защите операционной системы и приложений. NSIS (Nullsoft Scriptable Install System) — система установочных программ Windows, созданная компанией Nullsoft. BitMin, CoinMiner, NeksMiner — тип вредоносного ПО, которое использует ресурсы целевой рабочей станции для добычи криптовалюты.

Судя по наибольшему количеству фиксируемых вердиктов на оборудовании в сети распространены черви, которые имитируют рабочие документы.

HEUR:Trojan.Win32.Generic — тип ВПО, который относится к семейству троянов. Обычно под этим названием имеется в виду угроза, тип которой пока еще точно не определен.

HEUR:Worm.Win32.FakeDoc.gen — исполняемый файл, классифицирующийся как червь, мимикрирует под Word-файл (путем установки значка Microsoft Word, использования двойного расширения и т.д.). Для скрытия запуска вредоносной активности он может параллельно запустить легитимный документ.

Шифровальщики

Шифровальщиками (Ransomware) или как их называют иначе программами-вымогателями принято называть вредоносное программное обеспечение, цель которого шифрование данных жертвы с последующим получением выкупа за дешифрование.

ГТС был отработан инцидент ИБ, связанный с заражением рабочих станций вирусом-шифровальщиком в Национальном институте интеллектуальной собственности МЮ РК. Были зашифрованы данные 34 рабочих станций шифровальщиком семейства "Loki". Изучение артефактов зараженных рабочих станций выявило скомпрометированный узел. На рабочих станциях организации были установлены СЗИ от компании Forti.

Locki Locker — может распространяться путём взлома через незащищенную конфигурацию RDP с использованием email-спама и вредоносных вложений, обманных загрузок, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых загрузчиков. Вирус-шифровальщик выключает множество процессов и сервисов, которые могут помешать шифрованию файлов, отключает Защитник Windows, очищает Корзину и выполняет другие деструктивные действия. Loki Locker шифрует данные пользователей с помощью комбинации алгоритмов AES-256 (режим GCM) и RSA-2048, а затем требует выкуп в биткойнах.

Файлы, связанные с вирусом-шифровальщиком:

- info.hta, info.Loki — название файла с требованием выкупа в разных вариантах.

- Restore-My-Files.txt — название файла с требованием выкупа.

- Decrypt-info.txt — название файла с требованием выкупа.

- svchost.exe — название вредоносного файла.

- Cpriv.Loki — специальный файл, который нельзя удалять.

Используемые инструменты злоумышленника:

PasswordFox — это небольшая утилита, которая позволяет просматривать логины и пароли, хранящиеся в браузере Mozilla Firefox. По умолчанию PasswordFox отображает пароли в текущем аккаунте.

Advanced IP-Scanner — используется для сканирования сетей. Он находит все доступные устройства в сети, предоставляет доступ к общим папкам и даже может выключить компьютер удаленно.

SniffPass — это небольшая бесплатная программа, которая позволяет отслеживать трафик в беспроводной сети, благодаря которому злоумышленник узнал пароли и ключи, которые были использованы в сети Национального института интеллектуальной собственности МЮ РК.

WirelessKeyView — это альтернатива технической поддержке и самостоятельному восстановлению пароля от WiFi сети.

Mimikatz — инструмент, реализующий функционал Windows Credentials Editor и позволяющий извлечь аутентификационные данные в системе пользователя в открытом виде. Mimikatz — перехват паролей открытых сессий в Windows. Действия злоумышленника после проникновения в сеть Национального института интеллектуальной собственности МЮ РК были нацелены на кражу данных и вымогательство денежных средств. Предположительно, злоумышленник проник посредством протокола RDP и фишингового письма.

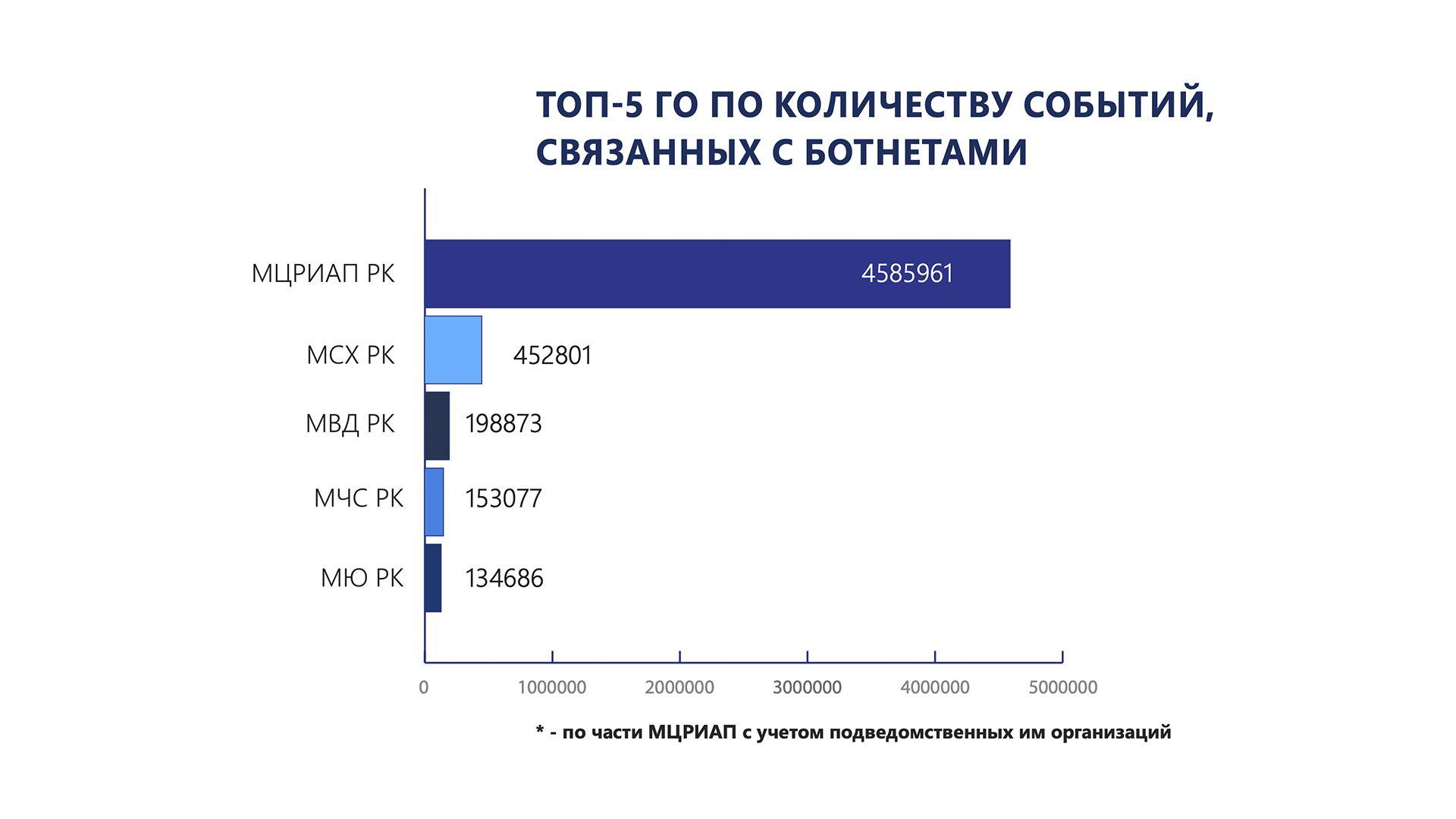

Ботнеты

Ботнет AAEH — полиморфный загрузчик с более чем 2 миллионами уникальных образцов.

Самым активным в ГО стал ботнет AAEH. После установки он трансформируется каждые несколько часов и быстро распространяется по сетям, съемным дискам (USB / CD / DVD) и через файлы архивов ZIP и RAR. Система, зараженная AAEH, может использоваться для распространения вредоносного ПО, сбора учетных данных пользователей для онлайн-сервисов, включая банковские услуги и вымогательство денег у пользователей путем шифрования файлов. AAEH использовался для загрузки других семейств вредоносного ПО, таких как Zeus, Cryptolocker, ZeroAccess и Cutwail.

njRAT использовался в шпионских кампаниях

Также в число самых распространенных вредоносных программ попал Ботнет njRAT. Троян удаленного доступа njRAT, способный перехватывать управление компьютером жертвы. Согласно мировым отчетам, njRAT использовался в нескольких шпионских кампаниях, проведенных злоумышленниками из разных стран и регионов. njRAT имеет возможность регистрировать нажатия клавиш, получать доступ к камере жертвы, красть учетные данные, хранящиеся в браузерах, скачивать файлы, просматривать рабочий стол жертвы, выполнять манипуляции с процессами, файлами и реестром, а также позволяет злоумышленнику удалять данные.

Andromeda похищала учетные данные

Третьим по распространению в ГО стал ботнет Andromeda, который впервые был замечен еще в 2011 году и использовался для кражи учетных данных, а также для загрузки и выполнения в зараженных системах другого вредоносного ПО. Согласно имеющимся данным ботнет замечен в распространении более 80 различных семейств вредоносного ПО.

Ботнет имеет возможность собирать данные с компьютера с шагом в 20 минут.

Torpig — он же Sinowal, он же Mebroot — доказал, что даже авторитетные бизнес-сайты могут быть скомпрометированы и направлять трафик на вредоносные сайты загрузки. Впервые обнаруженный в конце 2007 года и получивший широкое признание в марте 2008 года, Torpig нацелен на финансовую информацию пользователей, такую как учетные данные банковского счета и кредитной карты. Torpig получил псевдоним "Mebroot" как руткит, заражающий основную загрузочную запись (MBR), которая загружается до загрузки операционной системы компьютера и, таким образом, более трудна для сканирования системами безопасности.

Пользователи подхватывали Mebroot на веб-сайтах, скомпрометированных с помощью Javascript, которые приводили их к централизованным серверам загрузки, которые затем заражали устройства ботнетом. Ботнет дал создателям Mebroot контроль над зараженным компьютером и возможность собирать с него данные с шагом в 20 минут.

FormBook основан на предоставлении доступа к вредоносным программам для их доставки к цели.

Подписчики FormBook покупают средства для развертывания вредоносного ПО, например, встраивают его во вредоносный документ, содержащийся в фишинговом электронном письме. Поскольку само вредоносное ПО не связано с механизмом доставки, FormBook использует различные методы заражения, наиболее распространенными из которых являются фишинговые электронные письма.

После запуска в зараженной системе вредоносная программа FormBook распаковывает свою вредоносную функциональность и внедряет свой код в различные процессы. Этот вредоносный код использует различные перехватчики для получения доступа к нажатиям клавиш, снимкам экрана и другим функциям. Вредоносная программа также может получать от своего оператора команды на кражу информации из браузеров или загрузку и выполнение других вредоносных программ.

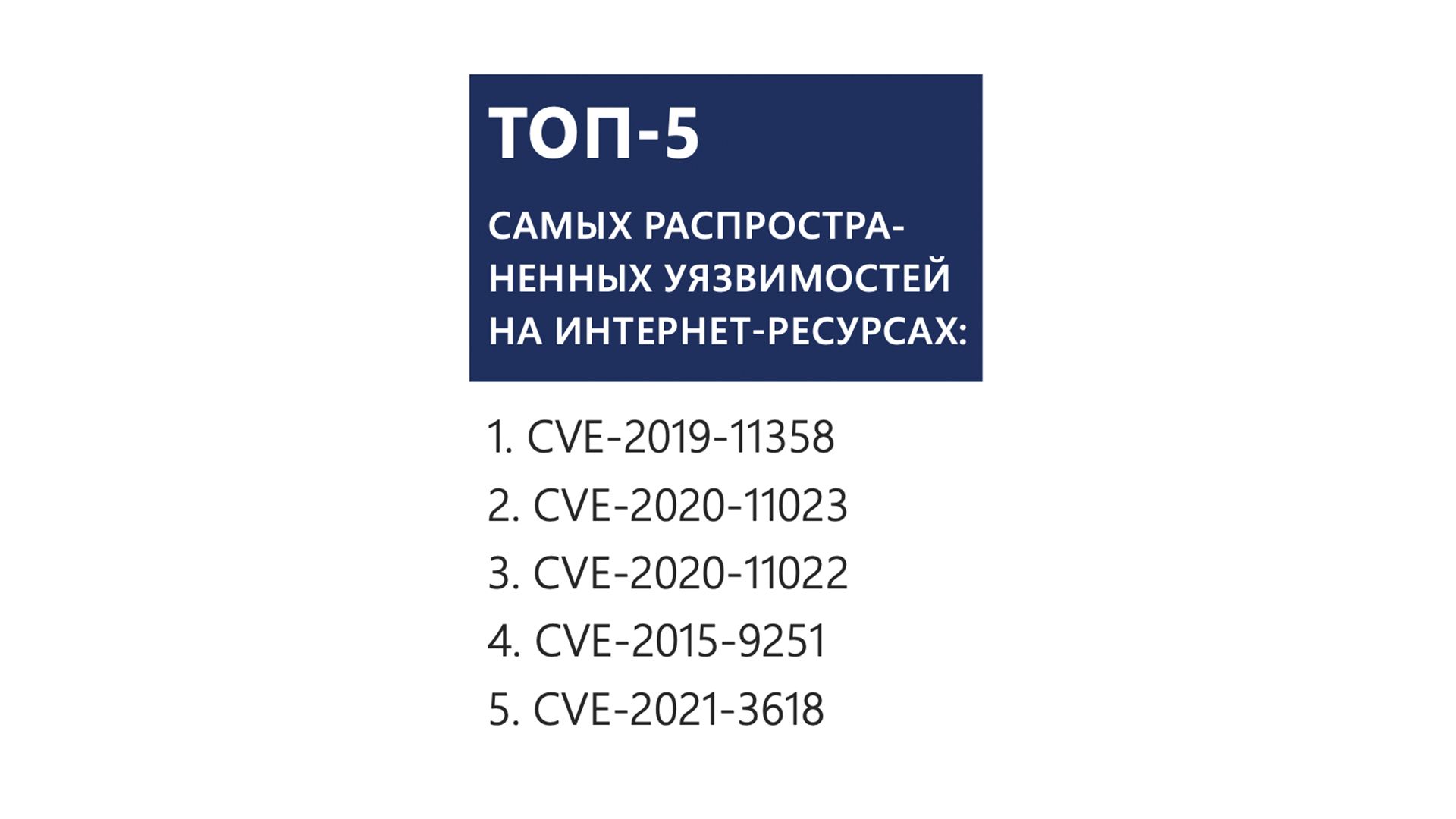

Наиболее критические уязвимости информационной безопасности, выявленные в ходе мониторинга казахстанского сегмента Интернета:

- Посредством OSINT и специализированной поисковой системы BinaryEdge были обнаружены 230 IP-адресов, потенциально подверженных уязв мости c идентификатором CVE-2019-12815.

- Уязвимости CWE-16: Configuration, CWE-521: Weak Password Requirements, CWE-639: Authorization Bypass Through User-Controlled Key (iDOR) и CWE- 307: Improper Restriction of Excessive Authentication Attempts (Brute Force) на ИР ОО "Партия "AMANAT" (amanatpartiasy.kz)

- 702 IP-адреса устройств Fortinet, потенциально подверженных критической уязвимости CVE-2022-40684. Выявленные в казахстанском сегменте Интернета IP-адреса являются устройствами Fortinet, эксплуатация уязвимости на выявленных устройствах не проводилась, следовательно, все IP-адреса являются потенциально уязвимыми.

- 98 IP-адресов, потенциально подверженных уязвимости идентификатора CVE-2021-44142 удалённому выполнению кода в Samba.

- 12 серверов Microsoft Exchange, потенциально подверженных уязвимости, именуемой ProxyShell с идентификаторами CVE-2021-34473, CVE- 2021-34523, CVE-2021-31207.

- 8 IP-адресов, потенциально подверженных уязвимости идентификатора CVE-2017-12542 — удалённому выполнению кода в HP iLO 4.

- 7 IP-адресов, потенциально подверженных уязвимости идентификатора CVE-2022-22536 — удалённому выполнению кода в продуктах SAP, использующих Internet Communication Manager.

- 75 IP-адресов, потенциально подверженных уязвимости идентификатора CVE-2015-1635 — удалённому выполнению кода в продуктах Microsoft.

- 59 IP-адресов, потенциально подверженных уязвимости удалённого выполнения произвольного кода c идентификатором CVE-2022-21971/ Windows Runtime.

- 7 уязвимых серверов, использующих ElasticSearch и находящихся в публичном доступе в Интернете. 16 IP-адресов, потенциально подверженных уязвимости идентификатора CVE-2021-43798 (удаленное выполнение кода в платформе с открытым кодом Grafana).

- 114 IP-адреса, потенциально подверженных уязвимости идентификаторами CVE-2017-7921, CVE-2017-7923, CVE-2021-36260.

- 25 ИР с внедренными вредоносными ссылками, встроенными в JavaScript.

В ходе отработки в адрес организаций были направлены уведомления о выявленных уязвимостях и опубликована информация в СМИ с рекомендациями по установке обновления для устранения уязвимостей, а также о проверке наличия индикаторов компрометации (IoC) в сети организации.

АРТ-группировки

АРТ-группировками принято обозначать злоумышленника, в распоряжении которого имеются специальные знания, соответствующий инструментарий и значительные ресурсы, которые в совокупности позволяют осуществлять целена- правленные кибератаки.

Особенностью целенаправленных атак (АРТ) является наличие у злоумышленников определенной жертвы, зачастую это крупная компания или государственная организация. Целенаправленные атаки хорошо спланированы и содержат несколько этапов. Результатом атаки может стать закрепление злоумышленников в инфраструктуре жертвы и скрытый сбор данных на протяжении многих месяцев.

Хакерская группировка ToddyCat

ToddyCat — преступную деятельность начали с декабря 2020 года, скомпрометировав сервера Exchange в Тайване и Вьетнаме с помощью неизвестного эксплойта, который привел к созданию веб-оболочки "China Chopper", которая, в свою очередь, использовалась для запуска многоступенчатой цепочки заражения. В этой цепочке выявлен ряд компонентов, в том числе пользовательские загрузчики, используемые для окончательного выполнения пассивного бэкдора Samurai.

- С декабря 2020 г. по февраль 2021 г. группа атаковала ограниченное количество серверов в Тайване и Вьетнаме, принадлежащих трем организациям. Целевые машины, зараженные в период с декабря по февраль, были серверами "Microsoft Windows Exchange"; злоумышленники взламывали серверы с помощью неизвестного эксплойта.

- С 26 февраля до начала марта 2021 г. наблюдалось высокая активность группировки, когда они злоупотребляли уязвимостью "ProxyLogon" для компрометации нескольких организаций в Европе и Азии.

Группировка "ToddyCat" сосредоточила свое внимание на государственные организации и военные структуры, а также военные компании-подрядчики.

ГТС 21 июня 2022 года посредством OSINT (разведка на основе открытых источников), аналитической системы "АПК НКЦИБ" и БДУУ были обнаружены 26 IP-адресов в контуре ЕШДИ, которые обращались на зараженные C&C-серверы, которые, согласно отчёту компании "Лаборатории Касперского", используются хакерской группировкой "ToddyCat APT".

Возможные риски и угрозы:

- RCE-атаки — удаленное выполнение вредоносного кода;

- компрометация системы;

- утечка конфиденциальной информации;

- модификация или удаление важных данных;

- заражение ВПО.

Хакерская группировка Bitter АРТ (aka APT-C-08 или T-APT-17)

Bitter APT — начали свою деятельность с 2013 года, ориентируясь на энергетический, машиностроительный и государственный секторы стран Южной Азии. В своей последней кампании они расширили таргетинг на правительственные учреждения Бангладеша.

Основная деятельность Bitter APT — шпионаж. Злоумышленник обычно загружает вредоносное ПО на скомпрометированные конечные точки со своего хост-сервера через HTTP и использует DNS для установления связи с командованием и управлением. Bitter известен тем, что использует известные уязвимости в средах жертв. Например, в 2021 году исследователи в области безопасности обнаружили, что злоумышленник использовал уязвимость нулевого дня CVE-2021-28310, брешь в системе безопасности Microsoft Desktop Manager. Известно, что Bitter нацелен как на мобильные, так и на настольные платформы. В их арсенале в основном Bitter RAT, загрузчик Artra, SlideRAT и AndroRAT.

Такие кампании наблюдения могут позволить злоумышленникам получить доступ к конфиденциальной информации организации и дать их обработчикам преимущество перед их конкурентами.

Цепочка заражения

ГТС посредством OSINT (разведка на основе открытых источников), аналитической системы "АПК НКЦИБ" и БДУУ были обнаружены 33 IP-адреса, потенциально подверженных угрозе ИБ.

Возможные риски и угрозы:

- RCE-атаки — удаленное выполнение зловредного кода.

- Обход ограничений безопасности.

- Компрометация системы.

Хакерская группировка Cicada APT10

Жертвами Cicada (также известной как APT10) являются правительственные, юридические, религиозные и неправительственные организации во многих странах мира, в том числе в Европе, Азии и Северной Америке. Приписывание этой активности Cicada основано на наличии в сетях жертв пользовательского загрузчика и пользовательского вредоносного ПО, которые, как считается, используются исключительно группой APT.

Для получения доступа к сетям-жертвам группировка использовала известную неисправленную уязвимость в Microsoft Exchange. После чего Cicada развертывала различные инструменты, включая специальный загрузчик и бэкдор Sodamaster. Это бесфайловое вредоносное ПО, способное выполнять несколько функций, в том числе уклоняться от обнаружения в песочнице, проверяя ключ реестра или откладывая выполнение; перечисление имени пользователя, имени хоста и операционной системы целевых систем; поиск запущенных процессов, а также загрузка и выполнение дополнительных полезных нагрузок. Он также способен запутывать и шифровать трафик, который отправляет обратно на свой сервер управления и контроля (C&C). Это мощный бэкдор, который Cicada использует с 2020 года.

В этой кампании злоумышленники также сбрасывают учетные данные, в том числе с помощью специального загрузчика Mimikatz. Эта версия Mimikatz удаляет mimilib.dll, чтобы получить учетные данные в виде обычного текста для любого пользователя, который обращается к скомпрометированному узлу и обеспечивает постоянство при перезагрузке.

Посредством OSINT (разведка на основе открытых источников) и аппаратно-программного комплекса ГТС были обнаружены 59 IP-адресов, потенциально подверженных угрозе ИБ.

Возможные риски и угрозы:

- RCE-атаки — удаленное выполнение зловредного кода.

- Обход ограничений безопасности.

- Компрометация системы.

Хакерская группировка SideCopy APT

Пакистанская организация, действующая с 2019 года, в основном нацеленная на страны Южной Азии и, в частности, на Индию и Афганистан. Приманки, используемые SideCopy APT, обычно представляют собой архивные файлы, в которые встроен один из следующих файлов: Lnk, Microsoft Publisher или троянские приложения. Эти приманки можно разделить на две основные группы.

Целевые приманки: приманки специально созданы и предназначены для нацеливания на конкретных жертв. Эта категория очень хорошо подходит для правительственных или военных чиновников:

- Report-to-NSA-Mohib-Meeting-with-FR-GE-UK.zip: этот архивный файл содержит документ Microsoft Publisher, приманка использовалась для нападения на правительственных чиновников Афганистана.

Общие приманки: эти приманки в основном являются общими и использовались в спам-кампаниях для сбора электронных писем и учетных данных, чтобы помочь злоумышленнику выполнять свои целевые атаки. В этой категории наблюдается следующее: (первые три приманки — это те, о которых сообщалось как о "романтических приманках" в отчете Facebook).

- Использование имен девушек в качестве имени архивного файла, такого как "nisha.zip": Архивные файлы содержат список изображений с расширением ".3d" и приложение с именем "3Dviewer.exe", которое необходимо для выполнения загрузки и просмотра изображений. На самом деле исполняемый файл заражен троянами и будет связываться с серверами-исполнителями для загрузки вредоносных полезных нагрузок.

- "image-random number.zip": эти zip-файлы содержат вредоносный lnk- файл, который показывает изображение девушки в качестве приманки.

- "Whatsapp-image-random number.zip": zip-файлы содержат вредоносный lnk-файл, который показывает изображение девушки в качестве приманки.

- "schengen_visa_application_form_english.zip": архивный файл содержит документ Microsoft Publisher, который загружает форму заявления на получение шенгенской визы на английском языке в качестве приманки. Используется для таргетинга людей, которые хотят поехать в европейские страны.

- "Download-Maria-Gul-CV.zip": этот архив содержит ссылку, которая загружает резюме в качестве приманки. Имя файла архива обычно имеет вид "Download-Name-FamilyName-CV.zip".

Злоумышленники поддерживают связь с командным сервером через порты, на которые обычно разрешено установление исходящего соединения. Примеры таких портов: TCP:80 (HTTP), TCP:443 (HTTPS), TCP:25 (SMTP), TCP/UDP:53 (DNS). Это помогает обходить обнаружение межсетевыми экранами и выдавать свою деятельность за стандартную сетевую активность. Причем нарушители могут использовать как соответствующий прикладной протокол, закрепленный за конкретным номером порта, так и любой другой протокол прикладного уровня, вплоть до передачи данных по сырым сокетам.

Возможные риски и угрозы.

- RCE-атаки — удаленное выполнение зловредного кода.

- Обход ограничений безопасности.

- Компрометация системы.

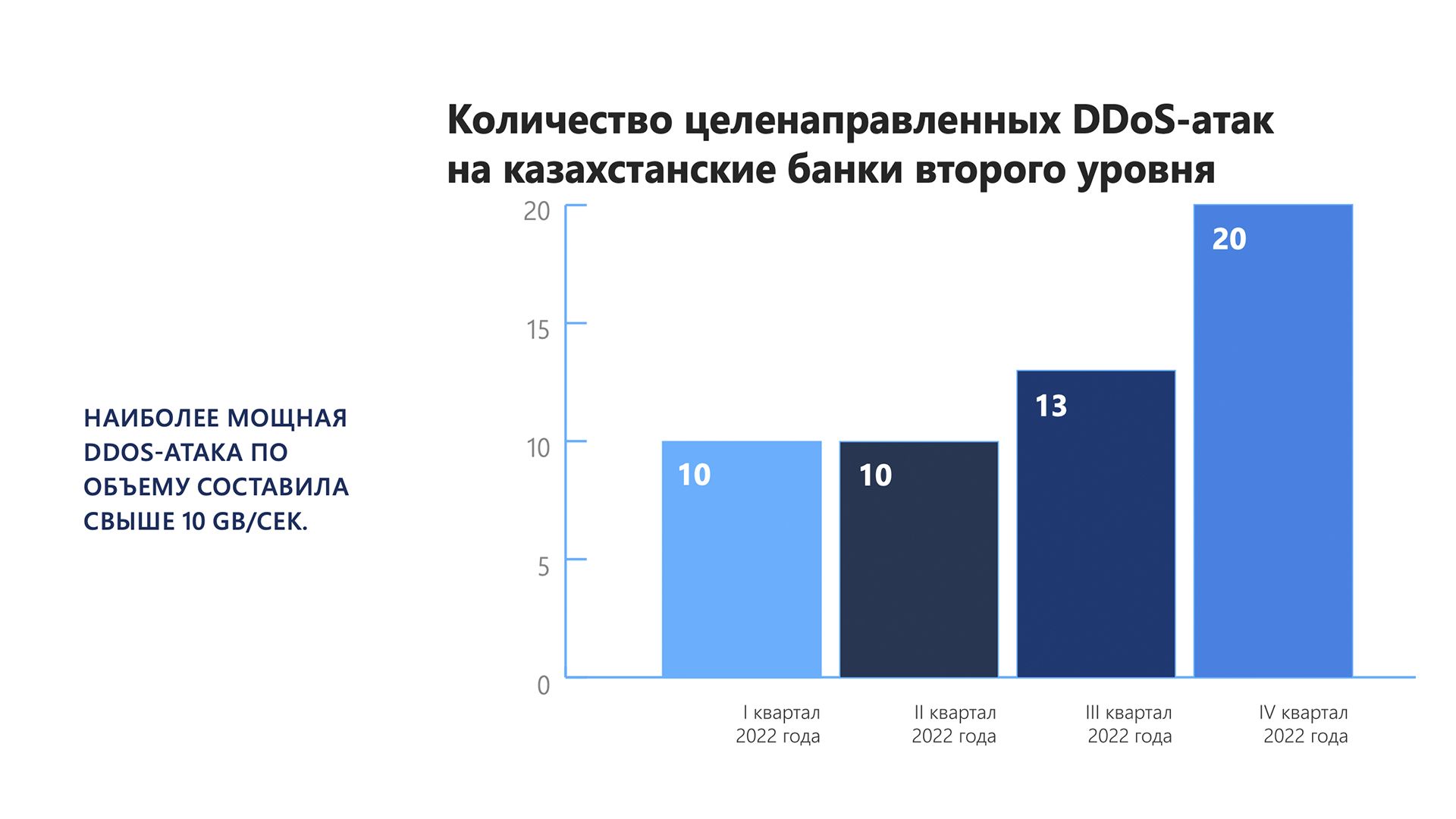

DDoS-атаки

С началом электорального периода АО "ГТС" фиксировало, нарастающие атаки с 28 сентября 2022 года. С целью отражения массовых кибератак средствами защиты "Киберщит" проводились работы по анализу всего сетевого трафика Казахстана.

Атаки типа "распределенный отказ в обслуживании" DDoS — это действия, направленные на перегрузку трафиком, когда на атакуемый ресурс отправляется большое количество злонамеренных запросов, из-за чего полностью "забиваются" все каналы сервера или вся полоса пропускания. При этом передача легитимного трафика на сервер затрудняется или становится невозможной.

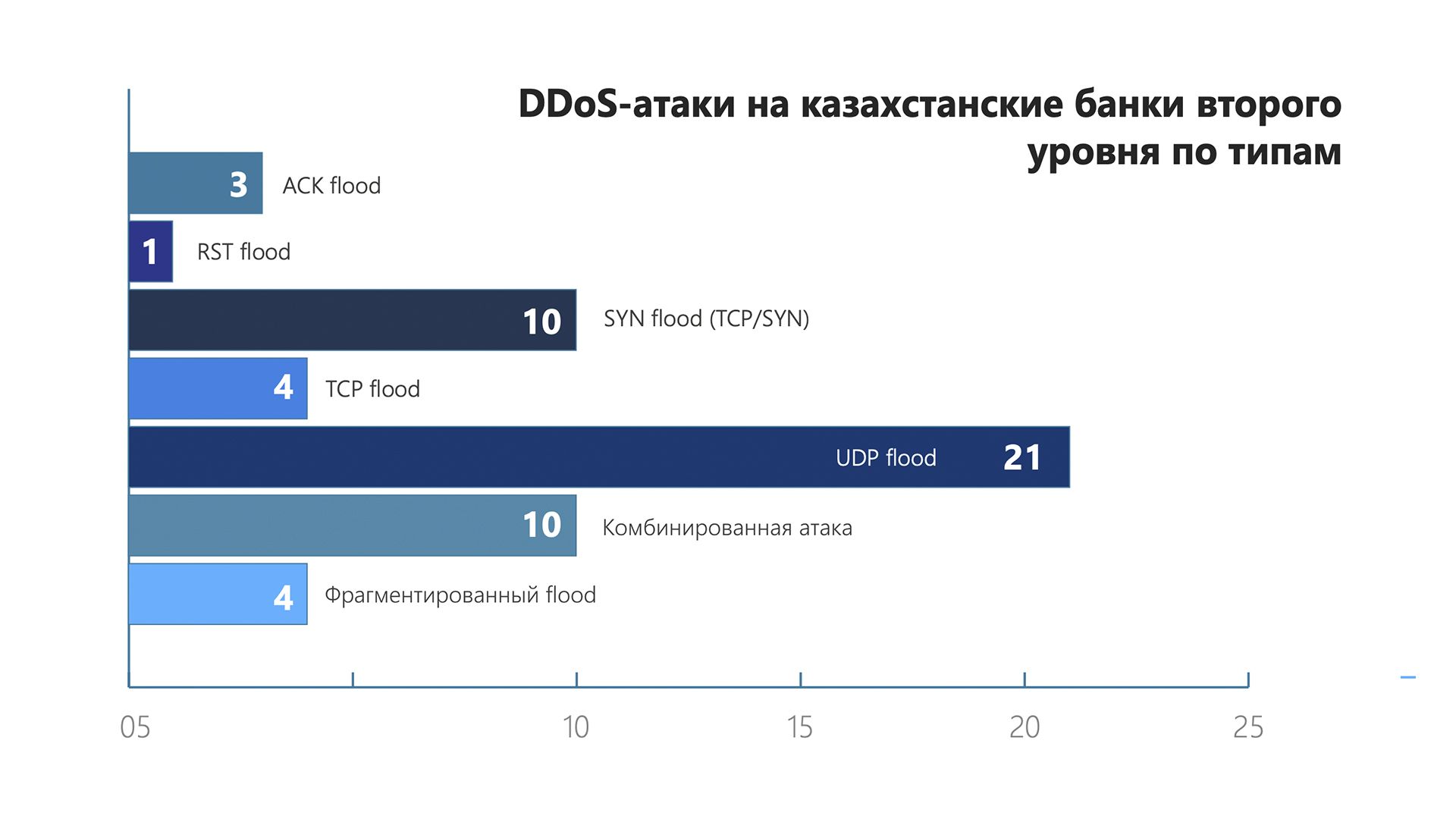

UDP flood — сетевая атака, использующая бессеансовый режим протокола UDP. Заключается в отправке множества UDP-пакетов (как правило, большого объёма) на определённые или случайные номера портов удалённого хоста, который для каждого полученного пакета должен определить соответствующее приложение, убедиться в отсутствии его активности и отправить ответное ICMP-сообщение "адресат недоступен". В итоге атакуемая система окажется перегруженной: в протоколе UDP механизм предотвращения перегрузок отсутствует, поэтому после начала атаки паразитный трафик быстро захватит всю доступную полосу пропускания и полезному трафику останется лишь малая её часть. Подменив IP-адреса источников в UDP-пакетах, злоумышленник может перенаправить поток ICMP-ответов и тем самым сохранить работоспособность атакующих хостов, а также обеспечить их анонимность.

SYN flood — одна из разновидностей сетевых атак, которая заключается в отправке большого количества SYN-запросов (запросов на подключение по протоколу TCP) в достаточно короткий срок.

Принцип атаки заключается в том, что злоумышленник, посылая SYN-запросы, переполняет на сервере (цели атаки) очередь на подключения. При этом он игнорирует SYN+ACK пакеты цели, не высылая ответные пакеты, либо подделывает заголовок пакета таким образом, что ответный SYN+ACK отправляется на несуществующий адрес. В очереди подключений появляются так называемые полуоткрытые соединения, ожидающие подтверждения от клиента. По истечении определенного тайм-аута эти подключения отбрасываются. Задача злоумышленника заключается в том, чтобы поддерживать очередь заполненной таким образом, чтобы не допустить новых подключений. Из-за этого клиенты, не являющиеся злоумышленниками, не могут установить связь, либо устанавливают её с существенными задержками.

Комбинированные атаки

Заключаются в применении злоумышленником нескольких взаимосвязанных действий для достижения своей цели.

Большая часть сетей и операционных систем использует IP-адрес компьютера, чтобы определять, тот ли это адресат, который нужен. В некоторых случаях возможно некорректное присвоение IP-адреса (подмена IP-адреса отправителя другим адресом). Такой способ атаки называют фальсификацией адреса или IP-спуфингом.

IP-спуфинг имеет место, когда злоумышленник, находящийся внутри корпорации или вне ее, выдает себя за законного пользователя. Злоумышленник может воспользоваться IP-адресом, находящимся в пределах диапазона санкционированных IP-адресов, или авторизованным внешним адресом, которому разрешается доступ к определенным сетевым ресурсам.

Злоумышленник может также использовать специальные программы, формирующие IP-пакеты таким образом, чтобы они выглядели как исходящие с разрешенных внутренних адресов корпоративной сети.

Атаки IP-спуфинга часто являются отправной точкой для других атак. Классическим примером является атака типа "отказ в обслуживании" (DoS), которая начинается с чужого адреса, скрывающего истинную личность хакера. Обычно IP-спуфинг ограничивается вставкой ложной информации или вредоносных команд в обычный поток данных, передаваемых между клиентским и серверным приложениями или по каналу связи между одноранговыми устройствами.

ТОП-3 типов DDoS-атак

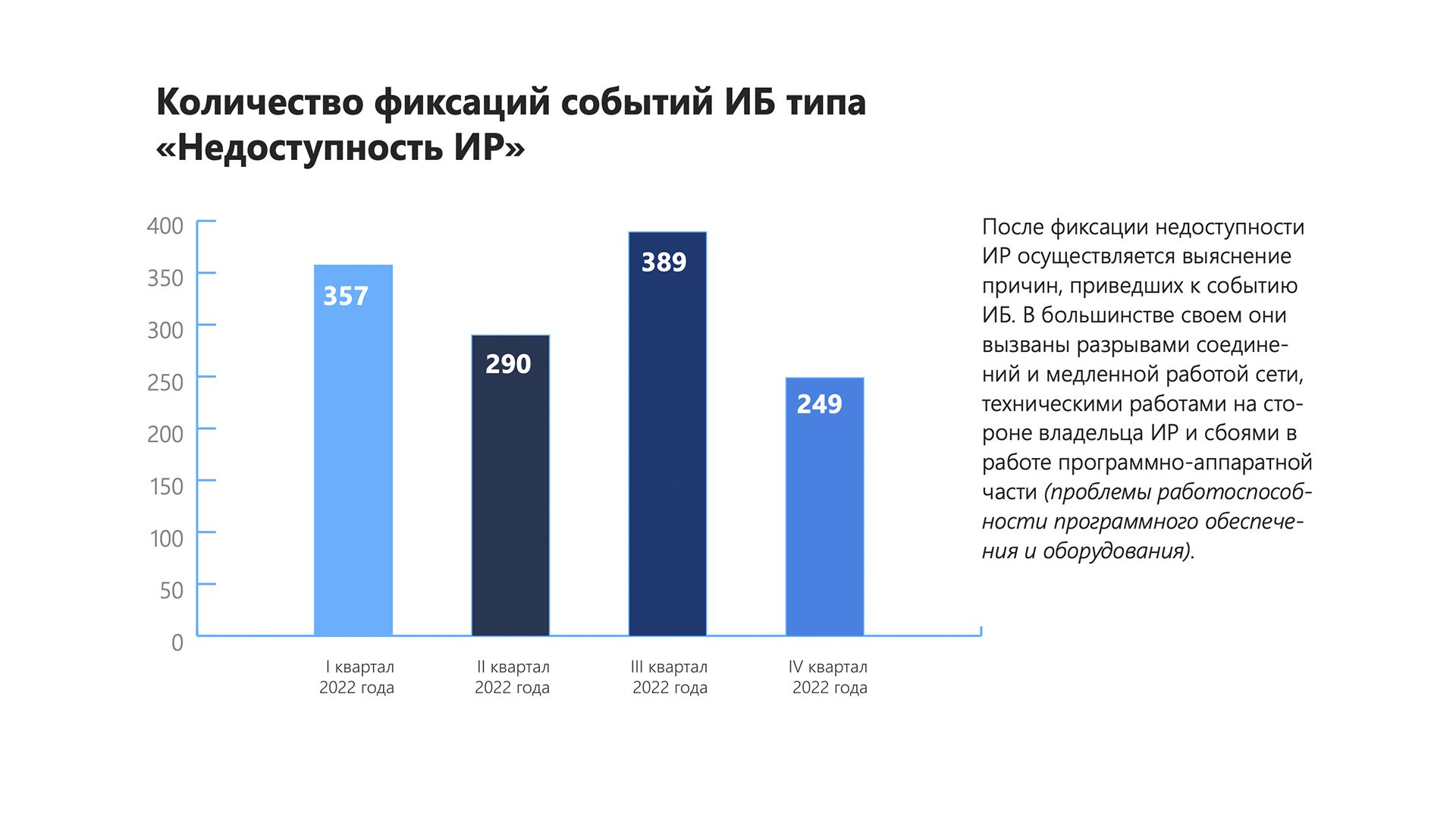

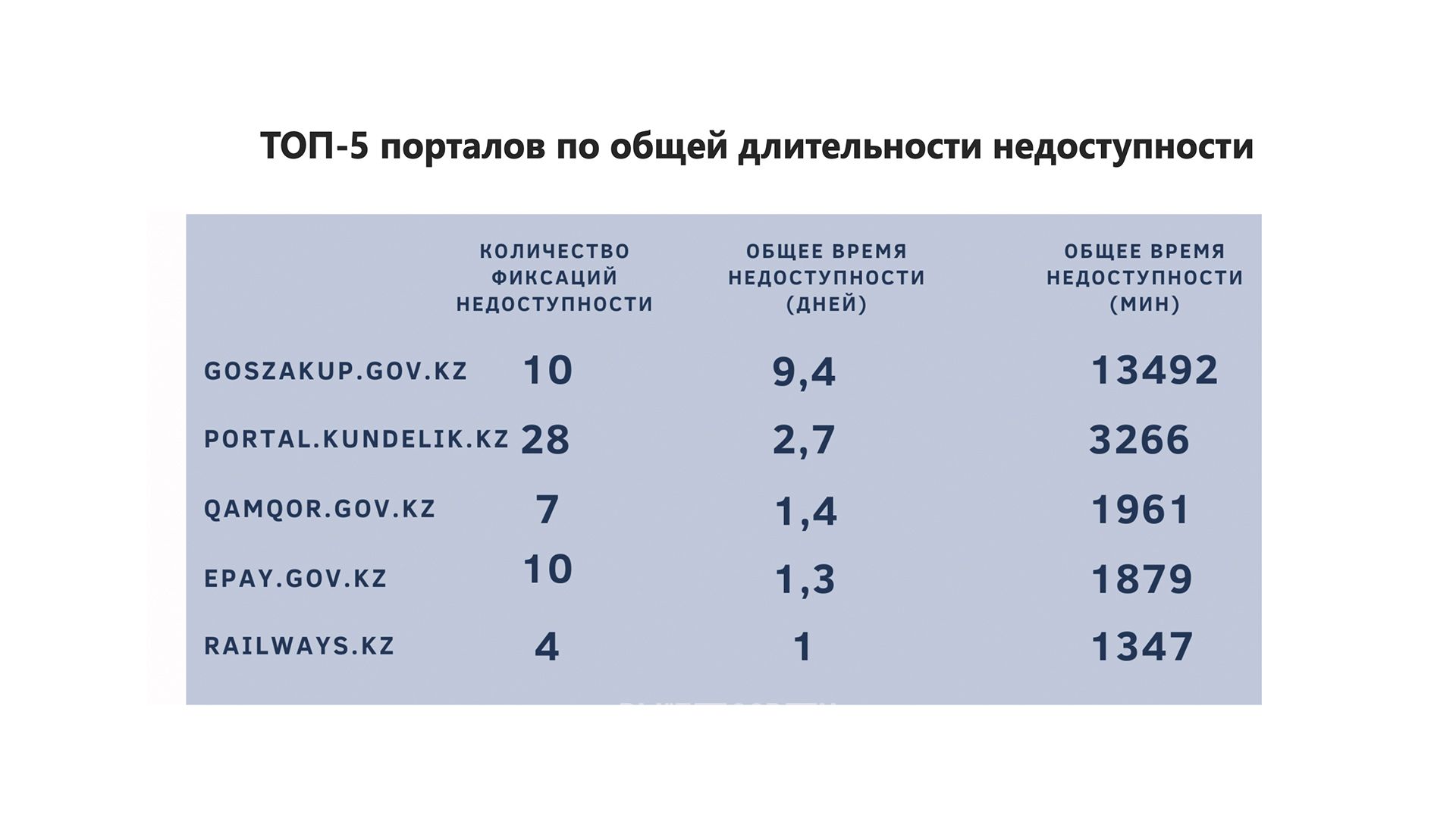

Недоступность ИР

ГТС в круглосуточном режиме проводит мониторинг доступности более 200 ИР. За 2022 год зафиксировано свыше 1 200 событий ИБ, связанных с недоступностью ИР, находящихся на мониторинге доступности ГТС.

После фиксации недоступности ИР осуществляется выяснение причин, приведших к событию ИБ. В большинстве своем они вызваны разрывами соединений и медленной работой сети, техническими работами на стороне владельца ИР и сбоями в работе программно-аппаратной части (проблемы работоспособности программного обеспечения и оборудования).

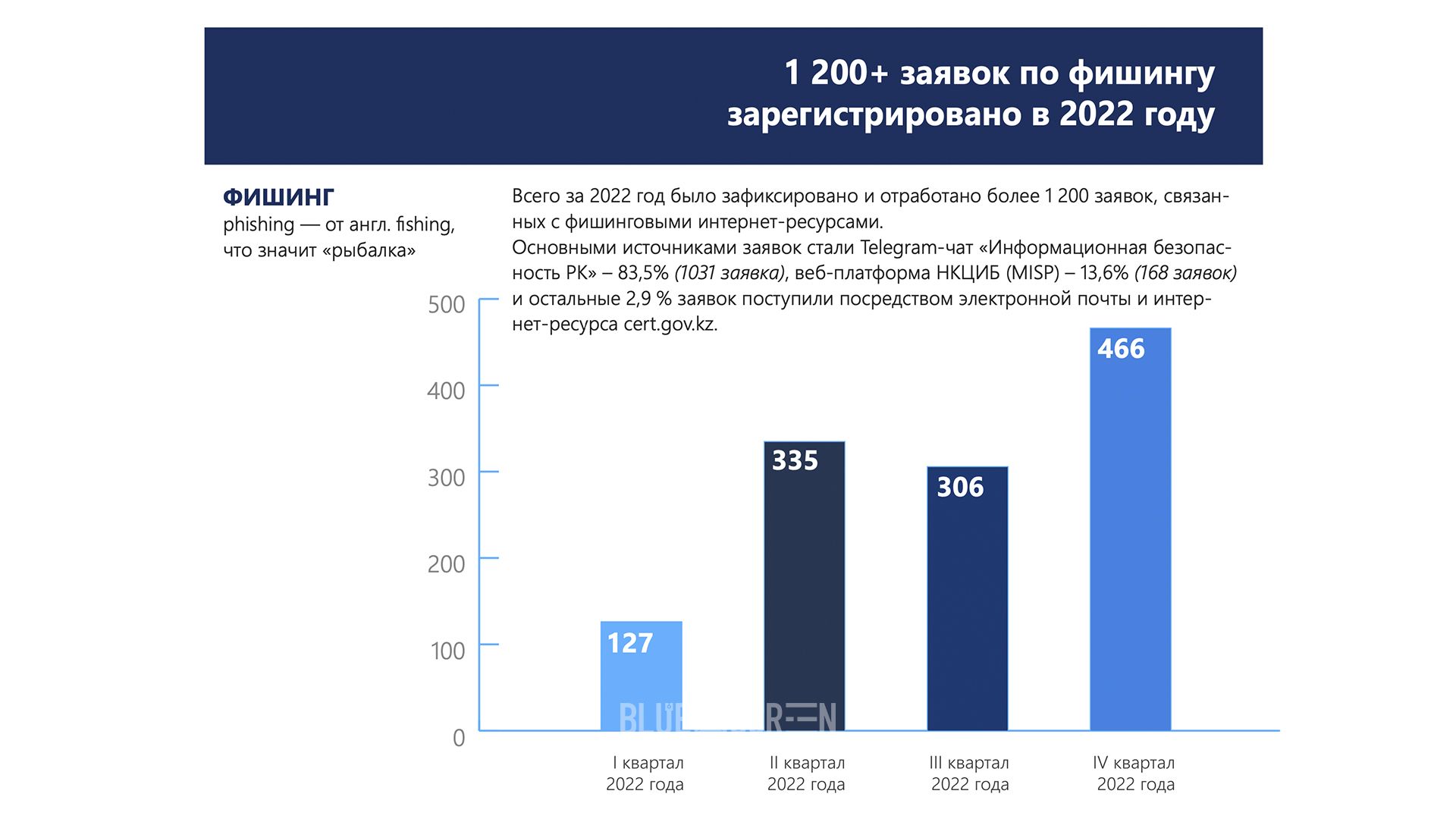

Фишинговые атаки

Всего за 2022 год было зафиксировано и отработано более 1 200 заявок, связанных с фишинговыми интернет-ресурсами.

Основными источниками заявок стали Telegram-чат "Информационная безопасность РК" — 83,5% (1031 заявка), веб-платформа НКЦИБ (MISP) — 13,6% (168 заявок) и остальные 2,9 % заявок поступили посредством электронной почты и интернет-ресурса cert.gov.kz.

Большое количество фишинговых атак осуществляется с использованием мошеннических интернет-ресурсов, которые маскируются под легитимные. Подобные атаки представляют собой рассылку ссылок на мошеннические сайты, имитирующие интернет-ресурсы банков второго уровня, популярных компаний, соцсетей, интернет-магазинов и т.д. Злоумышленники рассчитывают на то, что пользователь не заметит подделки и укажет на странице личные данные: реквизиты банковской карты, логин и пароль, номер телефона.

ГТС было зарегистрировано свыше 1 200 фишинговых страниц, доступ к которым был ограничен благодаря взаимодействию с МИОР РК, а также международными командами реагирования на компьютерные инциденты и хостинг-провайдерами. В основном злоумышленниками использовались сайты-опросники для сбора персональных данных потенциальных жертв.

Чаще всего злоумышленники создают фишинговые интернет-ресурсы для проведения мошеннических действий путем сбора персональных данных граждан.

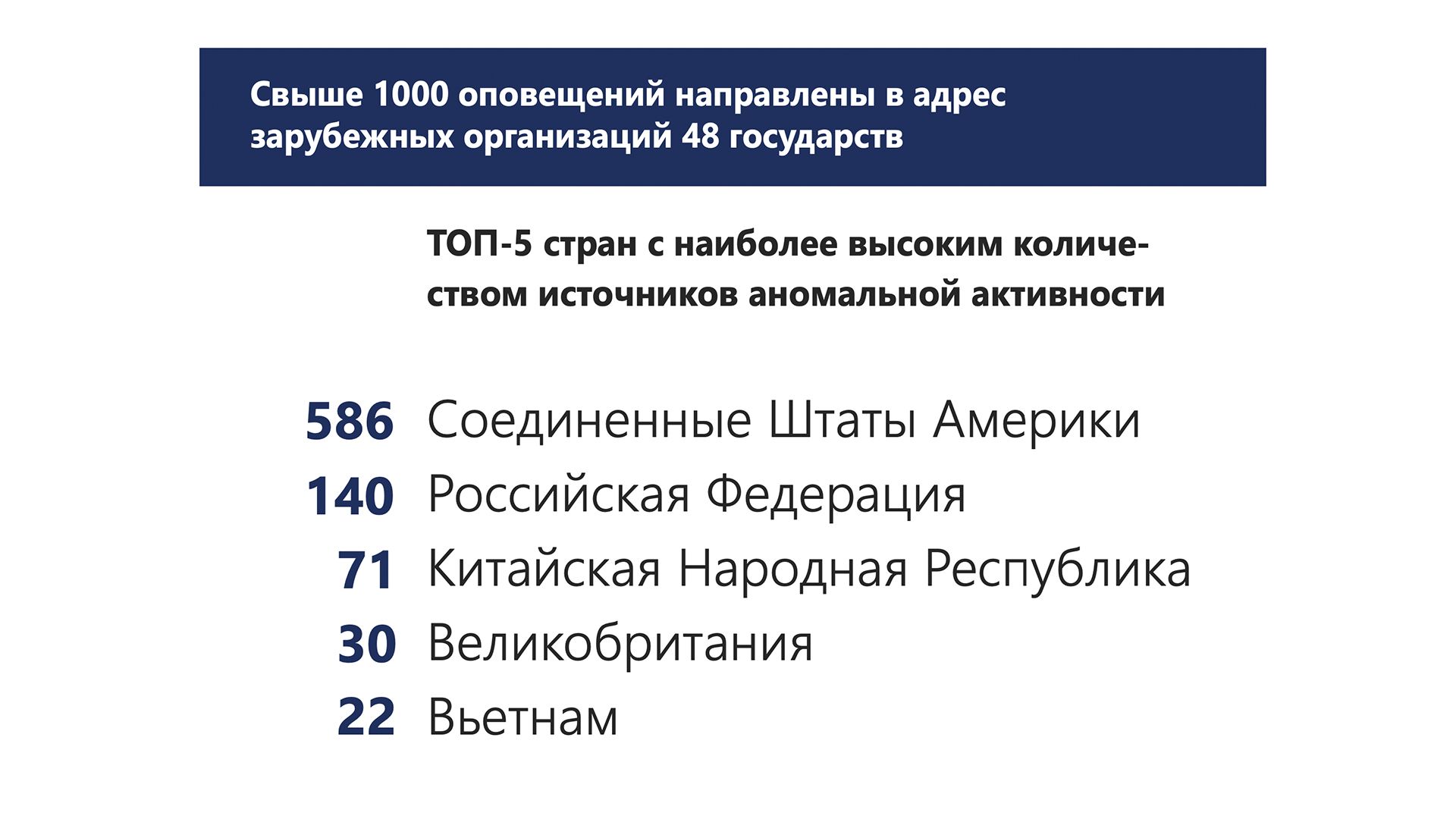

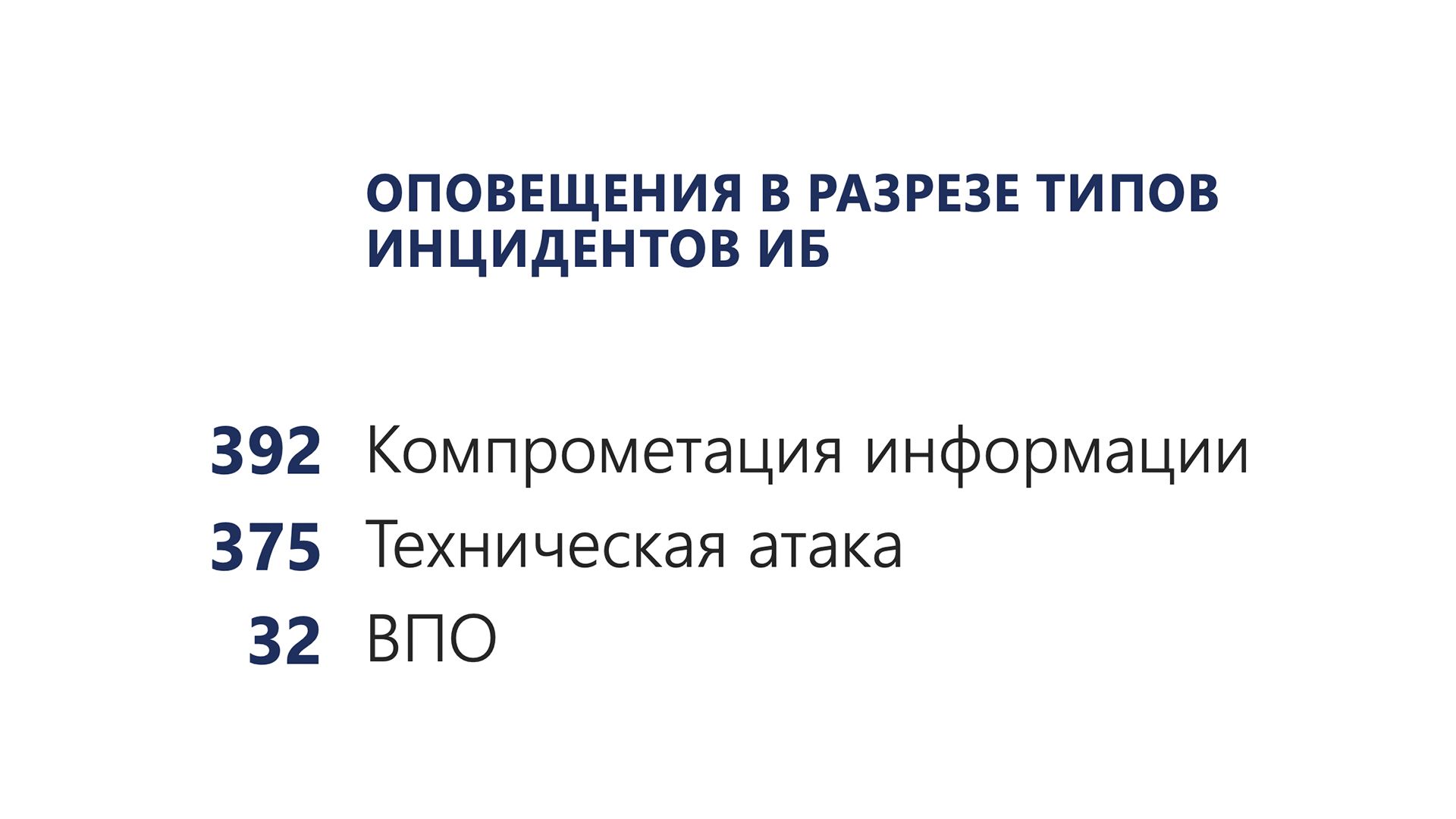

Международное взаимодействие по реагированию на инциденты информационной безопасности

Рекомендации

10 простых советов по обеспечению безопасности вашей личной информации. Не забудьте поделиться этими советами со своими коллегами. Таким образом, вы также сможете защитить свою организацию.

- Будьте осторожны со ссылками

Ссылки в электронных письмах — это распространенный инструмент, используемый хакерами, чтобы обманом заставить людей отказаться от своей защищенной информации. Используются в форме банковских выписок, бронирования авиабилетов, электронных писем для восстановления пароля и т. д.

- Меняйте пароли.

Периодически меняйте и используйте уникальные пароли для каждого сайта и учетной записи. Таким образом, если компания, сервисами которой вы пользуетесь, будет взломана, украденные учетные данные не будут работать на других сайтах.

- Используйте диспетчер паролей.

Менеджер паролей — это программа, которая хранит все ваши пароли в одном месте. У пользователя есть один пароль "мастер-ключ" для разблокировки доступа к этим паролям. С менеджером паролей пользователю не придется беспокоиться о запоминании всех своих паролей (LastPass, KeePass, Dashlane, 1Password и Roboform).

- Настройте многофакторную аутентификацию

Без настройки многофакторной аутентификации (MFA) пользователь может получить доступ к своей учетной записи, используя только имя пользователя и пароль. Но MFA добавляет еще один уровень защиты. Для проверки личности пользователя при входе в систему требуется более одного метода аутентификации.

Один из примеров MFA — это когда пользователь входит на веб-сайт и должен ввести дополнительный одноразовый пароль. Этот одноразовый пароль обычно отправляется на адрес электронной почты или на телефон пользователя. Настройка MFA создает многоуровневую защиту, затрудняя несанкционированный доступ к информации пользователя.

- Не используйте дебетовые карты в Интернете

При совершении онлайн-платежей необходимо избегать использования дебетовых карт. Или то, что напрямую связано с пользовательским банковским счетом. Вместо этого предлагается использовать параметры, которые обеспечивают дополнительный уровень защиты между хакерами и пользовательским банковским счетом. Это может быть кредитная карта со страховкой или какой-либо способ оплаты онлайн, например PayPal.

- Не сохраняйте информацию о платеже

Многие веб-сайты позволяют сохранять информацию о кредитной карте, чтобы сделать будущие покупки быстрее и проще. Стоит запомнить, что красть нечего, если кредитная карта пользователя не сохранена на сайте.

- Установите антивирусное программное обеспечение

Вирусы, шпионское ПО, вредоносное ПО, фишинговые атаки и многое другое. Есть так много способов, которыми данные пользователей могут быть скомпрометированы. Установка антивирусного программного обеспечения на пользовательское устройство поможет бороться с большинством этих атак. Необходимо контролировать, чтобы программное обеспечение было активно и в актуальном состоянии.

- Держите свои системы в актуальном состоянии

Программное обеспечение пользователя, операционная система и браузер всегда должны быть в актуальном состоянии (обновленные). Обновляя системы пользователя, можно предотвратить использование вредоносных программ.

- Избегайте ненужных загрузок

Загрузки — это основная тактика, которую используют хакеры для получения доступа к сети пользователя. Чтобы защитить свой компьютер и данные, необходимо ограничить количество скачиваний. Следует избегать любого ненужного программного обеспечения или расширений браузера. А в организации сотрудникам требуется авторизация перед загрузкой из Интернета.

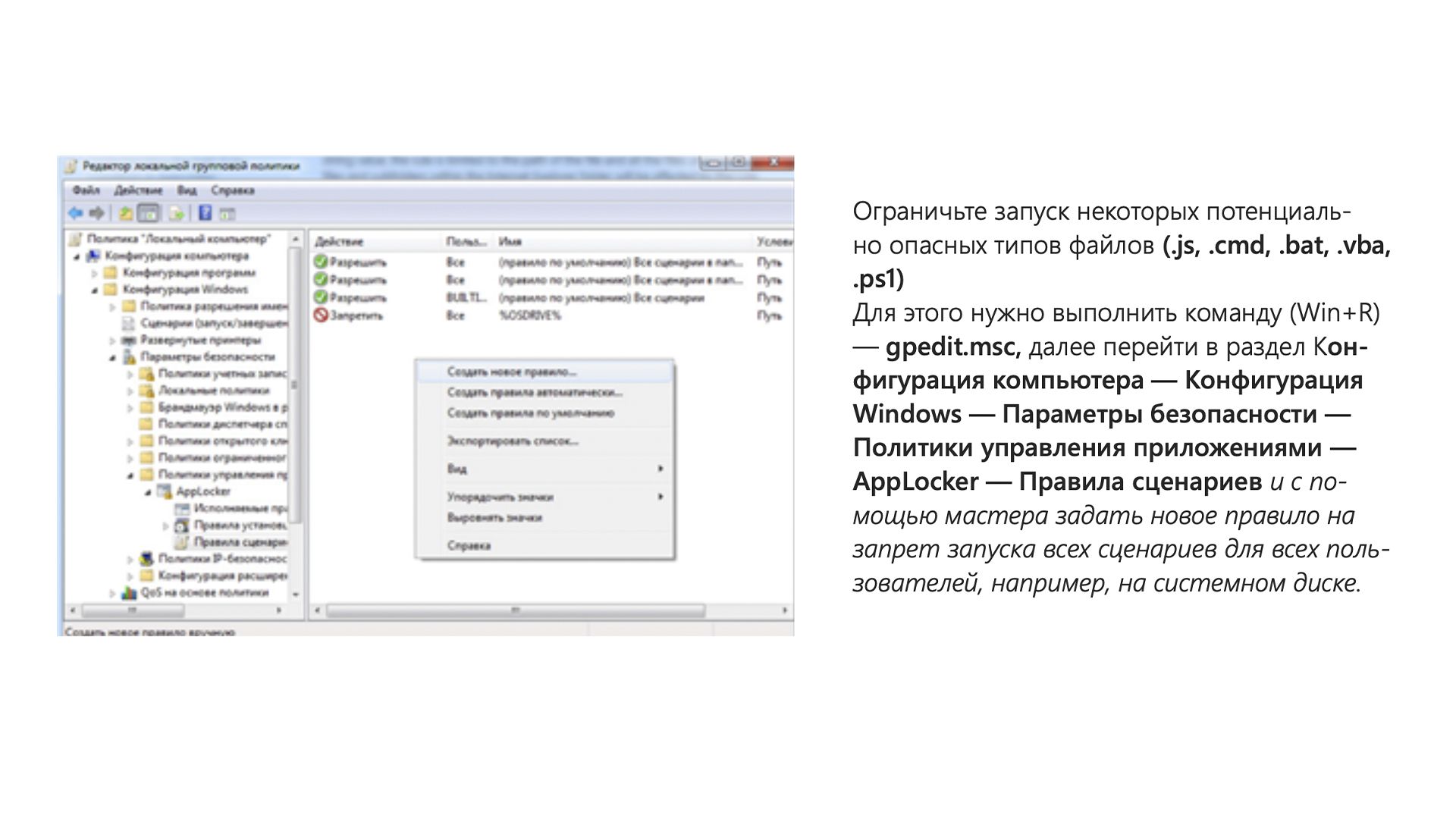

Ограничьте запуск некоторых потенциально опасных типов файлов (.js, .cmd, .bat, .vba, .ps1)

Для этого нужно выполнить команду (Win+R) — gpedit.msc, далее перейти в раздел Конфигурация компьютера — Конфигурация Windows — Параметры безопасности — Политики управления приложениями — AppLocker — Правила сценариев и с помощью мастера задать новое правило на запрет запуска всех сценариев для всех пользователей, например, на системном диске.

- Будьте чрезмерно подозрительны

Хотя многие вещи в Интернете безопасны, лучше перестраховаться. Пользователям необходимо обращать внимание на любые ссылки, которые он нажимает, программные обеспечения, которые он загружает, и посещаемые им сайты.