Pegasus: ПО для борьбы с терроризмом или программа для тотальной слежки за людьми?

В начале этой недели разразился грандиозный скандал, связанный со шпионским ПО. Французская НКО Forbidden Stories и правозащитная организация Amnesty International обнародовали данные о том, что правительства десятков стран используют шпионскую программу Pegasus, производства израильской компании NSO Group, для слежки за людьми. Это происходит уже в течение пяти лет. Среди стран, использовавших Pegasus, есть и Казахстан. Давайте разберемся, что из себя представляет вредоносная программа, чем на самом деле занимается NSO Group, и можно ли быть уверенным, что за вами не следят?

NSO Group – всё ради спасения человечества

NSO Group – это израильская компания, которая лицензирует программное обеспечение для видеонаблюдения правительственным учреждениям. Компания заявляет, что ее программное обеспечение Pegasus предоставляет ценные услуги, поскольку технология шифрования контролирует террористические организации и преступность, чтобы спасти тысячи жизней по всему миру. Генеральный директор Шалев Хулио стал соучредителем компании в 2010 году. Компания также предлагает другие инструменты, позволяющие определять, где используется телефон.

Что такое Pegasus?

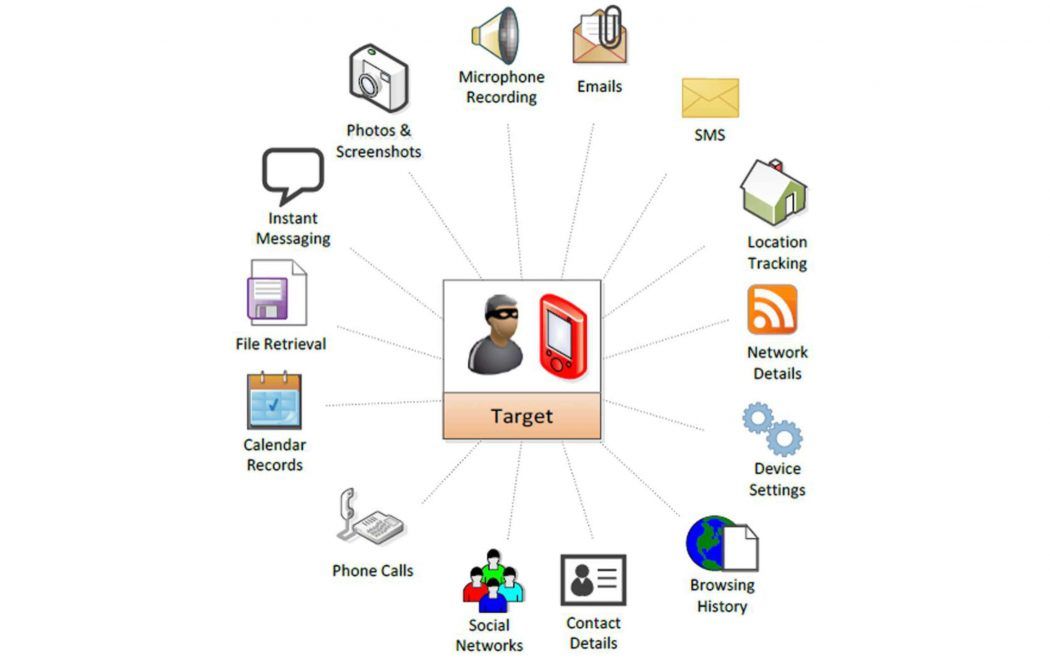

Pegasus – самый известный продукт NSO. По данным Washington Post, его можно установить удаленно. Pegasus раскрывает клиентам NSO, которые его контролируют, текстовые сообщения, фотографии, электронные письма, видео, списки контактов и может записывать телефонные звонки. По сообщению Washington Post, он также может тайно включать микрофон и камеры телефона для создания новых записей.

Если мы посмотрим на описание Pegasus за 2013-2014 годы (описываем вам один из функционалов), то можем заметить, каким огромным потенциалом уже тогда обладало данное приложение.

При успешном внедрении Pegasus на устройство жертвы, собирается огромный пул данных:

– Любая текстовая информация с телефона владельца, включая текстовые сообщения (SMS), электронные письма, записи в календаре, истории вызовов, список контактов, история просмотров браузера и многое другое;

– Аудиоданные: записанные и отправленные аудиофайлы с телефона владельца, звуки окружающей среды (запись с микрофона), перехваченные вызовы;

– Визуальные данные: снимки с камеры телефона владельца, поиск фотографий и скриншоты экрана;

– Постоянный мониторинг местоположения телефона владельца.

Все вышеуказанные данные успешно передавались в центр управления и контроля. А ведь прогресс не стоит на месте, и возможно предположить, что сейчас Pegasus обладает куда большими возможностями, чем в 2013-14 годах.

По словам NSO Group, Pegasus не предназначен для преследования активистов, журналистов и политиков. «NSO Group выдает лицензии на свою продукцию только правительственным спецслужбам и правоохранительным органам с единственной целью предотвращения и расследования террористических актов и серьезных преступлений, – говорится в сообщении компании. – Наш процесс проверки выходит за рамки юридических и нормативных требований, чтобы гарантировать законное использование нашей технологии в соответствии с планом».

Чьи телефоны заразил Pegasus?

Как сообщает Guardian, помимо Mangin, два журналиста венгерского следственного агентства Direkt36 выяснили, что их телефоны заражены. По сообщению Washington Post, нападение «Pegasus» было совершено по телефону Ханан Элатр, жены убитого саудовского обозревателя Джамаля Хашогги. А в Индии были обнаружены семь человек с зараженными телефонами, в том числе пять журналистов и один советник оппозиционной партии, критикующей премьер-министра Нарендры Моди, сообщает Washington Post.

Что по этому поводу говорит NSO?

NSO признает, что его программное обеспечение можно использовать не по назначению. По данным The Washington Post, за последние 12 месяцев он отключил двух клиентов из-за опасений по поводу нарушений прав человека. «На сегодняшний день NSO отклонило возможности продаж на сумму более 300 миллионов долларов США в результате проверки соблюдения прав человека», – говорится в июньском отчете компании о прозрачности. Однако NSO решительно оспаривает любую ссылку на список телефонных номеров. «Нет никакой связи между 50 000 номеров с NSO Group или Pegasus», – говорится в заявлении компании. Также NSO опровергло «ложные утверждения» о Pegasus, которые были «основаны на вводящей в заблуждение интерпретации утекших данных». Компания добавила, что Pegasus «не может использоваться для ведения кибер-наблюдения.

Как на самом деле работает Pegasus?

Для того, чтобы узнать, что из себя представляет ПО Pegasus, редакция bluescreen.kz обратилась к техническому директору компании Nitro Team Батыржану Тютееву. По его словам, это ничто иное как уязвимость нулевого дня, для которой нет патча и, как правило, такие уязвимости стоят очень дорого.

«Пару лет назад за 0-day уязвимость в iOS платили $1 млн, а в Android платили существенно ниже, но буквально в прошлом году все изменилось, и одна компания брокер даже прекратила прием уязвимостей под iOS в виду того, что у них идет перенасыщение – предложение превысило спрос», – отметил Тютеев.

По мнению эксперта, 0-day – это уязвимость, а вот 0-click – это процесс доставки, подразумевающий 0 действий со стороны жертвы, к примеру вам может прийти специальным образом сформированное SMS-сообщение, которое при попадании на ваш телефон автоматом его взламывает, причем это может быть не обязательно SMS, а iMessage, WhatsApp или любой другой мессенджер. Помимо 0-click, есть еще 1-click – этот процесс доставки требует от пользователя дополнительных действий, например, открыть сообщение или пройти по ссылке, как правило жертве присылают ссылку с просьбой что-то посмотреть – это может быть что-то безобидное, как проголосовать за дочь в каком-то конкурсе. Но в случае с одним из примеров с Pegasus атака проходила с помощью оператора связи, которая перенаправляет трафик пользователя на заранее подготовленный ресурс, посещение которого позволяло взломать устройство.

Чего стоит опасаться обычным людям?

По словам Батыржана Тютеева, данные о Pegasus были предоставлены в ходе утечки информации. Дело в том, что инструменты для атакующих действий нередко попадают в открытый доступ, яркий тому пример инструмент Empire, который украли у АНБ США и выложили в открытый доступ. А дальше, использовав эксплоиты из состава этого инструмента, хакерская группировка, которой приписывают связь с Северной Кореей, организовала одну из самых масштабных атак вируса шифровальщика WannaCry, от которого пострадали не только крупные компании, в том числе и в Казахстане, но и обычные граждане.

компанией

Сейчас, по некоторым данным, видные казахстанские политики тоже оказались под прицелом приложения Pegasus. Список пострадавших уже по частям выкладывают в сеть, и он, конечно же, зашифрован.

От редакции: Мы уже давно не расстаемся со своими телефонами: они нас будят по утрам, мы завтракаем и параллельно лайкаем интересные посты. Отмечаем геолокации на своих фото, не говоря уже о том, что смартфон стал огромной базой данных с нашими личными контактами, паролями и кредитными картами. И если злоумышленники взломают ваш телефон, они будут знать про вас всё. Кстати, Эдвард Сноуден призвал к запрету продажи шпионского ПО. Он утверждает, что в противном случае подобные инструменты вскоре будут использоваться для слежки за миллионами людей, что собственно сейчас и происходит.

Подписывайтесь на наш Telegram-канал и читайте новости первыми!