Чем чреваты атаки на АСУ ТП и как правильно от них защищаться?

Бытует распространённое мнение, что в изолированной среде никто не может нас атаковать. На самом же деле, автоматизированные системы управления технологическим процессом (АСУ ТП), даже располагаясь в изолированной сети, все так же являются очень беззащитными перед многообразием ландшафта современных угроз.

Меня зовут Филипп Хмелев, я — Senior Sales Engineer в компании BAKOTECH. Сегодня я расскажу вам о том, к чему приводят атаки на АСУ ТП, почему важно уметь их отражать, и главное — как правильно это сделать, не нарушая технологический процесс. В качестве примера хорошего решения для защиты АСУ ТП рассмотрим одну из ведущих платформ из числа доступных в нашем регионе.

Примеры атак на АСУ ТП и их последствия

Stuxnet

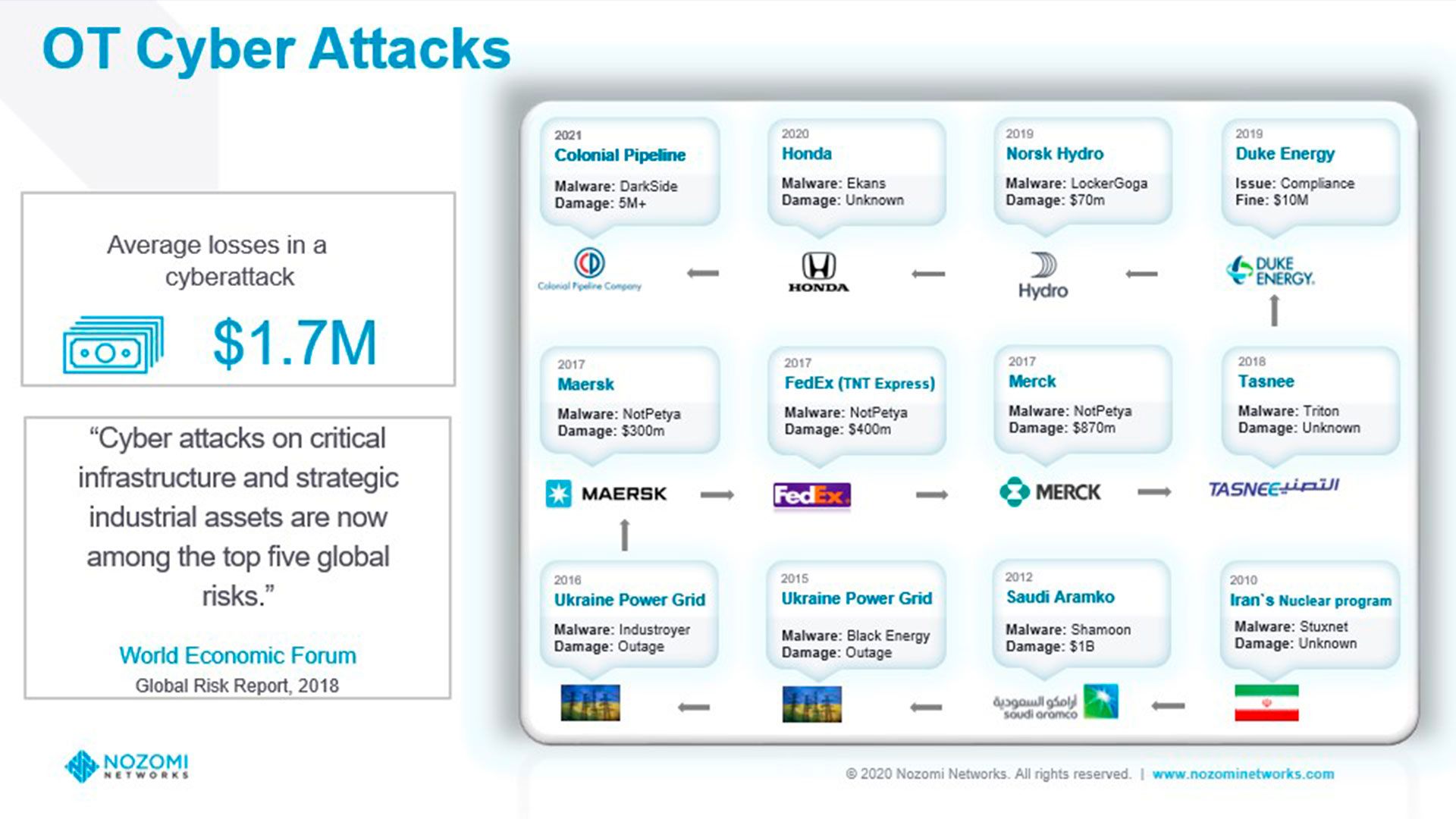

Одна из первых атак, что дала толчок в защите АСУ ТП, была атака Stuxnet. Если вы читаете эту статью, то скорее всего знаете, о чем речь. Для тех, кто не в курсе, кратко объясню: это червь, с помощью которого была осуществлена атака на объекты ядерной промышленности Ирана. В результате данной атаки был существенно нарушен процесс обогащения урана и это, в свою очередь, затормозило развитие программы примерно на 2 года.

Факт в том, что атака произошла в изолированной среде — по одной из версий, инсайдер просто занес на флешке червь, который распространился и нашел целевую систему для взлома. Впоследствии он захватил управление над центрифугами для обогащения урана и привел их в нерабочее состояние. Случилось это в далеком 2010 году.

Colonial Pipeline

Есть и более свежие примеры — прошлогодняя атака на Colonial Pipeline, которая стала самой крупной атакой на АСУ ТП в США. Colonial Pipeline — это один из крупнейших нефтепроводов на территории США, который тянется через несколько штатов и качает нефть через полстраны.

Одна из версий гласит, что эта атака — результат компрометации учетных данных, которые неизвестным образом попали не в те руки. Компания FireEye проводила расследование и заявила, что никаких фишинговых атак или взломов не происходило — скорее всего, пароль был утерян давно и слит куда-то в даркнет.

Как оказалось, к атаке причастна преступная группировка DarkSide. Это организованная группа хакеров, которая создала своеобразную бизнес-модель Ransomware-as-a-Service, то есть хакеры DarkSide разрабатывают и продают инструменты взлома программ-вымогателей заинтересованным лицам, которые затем проводят атаки. И теперь мы живем в мире, где не нужно быть хакером, чтобы что-то взломать — достаточно иметь деньги, а специально обученные люди все сделают "под ключ".

DarkSide, попадая в систему, первым делом производил комплексный анализ среды, в которой оказался: проверял данные, IP-адреса и даже язык системы, чтобы исключить возможность попадания в Европу или СНГ. Когда он нашел целевую систему, то просто зашифровал отдельные её части, чтобы она работала, но ничего нельзя было сделать. Система выдавала окно с инструкциями по уплате выкупа, сумма которого составляла 5 миллионов долларов в пересчете на биткоины.

Собственно говоря, это и сделали, чтобы вернуть контроль над нефтепроводом — в нескольких штатах возникли большие пробки у АЗС, были парализованы некоторые зависимые отрасли инфраструктуры. К примеру, одна из авиакомпаний даже сократила количество рейсов, потому что банально возник дефицит авиатоплива.

Есть мнение, что это единичные атаки. Но на самом деле с 2010 года на АСУ ТП их произошло достаточно много. Вот лишь некоторые из них:

Почему же атаки на АСУ ТП участились?

Есть три главные причины, почему атаки на АСУ ТП набирают обороты в последнее десятилетие:

- Сближение IT и OT. Интеграция IT/OT — мировая тенденция. Многие решения из IT могут значительно помочь в OT-среде — различные системы мониторинга, оркестрации и прочие решения все чаще дополняются данными из ОТ, предоставляя более полную картину происходящего. Решения становятся более универсальными, появляется общая стандартизация, новые протоколы, Интернет вещей.

- Высокая мотивация. Политические мотивы и конкуренция в бизнесе рождают рынок заинтересованных заказчиков, а исполнители были всегда. Хакерская атака становится неплохим оружием на политической арене — зачем воевать и привлекать к себе внимание мировой общественности, если можно тихо обрубить врагу ресурсный потенциал и загнать страну чуть ли не в каменный век?

- Слабая защищенность АСУ ТП. Во всем мире АСУ ТП не связаны с прорывными достижениями и передовыми технологиями. Очень часто все происходит наоборот — это старые системы и мощности, работающие на операционных системах вроде Windows XP или Windows 2000. Я когда-то сам работал на заводе, у нас было отличное оборудование, но работало все это на устаревших ОС. Причина не только в экономии — обновлять АСУ ТП очень сложно, для этого в большинстве случаев требуется останавливать технологический процесс, а это не всегда возможно. Главный принцип защиты в АСУ ТП — не вмешиваться активно в работу системы.

К последнему пункту стоит также добавить, что АСУ ТП нельзя защитить "классическими" решениями для IT.

АСУ ТП работают на других протоколах, которые зачастую свои у каждого отдельного производителя. Поэтому обыкновенные решения типа IPS/IDS просто не проанализируют индустриальный трафик и пропустят угрозу, а антивирус активно влияет на конечные системы, что может привести их к нестабильной работе.

Стоит отметить, что и ущербы тоже деформируются. Недавно случилась кибератака на больницу, вследствие которой отключилось электричество. В больнице находился человек на системе искусственного жизнеобеспечения. Резервные генераторы не справились с нагрузкой, система отключилась и человек погиб.

Каким может быть решение для защиты АСУ ТП: разбор на нашем кейсе

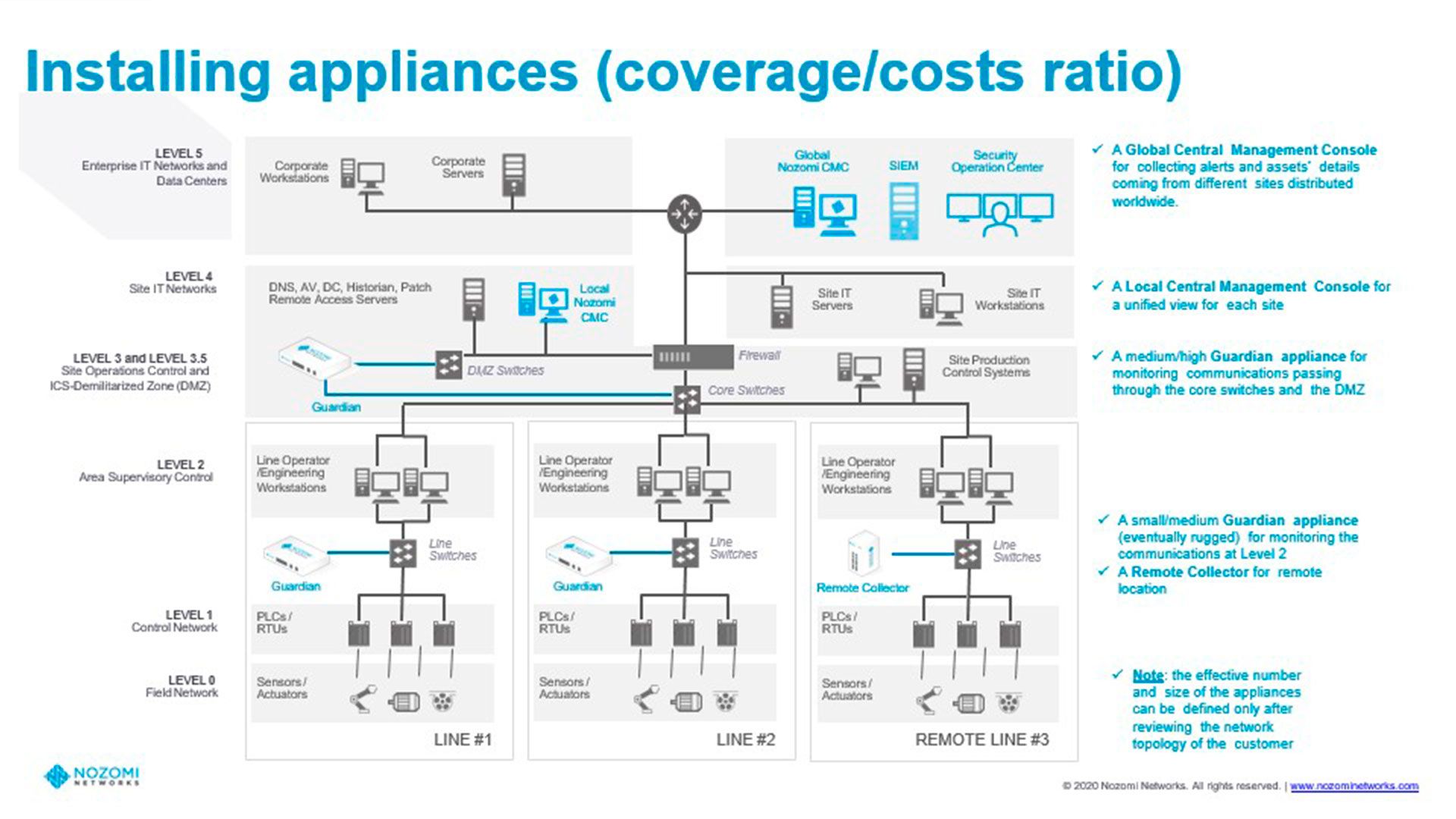

Первый шаг к устранению угрозы — ее обнаружение. Для этого используют специальные решения для мониторинга процессов внутри сети. Для примера возьмем решение от Nozomi Networks.

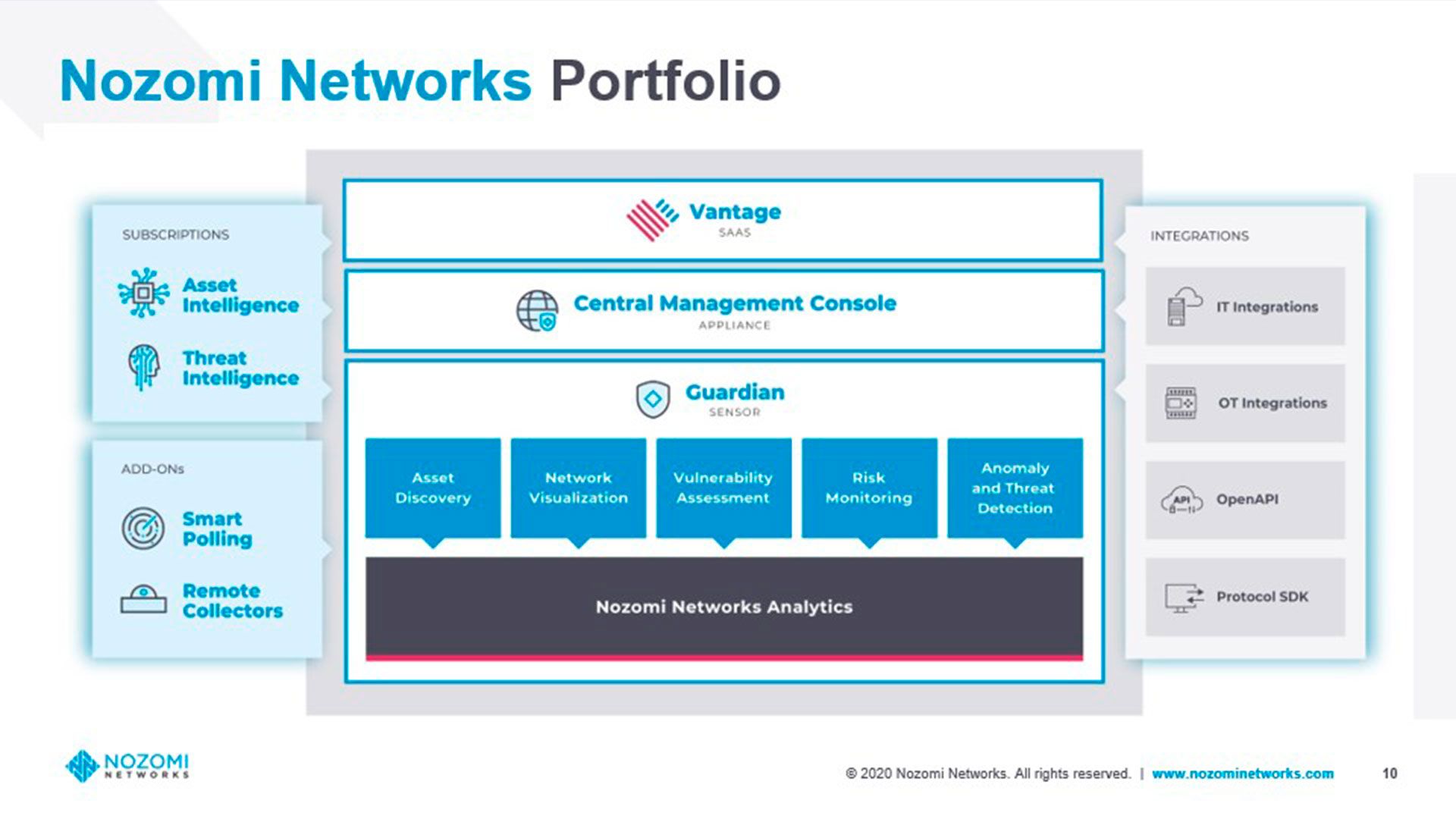

Платформа состоит из:

- Основной продукт: пассивный сканер Guardian, который анализирует процессы внутри системы.

- Management Console (CMC). Инструмент централизованного управления и мониторинга сенсорами Guardian.

- Smart Polling. Вспомогательное решение, которое позволяет точечно опросить устройства в сети на предмет аномалий.

- Threat Intelligence. База сигнатур, угроз и маркеров компрометации.

- Asset Intelligence. Помощник для режима обучения.

- Remote Collectors. Устройство, предназначено для мониторинга небольших, но важных сегментов, где нет необходимости устанавливать сенсор Guardian.

- Vantage. SaaS-платформа. Работает в облаке и не использует ваши аппаратные ресурсы.

Компания фокусно работает над защитой АСУ ТП, у них есть целая лаборатория специалистов, которая занимается обновлением сигнатур и исследованием ландшафта угроз.

Подытожим

Защита АСУ ТП критически важна, потому что атака на промышленные объекты несет больше ущерба, чем то же похищение данных у бизнеса или внедрение ransomware в какой-нибудь офис. Простой соцсетей или нерабочий банкинг — это, конечно, неприятно, но не сравнится с ситуацией, когда целые города могут быть без света или воды, когда не могут работать целые узлы инфраструктуры — и это, не говоря о возможных техногенных катастрофах.