Технические детали выявленного инцидента ИБ

6 января 2023 года в 9:42 в чат мессенеджера Telegram "Информационная безопасность РК" поступило сообщение о заражении компьютеров вирусом-шифровальщиком.

В 12:00 6 января 2023 года в данную организацию была направлена мобильная группа Национальной службы реагирования на компьютерные инциденты (далее — НСРКИ).

В ходе выездных работ установлено, что специалисты по информационной безопасности организации в рамках реагирования на инцидент ИБ изолировали от сети зараженные хосты.

В ходе изучения инцидента информационной безопасности сотрудниками НСРКИ были обнаружены зараженные рабочие станции троих сотрудников и данные сетевой папки "share", которая является общей директорией для всех сотрудников организации, а также характерные действия вируса-шифровальщика:

- сканирование сети;

- отключение и запуск процессов;

- удаление антивирусных программных обеспечений;

- очистка журналов логирования;

- шифрование директорий;

- информация о дешифровании и выкупе.

Для установления полной картины инцидента сотрудниками НСРКИ были запрошены образы 5 зараженных рабочих станций и образ с межсетевого экрана.

После исследования предоставленных образов зараженных рабочих станций было установлено следующее:

1. Образ сервера c межсетевым экраном:

1) В лог-файлах Warning.log (root/winroute/logs/warning.log) и alert.log (root/winroute/logs/alert.log)имеются записи о множественных попытках авторизации на сервере Active Directory c IP-адресом 192.168.100.2. — 4 января 2023 года с 10:29:11ч. по 10:58:16ч.

Таблица1. Попытки авторизации в Active Directory

Warning.log

[04/Jan/2023 10:29:11] Connection limit per minute for source address '192.168.100.2' reached (limit: 1400)

------------------------------------------

[04/Jan/2023 10:58:16] Connection limit per minute for source address '192.168.100.2' reached (limit: 1400)

alert.log:

[04/Jan/2023 10:29:11] CONNLIMIT(SRC_PER_MIN) connlimit="1400" firewall="control.random_domen.kz" haparty=" hostip=" hostname=" srchost="192.168.100.2" srcip="192.168.100.2" username="

2) В лог-файле http.log (root/winroute/logs/http.log) имеются записи 5 января 2023 года с 07:54:31ч. по 07:54:57ч. о сканировании сервера, на котором был установлен межсетевой экран (192.168.100.22) с устройства (192.168.100.28).

Таблица 2. Сканирование межсетевого экрана с IP-адреса 192.168.100.28

192.168.100.28 — [05/Jan/2023:07:54:31 +0600] "GET http://192.168.100.22/ HTTP/1.1" 403 0

………………………………….

192.168.100.28 — — [05/Jan/2023:07:54:51 +0600] "GET http://192.168.100.22/template/swagger-ui.html HTTP/1.1" 403 0

192.168.100.28 — — [05/Jan/2023:07:54:52 +0600] "GET http://192.168.100.22/backup.7z HTTP/1.1" 403 0

192.168.100.28 — — [05/Jan/2023:07:54:52 +0600] "GET http://192.168.100.22/back.7z

…………………………………

192.168.100.28 — — [05/Jan/2023:07:54:57 +0600] "GET http://192.168.100.22/№4.gz HTTP/1.1" 403 0

3) В лог-файле filter.log (root/winroute/logs/filter.log) имеются записи от 6 января 2023 года в промежутке с 05:54:57ч. по 08:31:44ч. о некой аномальной активности с IP-адреса 46.149.110.67.

Таблица 3. Аномальная активность с IP-адреса 46.149.110.67

06/Jan/2023 05:54:57] ALLOW "Internet access (NAT)" packet from Ethernet 3, proto:TCP, len:1500, 46.149.110.

67:80 -> X.X.X.X:59094, flags:[ ACK ], seq:67154041/1655584271 ack:1885682808, win:988, tcplen:1448

----------------------------------------------------

[06/Jan/2023 05:54:57] ALLOW "Internet access (NAT)" packet to Ethernet 3, proto:TCP, len:80, X.X.X.X

:59093 -> 46.149.110.67:80, flags:[ ACK ], seq:3930655613/1085478503 ack:1840099498, win:7942, tcplen:0

[06/Jan/2023 05:54:57] ALLOW "Internet access (NAT)" packet to Ethernet 3, proto:TCP, len:80, X.X.X.X

:59093 -> 46.149.110.67:80, flags:[ ACK ], seq:3930655613/1085478503 ack:1840102394, win:7964, tcplen:0

[06/Jan/2023 05:54:57] ALLOW "Internet access (NAT)" packet to Ethernet 3, proto:TCP, len:80, X.X.X.X

:59093 -> 46.149.110.67:80, flags:[ ACK ], seq:3930655613/1085478503 ack:1840102394, win:7987, tcplen:0

--------------------------------------------------------

Строка 1443508: [06/Jan/2023 08:31:44] ALLOW "Internet access (NAT)" packet from Ethernet 4, proto:TCP,

len:40, 192.168.100.90:49217 -> 46.149.110.67:80, flags:[ FIN ACK ], seq:3864624169/371 ack:181634219,

win:1024, tcplen:0

Строка 1443509: [06/Jan/2023 08:31:44] ALLOW "Internet access (NAT)" packet to Ethernet 4,

proto:TCP, len:40, 46.149.110.67:80 -> 192.168.100.90:49217, flags:[ ACK ], seq:181634219/461065

ack:3864624170, win:237, tcplen:0

Строка 1443510: [06/Jan/2023 08:31:44] ALLOW "Internet access (NAT)" packet from Ethernet 3,

proto:TCP, len:52, 46.149.110.67:80 X.X.X.X:49217, flags:[ ACK ],

seq:3659520191/3478347037 ack:40475z56715, win:1076, tcplen:

2. Исследование образа #1;

1) Установлено, что 5 января 2023 года в 18:26:26 ч. устройство с IP-адресом 192.168.100.234 осуществило удаленное подключение к сетевой папке "Share". Данный IP-адрес принадлежит 1С-серверу организации, подключение к которому осуществлялось по протоколу RDP.

— <Event xmlns="http://schemas.microsoft.com/win/2004/08/events/event">

— <System>

<Provider Name="Microsoft-Windows-TerminalServices-RemoteConnectionManager" Guid="{c76baa63-ae81-421c-b425-340b4b24157f}" />

<EventID>1149</EventID>

<Version>0</Version>

<Level>4</Level>

<Task>0</Task>

<Opcode>0</Opcode>

<Keywords>0x1000000000000000</Keywords>

<TimeCreated SystemTime="2023-01-05T18:26:26.3245228Z" />

<EventRecordID>1730</EventRecordID>

<Correlation ActivityID="{f420270d-e0f4-4d8f-b6d7-9e4181170000}" />

<Execution ProcessID="1780" ThreadID="5416" />

<Channel>Microsoft-Windows-TerminalServices-RemoteConnectionManager/Operational</Channel>

<Computer> share.random_domen.kz</</Computer>

<Security UserID="S-1-5-20" />

</System>

— <UserData>

— <EventXML xmlns="Event_NS">

<Param1>X</Param1>

<Param2> RANDOM_DOMEN </Param2>

<Param3>192.168.100.234</Param3>

</EventXML>

</UserData>

</Event>

2) Исходя из записей лог-файлов "Журнала событий Windows" установлено, что на данном устройстве была скомпрометирована учетная запись пользователя "X", используемая для работы принтера.

3) С целью поиска и сбора сведений об активности злоумышленника был исследован журнал Amcache.hve данного устройства, содержащий информацию о запуске программ. По результату исследования обнаружено программное обеспечение "FileZilla". Функционал программы направлен на перенос файлов по сети. Предположительно, злоумышленник осуществлял перенос инструментов в инфраструктуру жертвы 5 января 2023 года в 23:55 ч. Перед шифрованием данных сетевой папки были удалены средства зашиты информации с использованием следующих программ: keswin_11.5.0.590_ru_aes56.exe, KVRT.exe, ccsetup577.exe, f5l61v3z.exe.

4) С целью поиска и сбора информации об активности злоумышленника на данном устройстве был исследован журнал Ntuser.dat, содержащий информацию о действиях пользователя "X".

В реестре UserAssist имеется запись о запущенных программах, в том числе и запись о запуске вируса-шифровальщика [email protected](C:\Users\X\Desktop\[email protected]\[email protected]).

Файл [email protected] был запущен 5 января в 23:53:49 ч.

3. Исследование образа #2

1) С целью обнаружения следов злоумышленника и выявления объектов, которые были подвергнуты заражению вирусом-шифровальщиком, исследованы лог-файлы "Журнала событий Windows". В лог-файле "Windows PowerShell" имеется запись об очистке записей в лог-файле с учетной записи пользователя "X" 5 января 23:30:53 ч. Указанное свидетельствует о наличии у пользователя "X" привилегированных прав, позволяющих осуществлять очистку лог-файлов. Однако при проверке настроек со стороны сотрудников организации установлено, что учётная запись "X" не наделялась данными правами. Указанные обстоятельства свидетельствует о повышении пользовательских привилегий злоумышленником.

<Event xmlns="http://schemas.microsoft.com/win/2004/08/events/event">

— <System>

<Provider Name="Microsoft-Windows-Program-Compatibility-Assistant" Guid="{4cb314df-c11f-47d7-9c04-65fb0051561b}" />

<EventID>17</EventID>

<Version>0</Version>

<Level>4</Level>

<Task>0</Task>

<Opcode>0</Opcode>

<Keywords>0x4000000000000000</Keywords>

<TimeCreated SystemTime="2023-01-06T00:52:26.8296556Z" />

<EventRecordID>61</EventRecordID>

<Correlation />

<Execution ProcessID="10540" ThreadID="6444" />

<Channel>Microsoft-Windows-Application-Experience/Program-Compatibility-Assistant</Channel>

<Computer> rukous. random_domen.kz</</Computer>

<Security UserID="S-1-5-18" />

</System>

— <UserData>

— <ResolverFiredEventxmlns="http://www.microsoft.com/Windows/Diagnosis/PCA/events">

<ExePath>E:\[email protected]</ExePath>

<ResolverName>WrpMitigation</ResolverName>

</ResolverFiredEvent>

</UserData>

</Event>

2) Установлено, что к устройству было осуществлено удаленное подключение по протоколу RDP с устройства с IP-адресом 192.168.100.148. При этом в лог-файле отсутствует запись о дате подключения, но имеется запись о прерывании сессии 6 января в 00:52:54ч.

— <Event xmlns="http://schemas.microsoft.com/win/2004/08/events/event">

— <System>

<Provider Name="Microsoft-Windows-TerminalServices-LocalSessionManager" Guid="{5d896912-022d-40aa-a3a8-4fa5515c76d7}" />

<EventID>24</EventID>

<Version>0</Version>

<Level>4</Level>

<Task>0</Task>

<Opcode>0</Opcode>

<Keywords>0x1000000000000000</Keywords>

<TimeCreated SystemTime="2023-01-06T00:52:54.9483640Z" />

<EventRecordID>380</EventRecordID>

<Correlation ActivityID="{f420db9e-f3b5-4825-9752-7a203c190000}" />

<Execution ProcessID="1264" ThreadID="9792" />

<Channel>Microsoft-Windows-TerminalServices-LocalSessionManager/Operational</Channel>

<Computer> rukous. random_domen.kz </Computer>

<Security UserID="S-1-5-18" />

</System>

— <UserData>

— <EventXML xmlns="Event_NS">

<User>> RANDOM_DOMEN \X</User>

<SessionID>4</SessionID>

<Address>192.168.100.148</Address>

</EventXML>

</UserData>

</Event>

3) Исходя из записей лог-файла "Журнала событий Windows", можно предположить, что на данном устройстве была скомпрометирована учетная запись пользователя "X", которая использовалась для работы принтера.

4) В ходе поиска следов злоумышленника был изучен реестр, содержащий информацию о запусках программ (HKEY_CURRENT_USER\Software\Microsoft\WindowsNT\CurrentVersion\AppCompatFlags\CompatibilityAssistant\Store). В реестре имеются записи о запуске следующих программ, при этом информация о дате запуска отсутствует:

— C:\Users\X\AppData\Local\Microsoft\OneDrive\19.043.0304.0013\FileSyncConfig.exe;

— C:\Program Files\Google\Chrome\Application\chrome.exe;

— C:\Users\X\AppData\Local\Microsoft\OneDrive\Update\OneDriveSetup.exe;

— C:\Program Files\WinRAR\WinRAR.exe;

5) В связи с подозрением о компрометации учетной записи "X" был изучен журнал Ntuser.dat, содержащий информацию о действиях указанного пользователя. Предположительно, пользователем "X" действия по шифрованию осуществлялись 6 января 2023 года в 00:51:40 ч.

6) 24 января 2023 года после исследования предоставленного образа на жестком диске сотрудники НСРКИ сообщили о заражении вирусом-шифровальщиком организации на хосте 192.168.100.148 и запросили лог-файлы "Журнала событий Windows".

4. Исследование полученных лог-файлов с IP-адреса 192.168.100.148, с которого осуществлялось подключение по RDP на все зараженные PC.

7) С целью обнаружения следов злоумышленника и выявления объектов, зараженных вирусом-шифровальщиком, на данном устройстве были исследованы лог-файлы "Журнала событий Windows". В лог-файле "Windows PowerShell" имеется запись об очистке записей в лог-файле с учетной записи пользователя "X" 5 января 23:30:53 ч. Указанное свидетельствует о наличии у пользователя "X" привилегированных прав, позволяющих осуществлять очистку лог-файлов. Однако при проверке настроек со стороны сотрудников организации установлено, что учётная запись "X" не наделялась данными правами. Указанные обстоятельства могут свидетельствовать о повышении пользовательских привилегий злоумышленником.

— <Event xmlns="http://schemas.microsoft.com/win/2004/08/events/event">

— <System>

<Provider Name="Microsoft-Windows-Eventlog" Guid="{fc65ddd8-d6ef-4962-83d5-6e5cfe9ce148}" />

<EventID>104</EventID>

<Version>0</Version>

<Level>4</Level>

<Task>104</Task>

<Opcode>0</Opcode>

<Keywords>0x8000000000000000</Keywords>

<TimeCreated SystemTime="2023-01-05T23:30:53.9116715Z" />

<EventRecordID>491743</EventRecordID>

<Correlation />

<Execution ProcessID="948" ThreadID="588" />

<Channel>System</Channel>

<Computer> windows7.random_domen.kz </Computer>

<Security UserID="S-1-5-21-3933116875-2504521451-1307322794-2104" />

</System>

— <UserData>

<LogFileCleared xmlns:auto-ns3="http://schemas.microsoft.com/win/2004/08/events" xmlns="http://manifests.microsoft.com/win/2004/08/windows/eventlog">

<SubjectUserName>X</SubjectUserName>

<SubjectDomainName> RANDOM_DOMEN </SubjectDomainName>

<Channel>Windows PowerShell</Channel>

<BackupPath />

</LogFileCleared>

</UserData>

</Event>

8) Злоумышленник, завладев сервером 1С 192.168.100.234, осуществил удаленное подключение к устройству 192.168.100.148, при этом запись о дате подключения отсутствует, но имеется запись о прерывании сессии 5 января в 23:46:23 ч.

— <Event xmlns="http://schemas.microsoft.com/win/2004/08/events/event">

— <System>

<Provider Name="Microsoft-Windows-TerminalServices-LocalSessionManager" Guid="{5d896912-022d-40aa-a3a8-4fa5515c76d7}" />

<EventID>24</EventID>

<Version>0</Version>

<Level>4</Level>

<Task>0</Task>

<Opcode>0</Opcode>

<Keywords>0x1000000000000000</Keywords>

<TimeCreated SystemTime="2023-01-05T23:46:23.5921246Z" />

<EventRecordID>4954</EventRecordID>

<Correlation />

<Execution ProcessID="644" ThreadID="1916" />

<Channel>Microsoft-Windows-TerminalServices-LocalSessionManager/Operational</Channel>

<Computer> windows7.random_domen.kz </Computer>

<Security UserID="S-1-5-18" />

</System>

— <UserData>

— <EventXML xmlns:auto-ns3="http://schemas.microsoft.com/win/2004/08/events" xmlns="Event_NS">

<User> RANDOM_DOMEN \X </User>

<SessionID>2</SessionID>

<Address>192.168.100.234</Address>

</EventXML>

</UserData>

</Event>

9) 25 января 2023 года сотрудники организации сообщили, что не представляется возможным снять образ рабочей станций 192.168.100.148, поскольку компьютер переодически перезагружался. В связи с этим был запрошен жесткий диск зараженного компьютера c IP-адресом 192.168.100.148. После получения жесткого диска было осуществлено клонирование жесткого диска компьютера с IP-адресом 192.168.100.148.

10) С целью поиска и сбора информации об активности злоумышленника был исследован журнал Ntuser.dat, содержащий информацию о действиях пользователя "X".

В разделе реестра (HKEY_CURRENT_USER\ Software\Microsoft\Windows\CurrentVersion\Explorer\Recent)имеется запись, что 5 января в 23:41:23ч. устройство 192.168.100.148 под учетной записью "X" осуществило подключение к сетевой папке "default_folder", находящейся на устройстве с IP-адресом 192.168.100.216. Предположительно, в то же время в папку "default_folder" были загружены инструменты злоумышленника в zip архиве.

— C:\Users\X\Desktop\desktop.zip

— C:\Users\X\AppData\Local\Temp\Rar$DIb0.936\3.zip

— C:\Users\X\Desktop\Advanced_IP_Scanner.zip

— C:\Users\X\AppData\Local\Temp\Rar$DIb0.983\3.zip

11) 1 февраля сотрудники НСРКИ сообщили, что хост 192.168.100.216 зашифрован. При проверке со стороны сотрудников организации было установлено, что на указанном хосте зашифрована только папка "default_folder".

12) В связи с тем, что, предположительно, учетная запись "X" была скомпрометирована, был изучен журнал Ntuser.dat, содержащий информацию о действиях указанного пользователя. Предположительно, пользователем "X" действия по шифрованию данных на устройстве 192.168.100.148 осуществлялись 5 января в 22:57:16ч.

13) На исследуемом устройстве в директориях C:\Users\X\Desktop, C:\Users\X\Desktop\3 также обнаружены подозрительные файлы:

— geek.exe

(SHA-256 d394fe2492f8e07d5557c42e8aa614e8c83defbe399d002697253df0e5791971) — менеджер приложений (программа для удаления других программ) для операционных систем Windows. Файл подписан, подпись действительна.

— kavremvr.exe

(SHA-256 707b2d3dd4fc7473b0668eb8f215f623a3b61ab11069f5f885c23dd829063862) — бесплатная утилита для удаления программ "Лаборатории Касперского", которые не удается удалить стандартными средствами Windows. Файл подписан, подпись действительна.

— Setup.exe

(SHA-256 ae8e0cab1786a619e0e0cb044209e5de7a6a30375dd88400c59551061f318a68, IObit Unlocker) — это приложение, которое позволяет удалить файлы, которые по той или иной причине заблокированы и которые невозможно удалить. Файл подписан, подпись действительна.

— RyukReadMe.txt — файл с информацией о выкупе.

— hrmlog1, RYUKID — файлы, связанные с шифровальщиком RYK.

— 5-NS new.exe MD5:

(597DE376B1F80C06D501415DD973DCEC). Дата компилирования — 06.09.2018

Файл является сканером директорий хоста.

— Backdoor.exe

(MD5: 7F7DC2327999488AD5C9B3598A2C0A99). Дата компилирования — 09.09.2018.

Данный файл является консольной программой, написанной на .NET. При запуске выполняется простая проверка имени пользователя и пароль. При правильно введенных данных программа запускается "cmd.exe". Имя пользователя — "№4", пароль — "0987654321aA@".

— DefenderControl.exe

(MD5: 0442A8479AA5F19DD5A64DDFD677B9F8).

Данный файл является утилитой для быстрого отключения или включения WindowsDefender. Файл имеет явные признаки наличия бэкдора, хотя никаких методов шифрования или компрессии не наблюдается. Функционал бэкдора проявляется по многочисленным APIфункциям по взаимодействию с сетью, файловым операциям и работам с процессами. Также наблюдаются вызовы функции для считывания нажатия клавиш клавиатуры и положения курсора, что является признаком кейлоггера. Программа генерирует файл в текущей директории с конфигурационными данными.

5. Исследование образа #3

1) С целью обнаружения следов злоумышленника и выявления объектов, зараженных вирусом-шифровальщиком, на данном устройстве были исследованы лог-файлы "Журнала событий Windows". По результатам исследования установлено, что в лог-файле имеется запись от 5 января 2023 года в 22:31 об установке вируса-шифровальщика C:\Users\X\Desktop\3\[email protected]. Указанные действия осуществлялись удаленно с устройства 192.168.100.148. При этом в лог-файле отсутствует информация о начале удаленной сессии, но имеется информация о ее прерывании 5 января 2023 года в23:01:49.

2) Исходя из записей лог-файла "Журнала событий Windows", можно предположить, что на данном устройстве была скомпрометирована учетная запись пользователя "X".

3) С целью поиска и сбора сведений об активности злоумышленника на данном устройстве был исследован журнал Amcache.hve, содержащий информацию о запуске программ. Так, установлено, что с 21:55 5 января по 03:04 6 января посредством учетной записи "X" запускались файлы, возможно, инструменты злоумышленника, а также вредоносные файлы.

4) Анализ компонента операционной системы образа №3, который отвечает за ускорение процесса начальной загрузки и запуска программ, выявил, что с 21:56 по 23:05 5 января велась деятельность по подготовке и, вероятно, шифрованию данных на указанном устройстве. Предположительно, шифрование осуществлялось программой (\VOLUME{01d7473465dd8e88-8265e985}\USERS\X\APPDATA\LOCAL\TEMP\RAR$DRB13324.14967\[email protected]\DEFENDERCONTROL.EXE.)

6. Исследование образа #4

1) Анализ образа №4 позволил установить, что файлы, расположенные в директории root\X\Desktop, зашифрованы шифровальщиком.

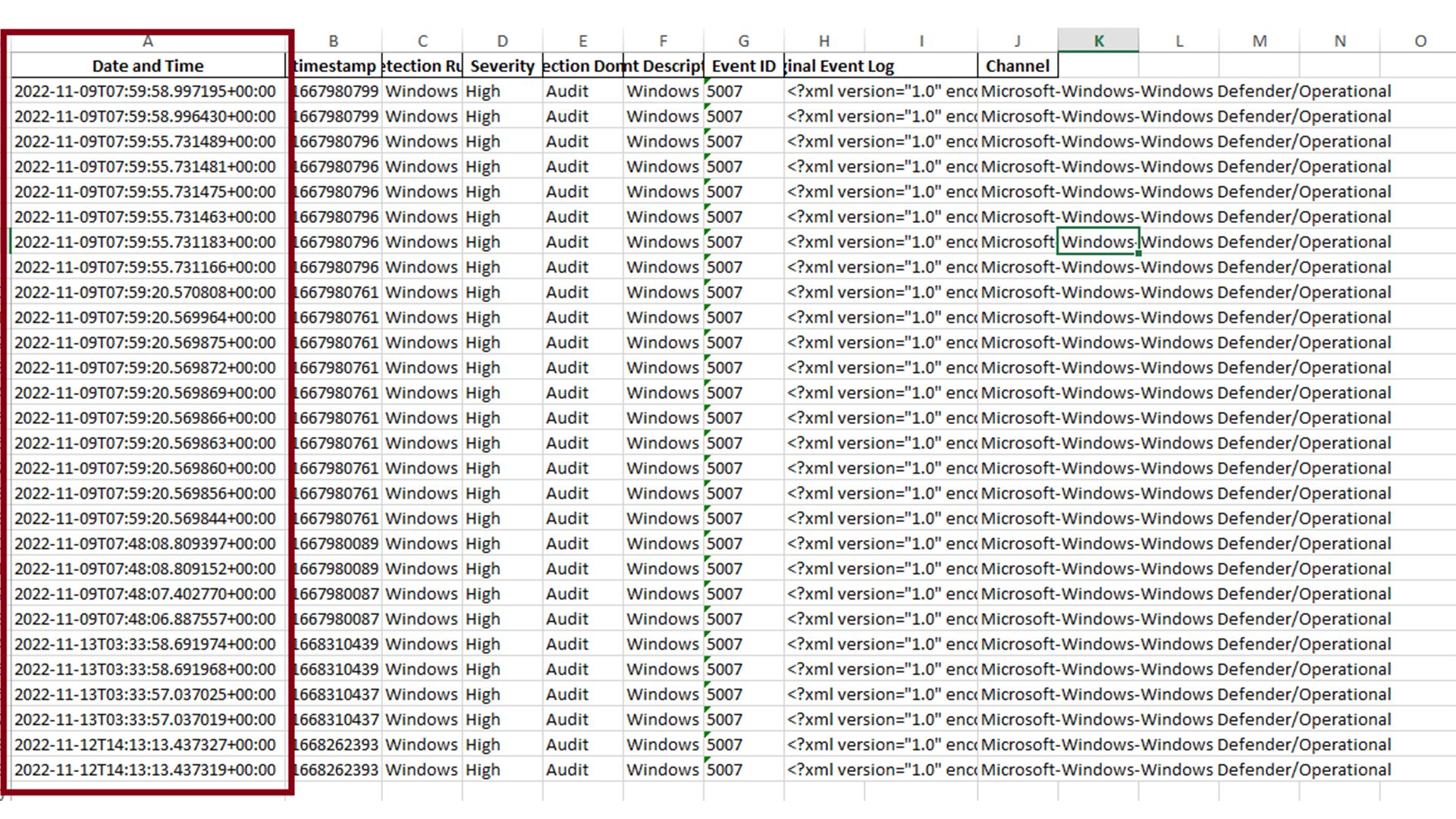

2) В лог-файлах "Журнала событий Windows" имеются записи только до 9 ноября 2022 года. Предположительно, файлы были зачищены либо не настроена политика логирования.

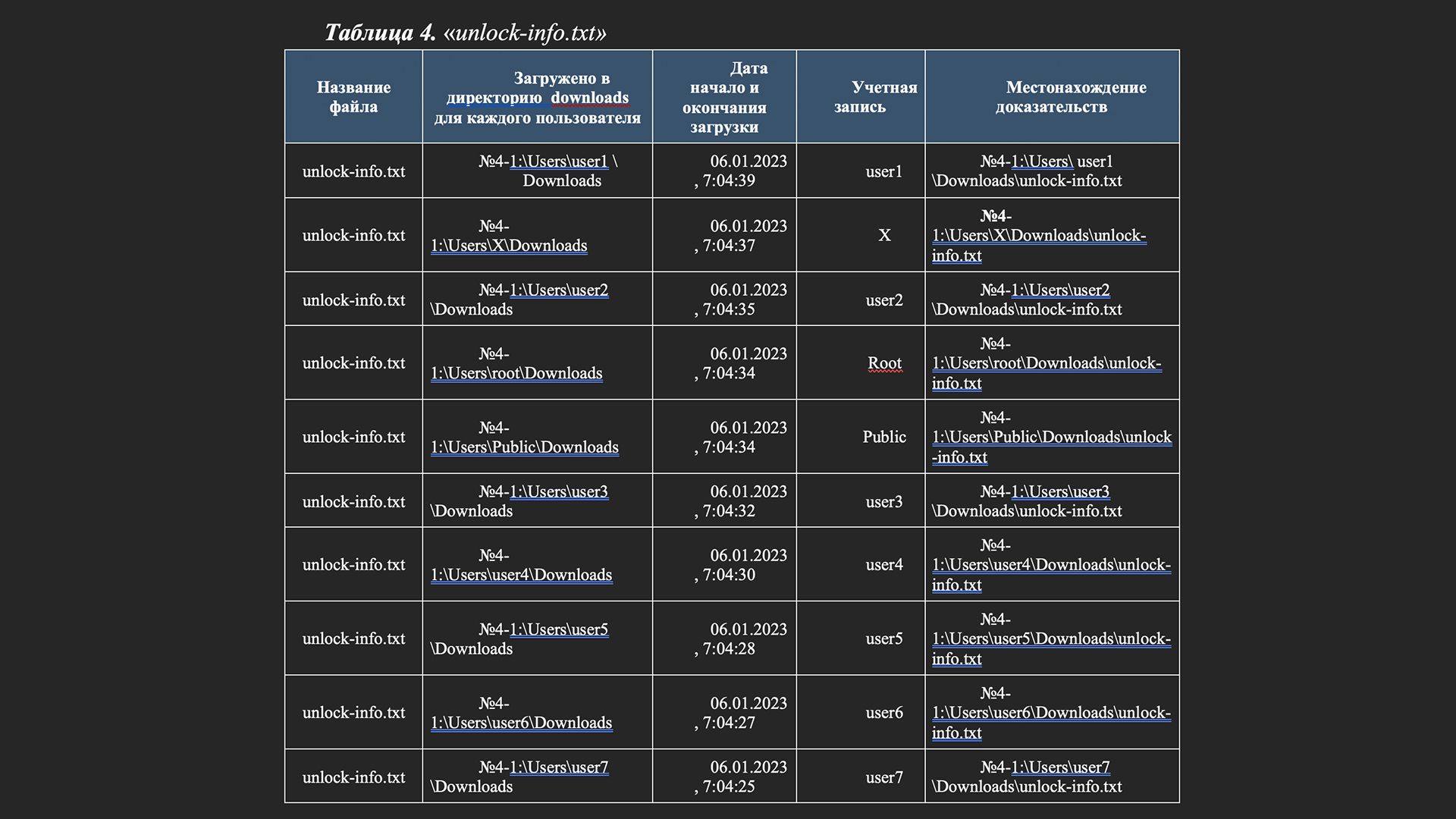

3) При исследовании образа установлено, что в директории Users\*\Downloads\ для каждой учетной записи на компьютере #4 был загружен файл "unlock-info.txt" с уведомлением (смотреть таблицу 4) о том, что компьютер зашифрован (06.01.2023г.).

Между тем, инструмент для шифрования "[email protected]" на компьютер был загружен 5 января 2023 года в 20:05ч.

4) Лог-файлы "Журнала событий Windows" были очищены либо не была настроена политика по логированию. Также установлено, что ряд файлов на устройстве был зашифрован вирусом-шифровальщиком. Информация о каких-либо удаленных подключениях и манипуляциях с данными на устройстве отсутствует.

5) На устройстве №4 обнаружены учетные записи с паролями:

— IP — логины и пароли,Recent Files,,,*,№4-1:\Windows.old\Users\*\NTUSER.DAT\Software\Microsoft\Windows\CurrentVersion\Explorer\RecentDocs\98;

— Пароли.xlsx,Recent Files,,,* ,№4-1:\Windows.old\Users\* \NTUSER.DAT\

Software\Microsoft\Windows\CurrentVersion\Explorer\RecentDocs\75.

7. Исследование AD (домен контроллер):

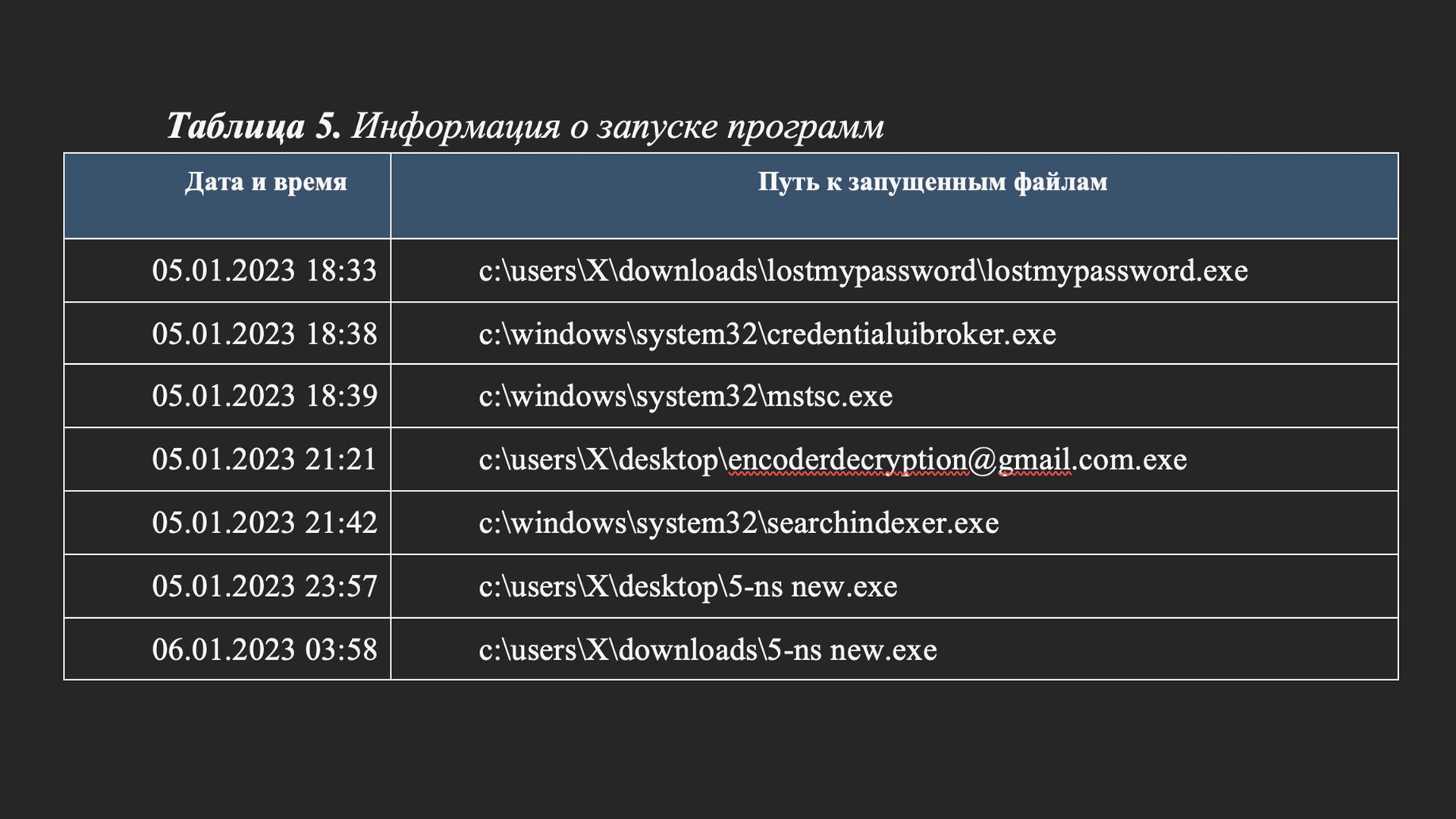

1) С целью поиска и сбора сведений об активности злоумышленника на данном устройстве был исследован журнал Amcache.hve, содержащий информацию о запуске программ. Так, установлено, что с 18:33 5 января по 03:58 6 января посредством учетной записи "X" запускались файлы, возможно, инструменты злоумышленника, а также вредоносные файлы.

2) С целью поиска и сбора информации об активности злоумышленника на данном устройстве был исследован журнал Ntuser.dat, содержащий информацию о действиях пользователя "X".

В ходе изучения в реестре запущенных программ UserAssist обнаружена запись о запуске вируса-шифровальщика [email protected]

3) 5 января 2023 года в лог-файлах "Журнала событий Windows" имеется запись об успешном удаленном соединении устройства 192.168.100.234 (1С-сервер) с устройством AD. Соединение осуществлялось посредством протокола RDP.

05.01.2023 18:28:33 192.168.100.234:51234 (first attempt).

05.01.2023 18:28:39 192.168.100.234:54888 (sucess).

4) 25 января 2023 года сотрудниками НСРКИ был запрошен образ 1С-сервера. По информации сотрудника "Организации", обслуживающая организация осуществила переустановку сервера 1С и была восстановлена резервная копия. В этой связи сбор цифровых следов на 1С сервере не представлялся возможным.

5) Зафиксированные соединения с AD по RDP:

— 023-01-05T23:56:28.367848+00:00 1672962988 User connected RDP to this machine Medium Threat Found User (RANDOM_DOMEN \X) connecting from IP (192.168.100.234) 25

— 2023-01-05T21:45:56.952182+00:00 1672955157 User connected RDP to this machine Medium Threat Found User (RANDOM_DOMEN \X) connecting from IP (192.168.100.148) 25

— 2023-01-05T20:55:20.454700+00:00 1672952120 User connected RDP to this machine Medium Threat Found User (RANDOM_DOMEN \X) connecting from IP (192.168.100.234) 25

— 2023-01-05T18:28:54.753019+00:00 1672943335 User connected RDP to this machine Medium Threat Found User (RANDOM_DOMEN \X) connecting from IP (192.168.100.234) 21

— 2023-01-05T12:13:07.986546+00:00 1672920788 User connected RDP to this machine Medium Threat Found User (RANDOM_DOMEN \root) connecting from IP (192.168.100.7) 25

— 2023-01-05T10:51:44.387190+00:00 1672915904 User connected RDP to this machine Medium Threat Found User (RANDOM_DOMEN \root) connecting from IP (192.168.100.85) 25

6) Кроме этого, в ходе исследования 30 января 2023 года были выявлены факты, свидетельствующие о заражении рабочих станций Workstation2, Workstation3 и хост 192.168.100.49.

8. Предпосылки возникновения инцидента информационной безопасности

Локальная сеть организации была подключена к сети Интернет не посредством Единого шлюза доступа к Интернету.

25 января 2023 года осуществленный сотрудниками НСРКИ сбор информации по интернет-ресурсу random_domen.kz в поисковой системе Shodan выявил, что порт протокола удаленного управления RDP сервера 1С открыт.

- Используется межсетевой экран без актуальной лицензии.

- 1С-сервер находится в одной подсети с домен-контроллером.

- Используются слабые пароли.

- На устройстве №4 хранятся учетные записи и пароли для авторизации в систему.

- На некоторых рабочих станциях установлена операционная система Windows 7, которая в настоящее время не поддерживается Microsoft и имеет уязвимости.

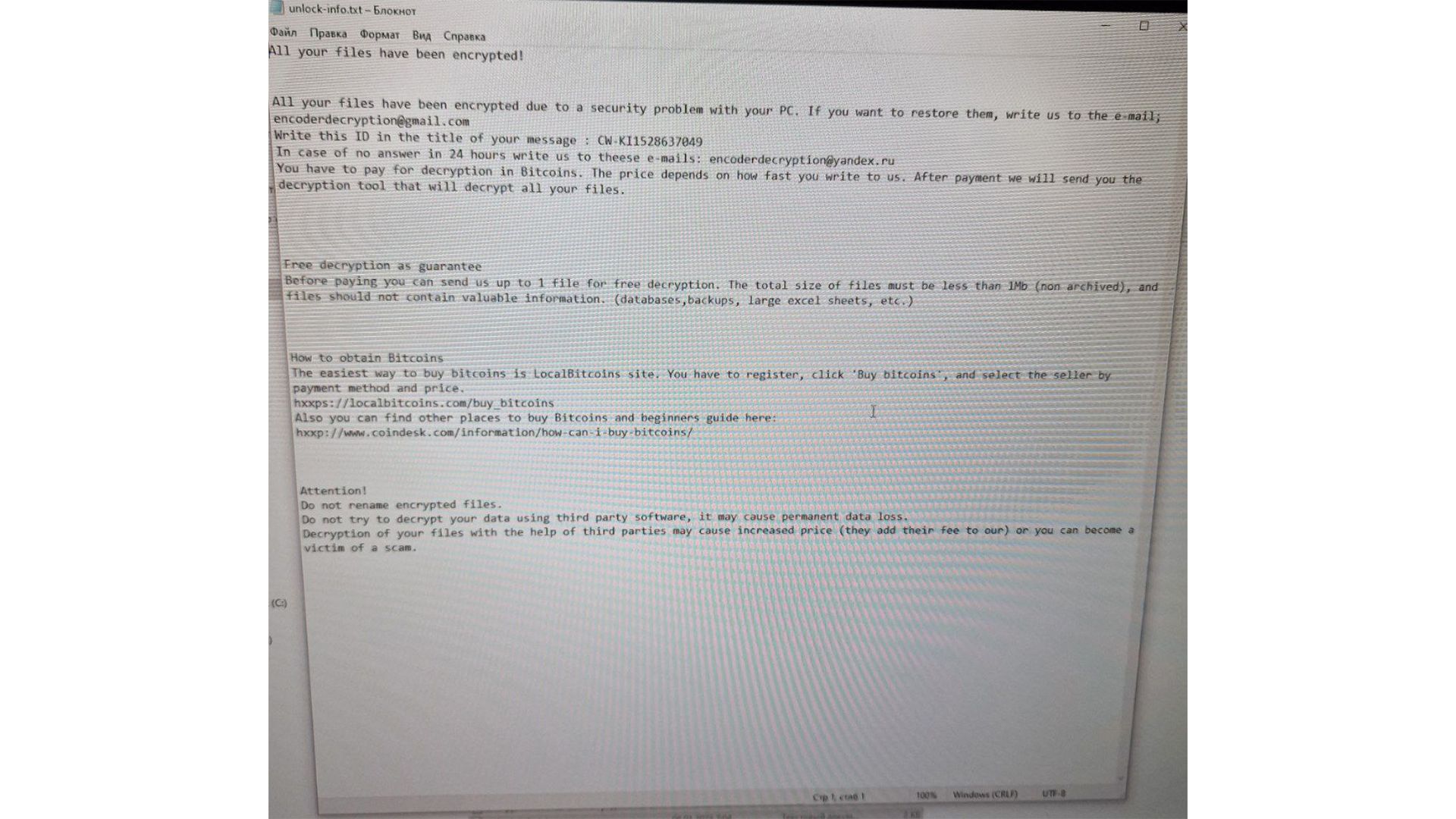

9. Исследование шифровальщика [email protected]:

После запуска программа шифрует все файлы, кроме системных, которые нужны для запуска ОС.

Зашифрованные файлы получают расширение:

— *.(CW-WL3048625917)([email protected]).RYKCRYPT

— Выполняются следующие команды командной строки:

— net stop MSDTC

— bcdedit /set {default} bootstatuspolicy ignoreallfailures

— bcdedit /set {default} recoveryenabled no

— wb№4 delete catalog –quiet

— net stop SQLSERVERAGENT

— net stop MSSQLSERVER

— net stop vds

— net stop vss

— netsh advfirewall set currentprofile state off

— netsh firewall set opmode mode=disable

— net stop SQLWriter

— net stop SQLBrowser

— net stop MSSQL$CONTOSO1

Эти команды предназначены для остановки различных служб и отключения определенных функций в операционной системе Windows, таких как SQL Server, служба виртуальных дисков, служба теневого копирования томов и брандмауэр Windows:

· "net stop" используется для остановки службы;

· "bcdedit" используется для установки параметров загрузки;

· "wb№4" используется для удаления каталога резервных копий;

· "netsh" используется для настройки брандмауэра Windows, связанных с SQL Server, службой виртуальных дисков, службой теневого копирования томов и брандмауэром Windows.

Шифровальщик ищет следующие запущенные процессы и останавливает их:

— sqlserver.exe

— msftesql.exe

— sqlagent.exe

— sqlbrowser.exe

— sqlwriter.exe

— mysqld.exe

— mysqld-nt.exe

— mysqld-opt.exe

Копирует себя в следующую папку для установки в автозагрузки:

— C:\ProgramData\Microsoft\Windows\Start Menu\Programs\StartUp\

Создаящая следующие файлы:

— %ProgramData%\IDk.txt — случайное значение формата CW-*2 случайных букв**10 случайных чисел*

— %ProgramData%\pkey.txt — сгенерированный с предыдущего значения приватный ключ

— %ProgramData%\prvkey.txt — файл с информацией об IP-адресе, приватном ключе и id жертвы

— %ProgramData%\RSAKEY.key — RSA ключ

— Во всех каталогах unlock-info.txt — текст с требованием выкупа.

Рекомендации по предотвращению инцидента ИБ

- Осуществить подключение к сети Интернет посредством ЕШДИ.

- Разграничить права пользователей согласно правилам политики управлением доступа либо согласно Постановлению Правительства Республики Казахстан от 20 декабря 2016 года № 832 "Об утверждении единых требований в области информационно-коммуникационных технологий и обеспечения информационной безопасности" (далее — ЕТ).

- Учетные записи пользователей должны иметь достаточные права и привилегии для выполнения повседневных задач без возможности внесения изменений модификации в политике безопасности, прав и привилегий других администраторов.

- В соответствии с п.9.3.2 стандарта СТ РК ISO/IEC 27002-2015 управление привилегированными правами доступа, распределение и использование привилегированных прав доступа должно быть ограничено и управляемо.

- Установить лицензионную операционную систему для серверов и для рабочих станций.

- Закрыть доступы по протоколу RDP.

- Использовать лицензионные средства защиты информации.

- Периодически обновлять операционные системы и прикладное программное обеспечение.

- Регулярно и по мере необходимости осуществлять изменение паролей.

- Настроить журналирование событий в системе обнаружения и предотвращения вторжений.

Рекомендации при наблюдении признаков заражения рабочей станции вирусом-шифровальщиком, которые помогут сохранить часть файлов от шифрования.

- Немедленно, как только проявились первые признаки заражения шифровальщиком, отключить питание рабочей станции.

- Подготовить загрузочный диск вместе с антивирусным ПО.

- Просканировать зараженный диск антивирусными средствами, поместить в карантин найденные вирусы.

- Не выходить на контакт со злоумышленниками.

- Определить тип шифровальщика и воспользоваться сторонними утилитами для дешифрования файлов.

- Если сторонние утилиты не помогли, но зашифрованные файлы представляют критически важную ценность, стоит отправить образцы зашифрованных данных и тело шифровальщика специалистам для проведения ручного анализа. При этом важно не удалять шифровальщик с карантина и не переустанавливать ОС, так как зачастую для генерации ключей шифровальщик использует уникальные идентификаторы ОС или копии вируса.

Рекомендации по снижению ущерба в результате шифрования и уменьшению риска заражения рабочей станции вирусом-шифровальщиком.

- Хранить резервную копию на сетевом хранилище.

- Настроить автоматическое резервное копирование согласно требованиям ЕТ.

- Установить и регулярно обновлять антивирусные средства на рабочих станциях.

Рекомендации для технических специалистов по активному поиску угроз ИБ.

- Отслеживать события, связанные с созданием подозрительных папок или файлов, или запуском таких процессов, как rundll32.exe или regsvr32.exe с использованием winword.exe/excel.exe.

- Проверять подозрительные запуски cscript.exe / wscript.exe, особенно те, которые связаны с сетевой активностью.

- Проверять процессы powershell.exe с подозрительными или обфусцированными (замаскированными) командными строками.

- Анализировать исполняемые файлы и скрипты, помещенные в папку автозагрузки, добавленные в ключи Run или запускаемые с помощью планировщика задач.

- Проверять выполнение sdbinst.exe на предмет подозрительных аргументов командной строки.

- Проверять создание новых ключей в разделе HKLM\SOFTWARE\ Microsoft\Windows NT\CurrentVersion\Image File Execution Options.

- Проверять, что системы защиты умеют выявлять запросы, характерные для средств дампинга учетных данных, таких как Mimikatz.

- Осуществлять поиск артефактов, характерных для инструментов сетевой разведки, таких как аргументы командной строки AdFind.

- Проверять и выявлять артефакты, связанные с выполнением файлов из необычных мест, таких как %TEMP% или %AppData%.

- Выявлять модификации реестра и брандмауэра Windows, связанные с подключениями по RDP.

- Отслеживать и анализировать соединения по RDP для выявления попытки продвижения по сети.

- Выявлять запуски wmic.exe с использованием подозрительных запросов.

- Отслеживать аномальное поведение bits№4.exe, особенно связанное с загрузкой потенциально вредоносных файлов.

- Проверять, что ваши системы умеют выявлять полезные нагрузки Cobalt Strike Beacon и подобные им инструменты, характерные для пост-эксплуатационных фреймворков (как минимум те, которые запускаются с типичными аргументами командной строки и из типичных мест).

- Отслеживать события создания новых служб, связанных с PsExec, SMBExec и другими средствами двойного назначения или инструментами тестирования на проникновение(пентест).

- Отслеживать исполняемые файлы, замаскированные под общие системные файлы (такие как svchost.exe), но имеющие аномальные родительские файлы или местоположение.

- Отслеживать признаки несанкционированного использования инструментов удаленного доступа в вашей сети.

- Отслеживать события установки клиентов облачных хранилищ и события доступа к облачным хранилищам и проверять, являются ли они легитимными.

- Отслеживать распространенные FTP-программы на конечных хостах для выявления событий установки файлов с вредоносными конфигурациями.